春秋云境仿真场景 - GreatWall 2025

外网打点靶标介绍本场景以内网常见服务为基础,构造了一套办公网络环境,你现在作为一名渗透工程师,你的任务是通过信息收集、权限提升、横向移动、服务利用等内网渗透技术,逐步获取场景内的4个flag作为你的成就目标进行提交

信息收集访问目标的 80 端口,页面如下:

使用 fscan 进行扫描,开放了如下端口:

22(SSH)

80(web 政务服务平台)

8080 (SpringBoot)

通过 fscan 的结果发现存在 env 信息泄露,访问查看 /actuator

访问 /actuator/env 发现并相关密码和 AK/SK,故而 heapdump 文件的下载意义就没有了,经过查看端点信息,发现存在 gateway 接口

尝试使用 2022 年爆发的相关漏洞进行利用。

CVE-2022-22947 利用漏洞利用相关漏洞利用链接:https://github.com/vulhub/vulhub/tree/master/spring/CVE-2022-22947

查看当前所有的 routers :

利用 POC:

123456789101112 ...

Docker 容器逃逸

容器内信息收集当我们拿到一个 shell 时,需判断当前是否未 docker 容器环境。

查看 cgroup 信息使用到的命令:

12cat /proc/1/cgroupcat /proc/1/cgroup | grep -qi docker && echo "In Docker" || echo "Not Docker"

/proc/1/cgroup文件记录了进程的控制组 (cgroup) 信息。

在 Linux 系统中,当在容器中运行进程时,每个进程会被分配到一个或多个 cgroup 中,cgroup 可以对进程的资源使用进行控制和限制。

如果在容器内可以非常明确的看到 docker 字样。

非容器内则没有 docker 字样。

如果在 k8s 编排的容器中,则结果如下:

因此我们一条命令即可得知是否在 docker 容器内,命令如下:

1cat /proc/1/cgroup | grep -qi docker && echo "In Docker" ...

春秋云境仿真场景 - GreatWall 2024

靶标介绍在这个靶场中,您将扮演一名渗透测试工程师,接受雇佣任务来评估“SmartLink Technologies Ltd.”公司的网络安全状况。 您的任务是首先入侵该公司暴露在公网上的应用服务,然后运用后渗透技巧深入 SmartLink公司的内部网络。在这个过程中,您将寻找潜在的弱点和漏洞,并逐一接管所有服务,从而控制整个内部网络。靶场中共设置了6个Flag,它们分布在不同的靶机上,您需要找到并获取这些 Flag 作为您的成就目标。

thinkphp 172.28.23.17信息收集首先使用 fscan 对目标进行信息收集,扫描端口信息如下:

通过 fscan 扫描发现 8080 端口是 thinkphp 框架,并且存在 5.0.23 版本的 RCE 漏洞。

其中 80 为静态的门户网站:

8080 端口为一个登录页面:

这里我们探测是否是 thinkphp 框架开发的系统,在URL 地址后面添加如下参数:

1?s=1

可以看到成功报错,并回显出了相关版本信息。

漏洞利用使用工具进行检测,发现存在 tp5 的 RCE。

尝试进行命令执行(虽说没有直接在工具回显,但是在工具 ...

Java 反序列化CC1利用链分析

库介绍Apache Commons Collections 是一个扩展了Java 标准库里的 Collection 结构的第三方基础库,它提供了很多强大的数据结构类型和实现了各种集合工具类。

作为 Apache 开放项目的重要组件,Commons Collections 被广泛的各种 Java 应用的开发,⽽正是因为在⼤量 web 应⽤程序中这些类的实现以及⽅法的调⽤,导致了反序列化⽤漏洞的普遍性和严重性。

Commons Collection 组件的反序列化漏洞也称为 CC 链,自从该链被爆出来之后,就像打开了 Java 安全的新世界大门。在此之后,很多中间件都被爆出了反序列化漏洞。

环境搭建基础环境搭建

CommonsCollections <= 3.2.1

java < 8u71 本环境使用的是 8u65

1234567<dependencies> <dependency> <groupId>commons-collections</groupId> <artifac ...

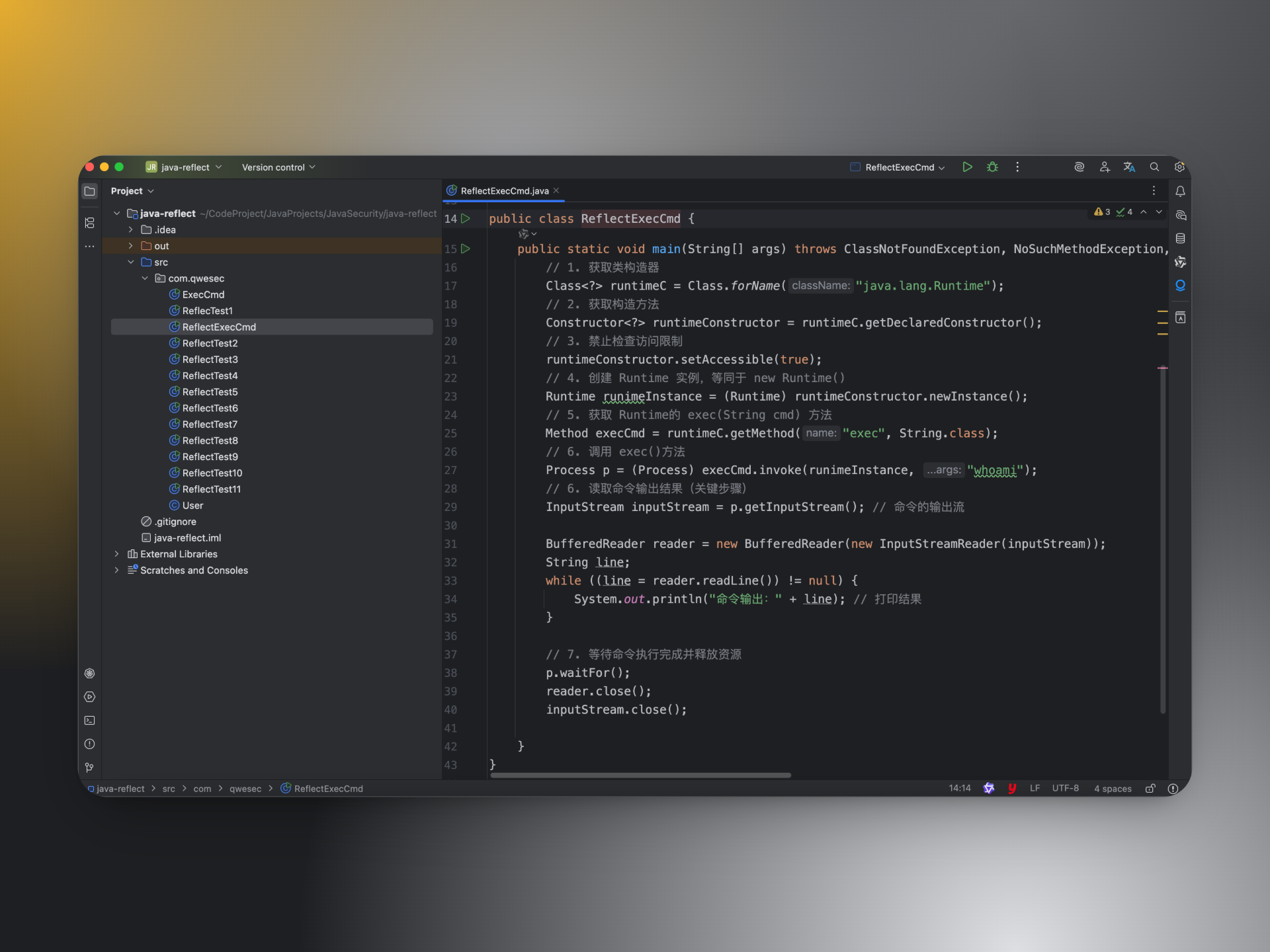

Java 的反射机制

反射的概念Java 反射(Reflection)是 Java 非常重要的动态特性,通过使用反射我们不仅可以获取到任何类的成员方法(Methods)、成员变量(Fields)、构造方法(Constructors)等信息,还可以动态创建 Java 类实例、调用任意的类方法、修改任意的类成员变量值等。Java 反射机制是 Java 语言的动态性的重要体现,也是 Java 的各种框架底层实现的灵魂。

反射技术,指的是加载类的字节码到内存,并以编程的方法解刨出类中的各个成分(成员变量、方法、构造器等)

获取 Class 对象反射的第一步:是将字节码加载到内存,我们需要获取到的字节码对象。

以下四种方法可以获取到一个类的字节码文件。

类名.Class

Class.forName("com.qwesec.xxx.Test")

ClassLoader.getSystemClassLoader().loadClass("com.qwesec.xxx.Test")

实例化对象通过 对象.getClass()也可以获得

12345678910111213141 ...

Java 反序列化URLDNS利用链分析

最近在学习关于Java安全相关的内容,之前有做过代码审计以及渗透测试,一直有接触过反序列化利用这块,但是一直没有深入的去分析利用的链条,怎么一步步执行到恶意方法的,借此机会进行学习和记录。

前置知识一个简单的 Demo

123456public class HashCodeTest { public static void main(String[] args) throws MalformedURLException { HashMap<URL, Integer> urlHashMap = new HashMap<>(); urlHashMap.put(new URL("https://7nmsor.dnslog.cn"), 1); }}

执行如上程序,却在 DNSlog 中收到了请求。

原因分析:hashmap.put()方法会触发了 URL类中的 hashcode方法,这个方法会调用 getHostAddress(u)从而发起 DNS 解析请求。

has ...

初识Java的序列化和反序列化

序列化和反序列化概念

Java 序列化是指把 Java 对象转换为字节序列的过程便于保存在内存、文件、数据库中,如将 Java 对象转为一个 bin 文件或将一个 Java 对象转为一个 JSON 字符串,都是为了保存和不同服务之间对象的传输。

Java 反序列化是指把字节序列恢复为 Java 对象的过程。

序列化的应用场景

序列化是指把一个 Java 对象变成二进制内容,本质上就是一个 byte[]数组。

为什么要把 Java 对象序列化呢?因为序列化后可以把 byte[]保存到文件中,或者把 byte[]通过网络传输到远程,这样,就相当于把 Java对象存储到文件或者通过网络传输出去了。

有序列化,就有反序列化,即把一个二进制内容(也就是 byte[]数组)变回 Java对象。有了反序列化,保存到文件中的 byte[]数组又可以“变回” Java对象,或者从网络上读取 byte[]并把它“变回”Java 对象。

序列化的过程

对象的序列化一个对象要能序列化,必须实现一个特殊 java.io.Serializable接口,该接口是空接口,无需要实现的相应方法,它的定义如下:

12 ...

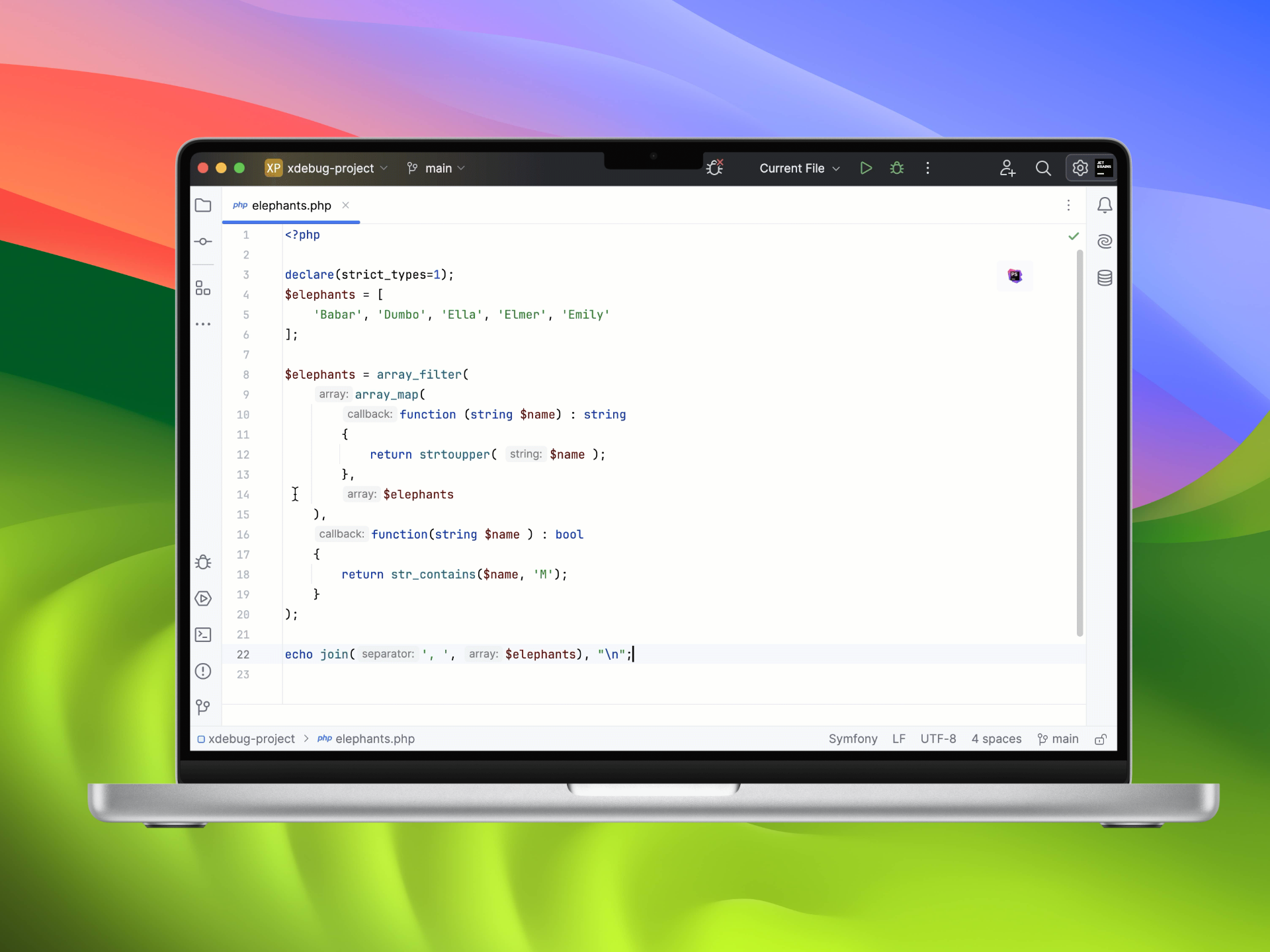

M1 Pro Phpstorm+PHP-7.0 Debug 代码调试

前言本人的电脑是 M1 Pro ,所使用的 LNMP 环境为集成开发环境 EServer(继 MxSrvs 比较不错的 Mac 下的集成开发环境),下面将演示 PhpStorm 调试 PHP7.4 所需要的配置(其他版本同理,经验证通过该方法配置了 PHP 7.0 和 PHP 5.6)。

EServer 下载链接:https://github.com/xianyunleo/EServer/

环境配置下载合适的 xdebug首先运行 phpinfo 获取 php 的相关信息

在 phpinfo 页面中右键查看页面源代码,将源码全部复制到 xdebug 页面进行分析,推荐兼容的 xdebug 版本:

编译 xdebug点击推荐的版本进行下载,解压之后进入到相关目录:

在该 xdebug 目录下运行 php7.4 版本的 phpize 工具,我这里使用的是 EServer 集成开发环境 phpize 路径为:

1/Applications/EServer/childApp/php/php-7.4/bin/phpize

接下来编译 xdebug 程序,由于我使用的是 ESer ...

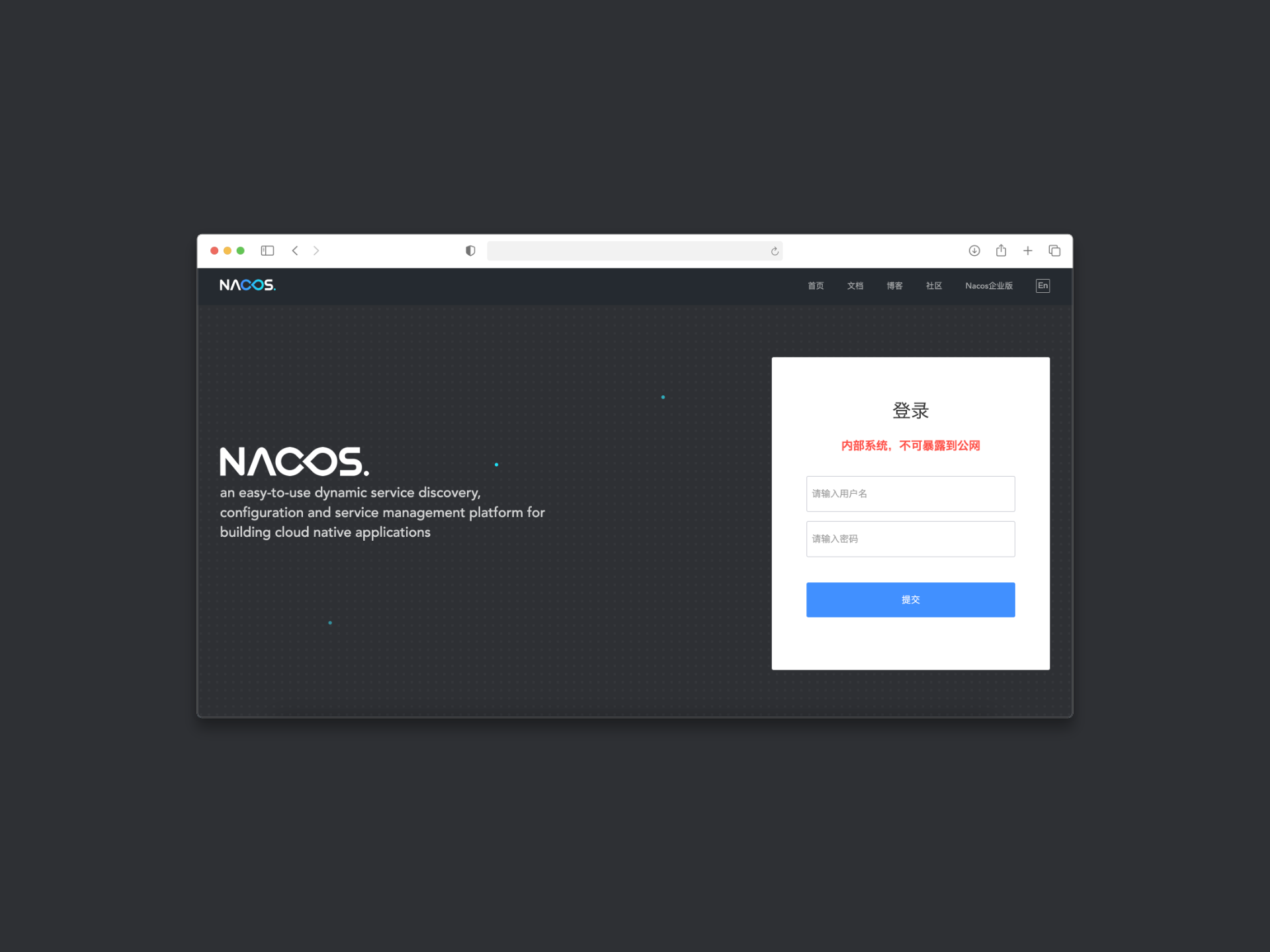

Nacos 历史漏洞复现

背景Nacos 致力于帮助您发现、配置和管理微服务。Nacos 提供了一组简单易用的特性集,帮助您快速实现动态服务发现、服务配置、服务元数据及流量管理。

Nacos 帮助您更敏捷和容易地构建、交付和管理微服务平台。 Nacos 是构建以“服务”为中心的现代应用架构 (例如微服务范式、云原生范式) 的服务基础设施。

Nacos是阿里巴巴于2018年开源的项目,目前在Github中已获得 39.9k Star,由此可见其的使用广泛程度。

CVE-2021-29441(未授权访问)漏洞简介该漏洞发生在 nacos在进行认证授权操作时,会判断请求的 user-agent是否为 Nacos-Server,如果是的话则不进行任何认证。

漏洞报送原 ISSUE:https://github.com/alibaba/nacos/issues/4593

影响版本

nacos版本号 <= 2.0.0-ALPHA.1

nacos版本号 < 1.4.1

环境搭建使用 docker 基于 vulhub 项目的 nacos 部分进行搭建。

1docker-compose up -d

漏 ...

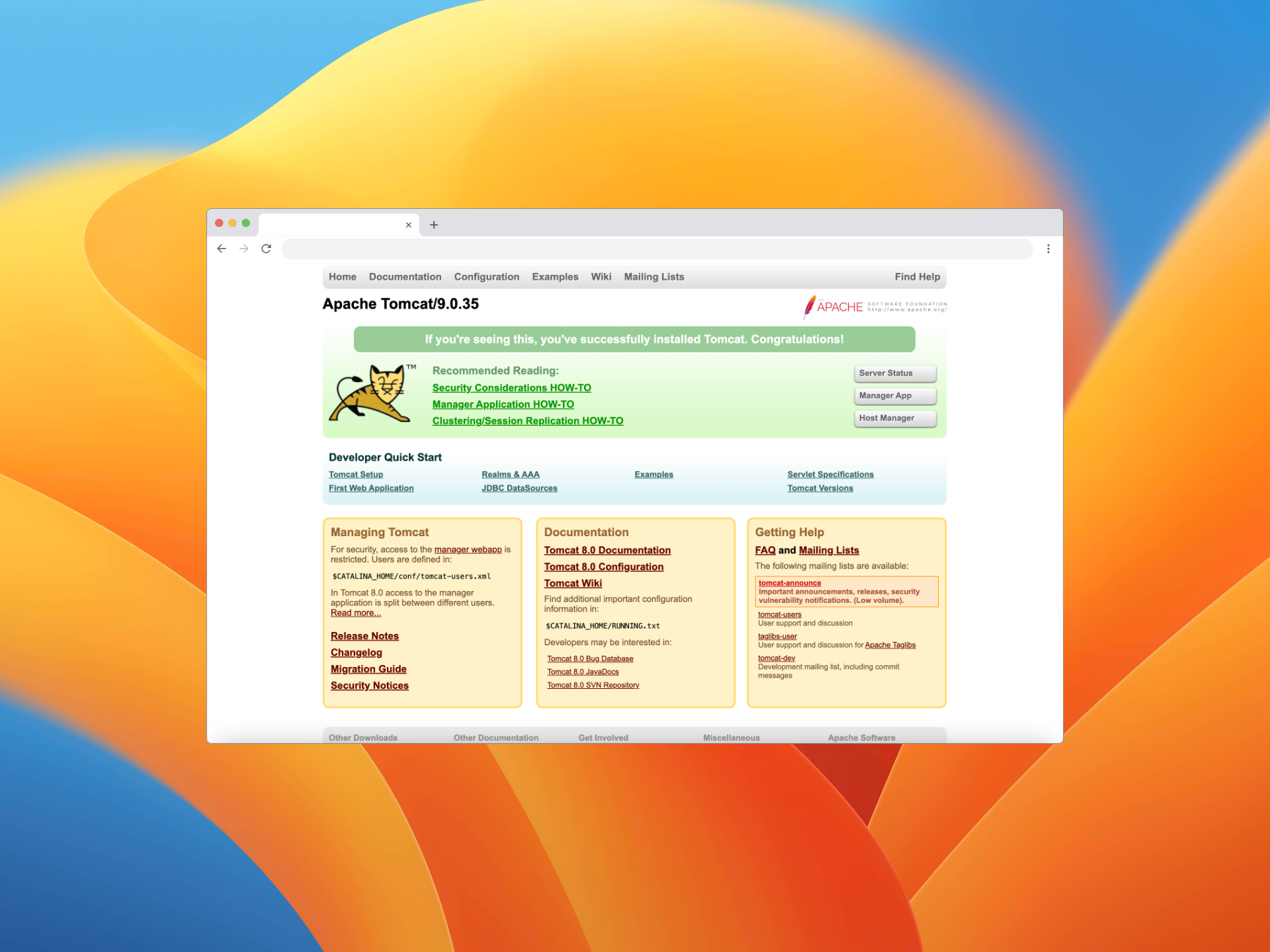

Tomcat 历史漏洞复现

Tomcat 是一个开源的、轻量级的 Web 应用服务器和 Servlet 容器。它由 Apache 软件基金会下的 Jakarta 项目开发,是目前最流行的 Java Web 服务器之一。

CVE-2025-24813(反序列化代码执行)漏洞描述Apache Tomcat 在处理 HTTP PUT 请求时,存在一个不安全文件上传漏洞(CVE-2025-24813),攻击者可利用该漏洞在服务器上写入恶意文件,并在特定条件下触发反序列化攻击,最终导致远程代码执行(RCE)。

利用条件

应用程序启用了 DefaultServlet 写入功能,该功能默认关闭。

应用支持了 partial PUT 请求,能够将恶意的序列化数据写入到会话文件中,该功能默认开启。

应用使用了 Tomcat 的文件会话持久化并且使用了默认的会话存储位置,需要额外配置。

应用中包含一个存在反序列化漏洞的库,比如存在于类路径下的 commons-collections,此条件取决于业务实现是否依赖存在反序列化利用链的库。

影响版本

Apache Tomcat 11.0.0-M1 to 11.0.2

Apache To ...