BUUCTF-Misc系列-Page-1

签到

题目描述信息中有 FLAG,直接提交即可。

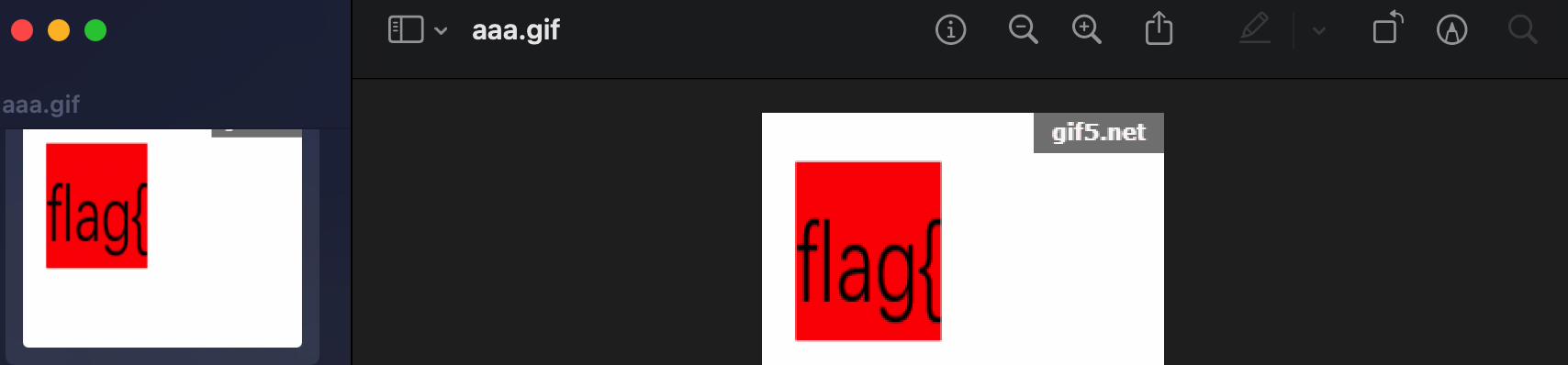

金三胖

图片是一个 GIF,使用 PS 软件 逐帧进行查看即可,这里我直接使用 macos 系统自带的预览工具进行查看。

最终拼接得到FLAG。

1 | FLAG: flag{he11ohongke} |

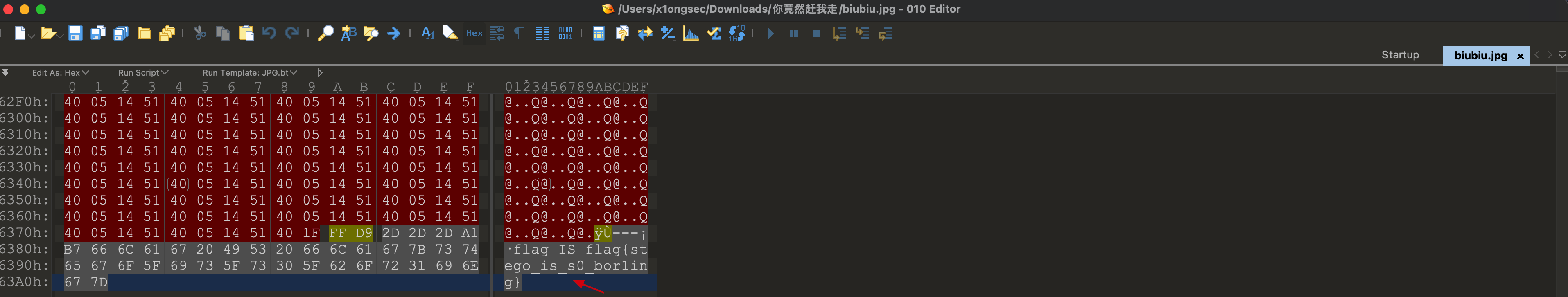

你竟然赶我走

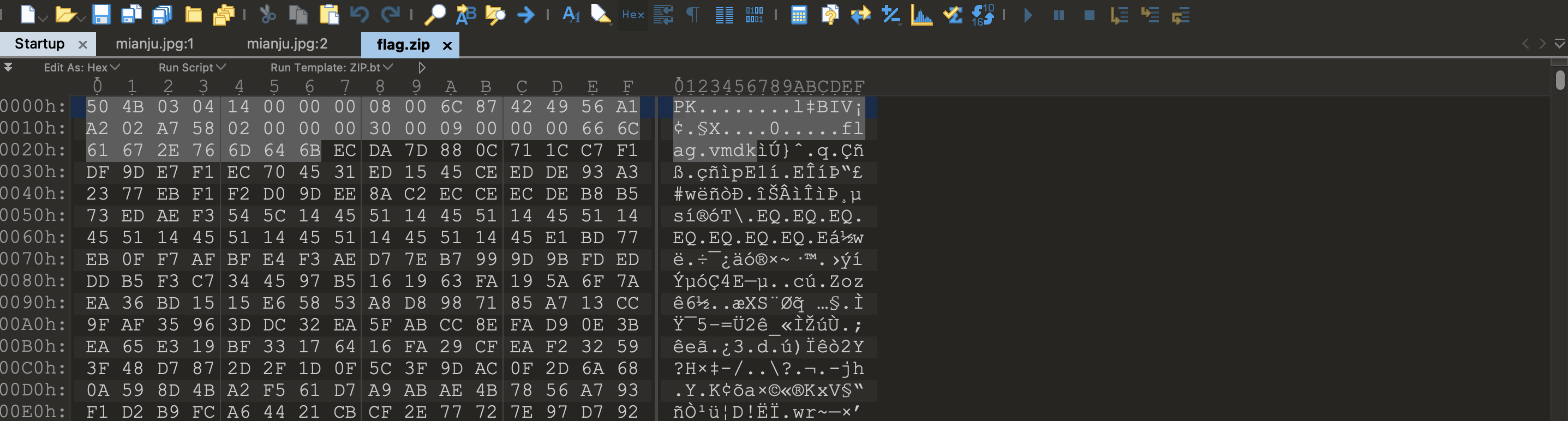

下载附件解压之后,使用 010 edit 十六机制编辑器查看。

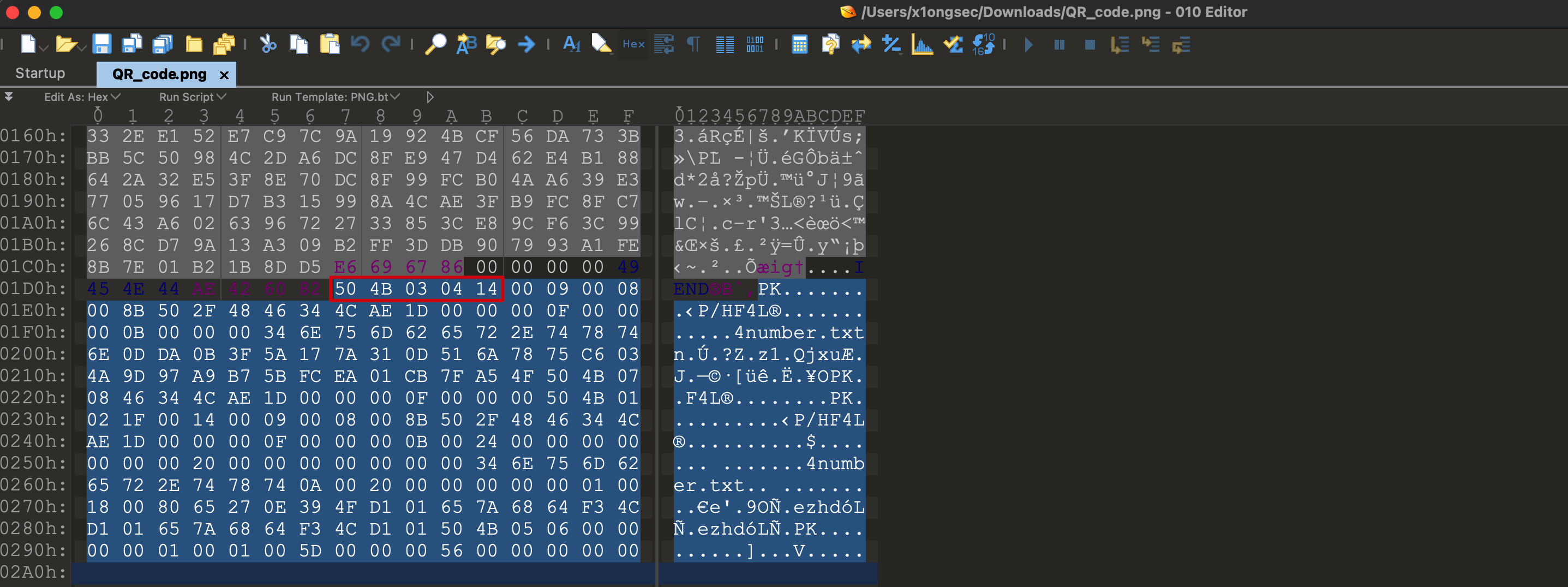

二维码

这里使用在线扫描工具,扫描发现提示:secret is here

接着使用 十六机制编辑器 打开,发现在 PNG 的文件末尾附加了一个 zip 压缩包文件。

从 50 4B 03 04 处复制直至末尾,接着新建一个 hex 文件,将其粘贴,保存为 .zip 结尾的文件即可。

解压该压缩包发现需要密码,通过文件名这里提示的是 4number ,猜测密码可能是四位数字。

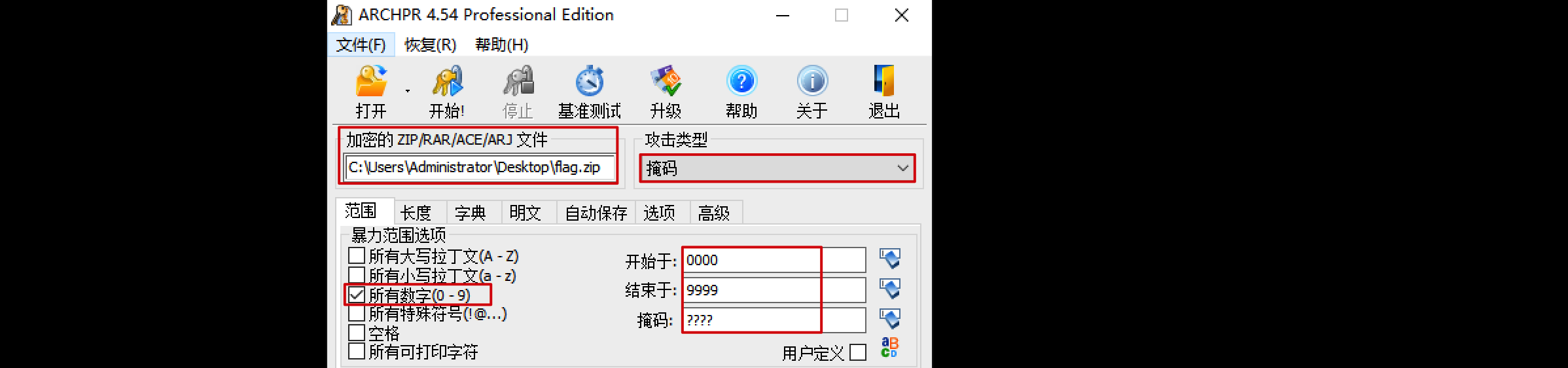

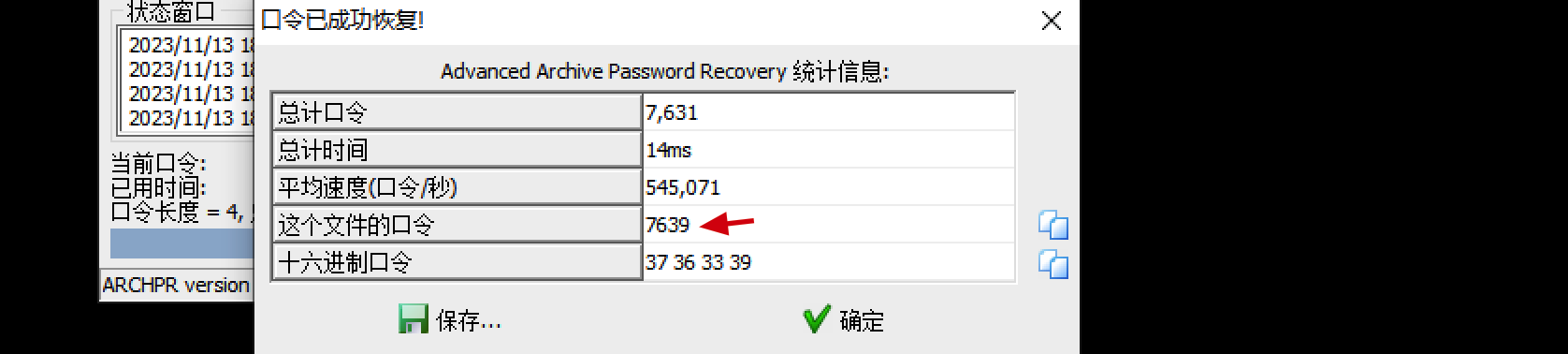

这里使用业界比较著名的压缩包爆破工具 Advanced Archive Password Recovery 进行爆破。

这里攻击类型直接选择 掩码,所包含的范围 勾选 0-9即可。开始于 0000 结束于 9999。其中 ???? 表示每个位置可能是 0-9 之间的任意一位。

最后点击开始即可。

得到压缩包的口令 7639。使用改密码解压缩包之后得到密码。

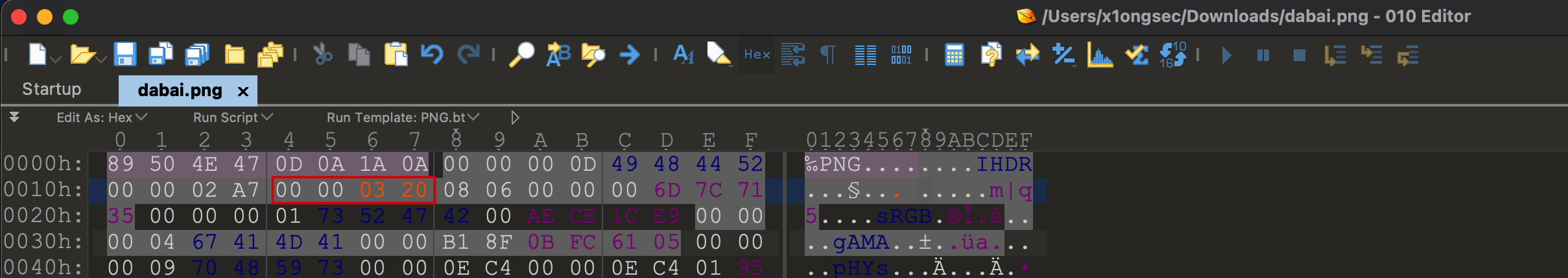

大白

下载附件之后,打开显示如下,根据页面的提示,可以得知,这里可能是高度隐写。

看不到图? 是不是屏幕太小了 注意:得到的 flag 请包上 flag{} 提交

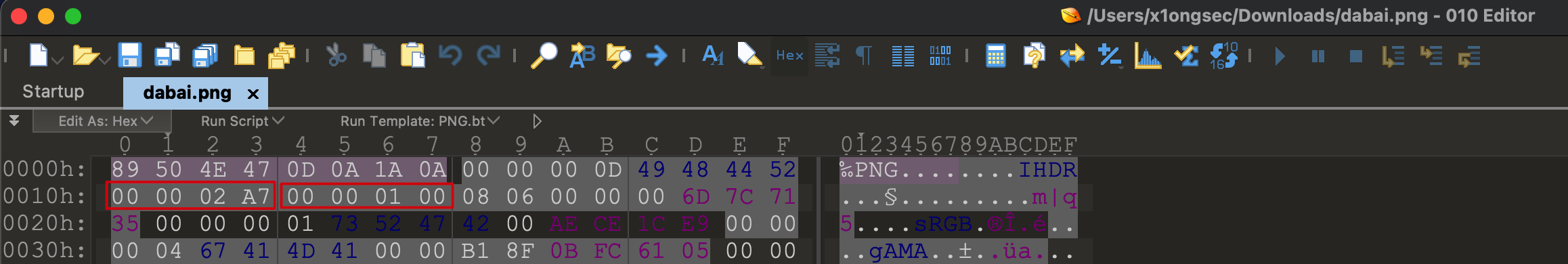

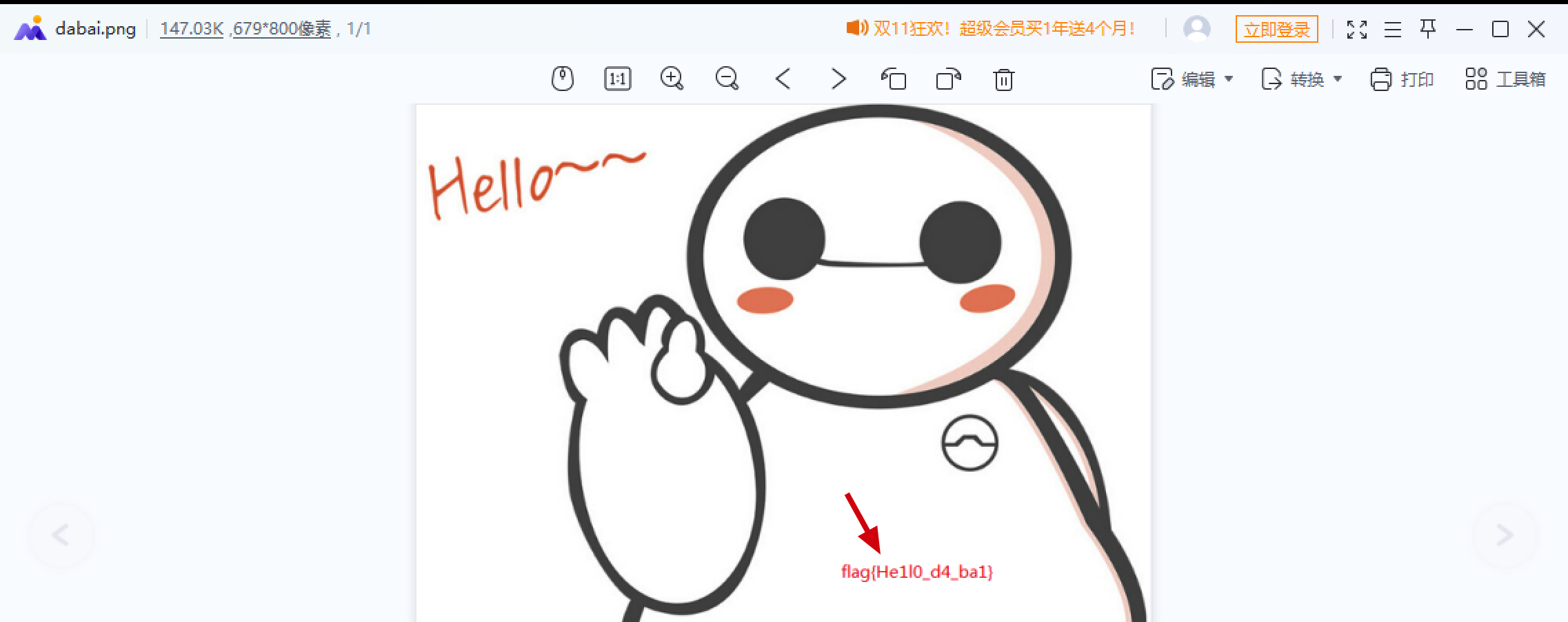

随后使用 010 edit 工具打开。在PNG图片中,下图标注的第一个红框的前四个字节为 PNG 图片的宽度信息,将其转为十进制即可得到对应的宽度十进制值。第二个红框的后四个字节为 PNG 图片的高度信息。

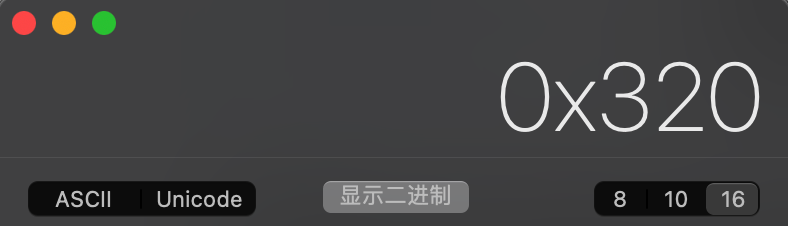

0x0111 转为十进制值为 256,我们通过将其修改为800,使用计算器算出800对应的十六进制值为 0x0320。

使用 010 edit 修改保存即可。

接着打开图片,即可看到高度产生变化,并显示了 FLAG 信息。

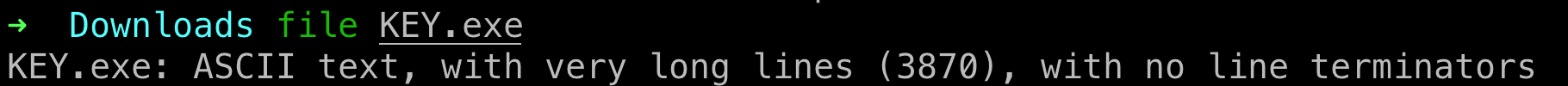

N种方法解决

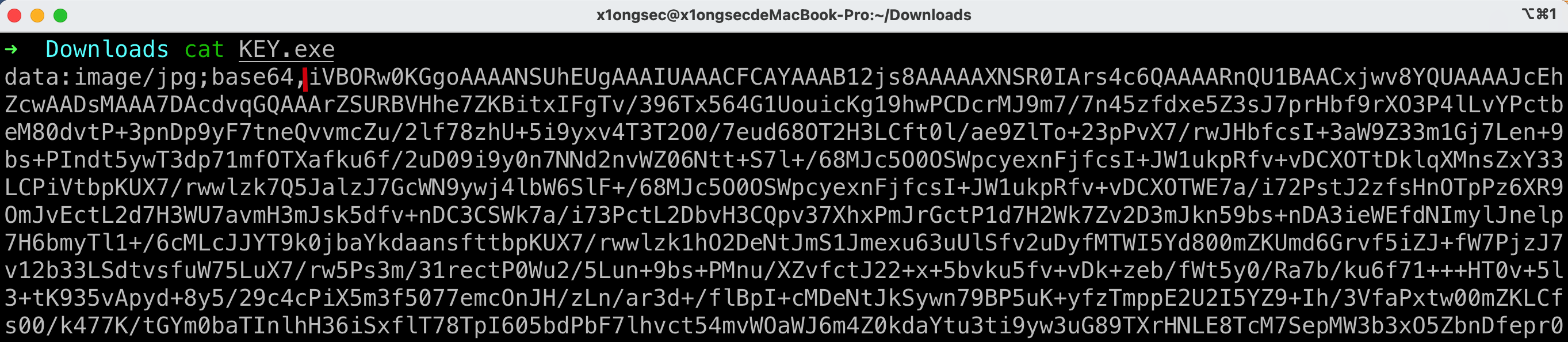

下载附件解压之后得到 KEY.exe,使用 Linux 自带的 file 命令进行查看,发现是纯文本文件。

接着直接使用 cat 命令查看 KEY.exe 。发现内容是 base64 编码。这里其实是一张图片。

“data:image/jpg;base64” 是一种数据URL的格式。它表示后面跟随的字符串是一个以 base64 编码的 JPG 图像数据。这种格式允许在网页上直接嵌入图像,而不需要从外部文件加载。

我们将其进行解码 然后重定向到一个 PNG 文件中即可。

1 | echo -n LUmZI2pyR1piR1TkpSp/F1Y314h... |base64 -d > flag.png |

最终得到一个二维码文件。使用在线网站扫码即可。

最终将 KEY 换成 flag 提交即可。这里为了锻炼自己的 Python 编程解题能力,故而写了个小脚本:

1 | import base64 |

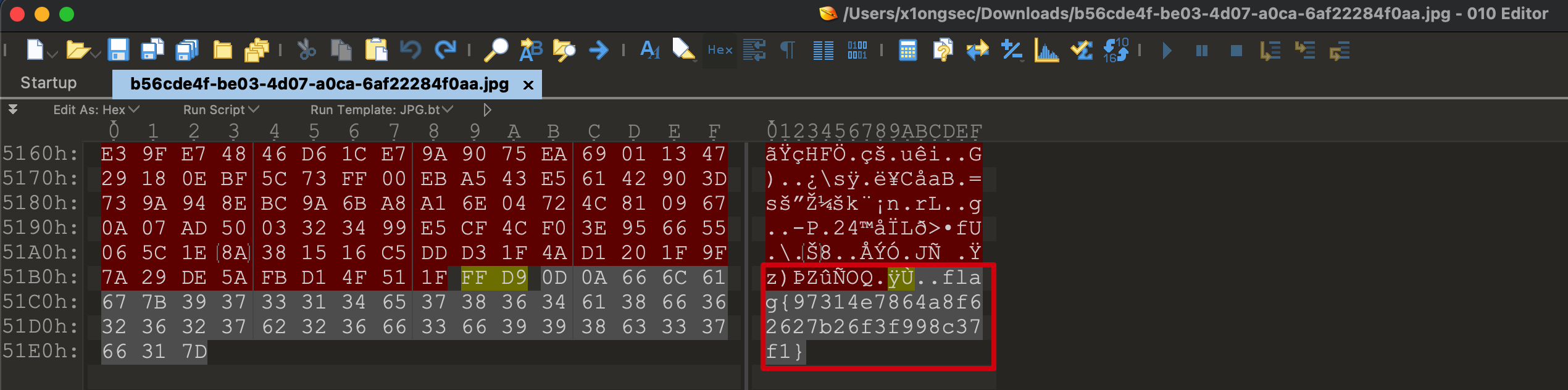

乌镇峰会种图

下载附件,是张图片。

在 JPEG 图片文件的结尾 FF D9 发现了 FLAG 信息。

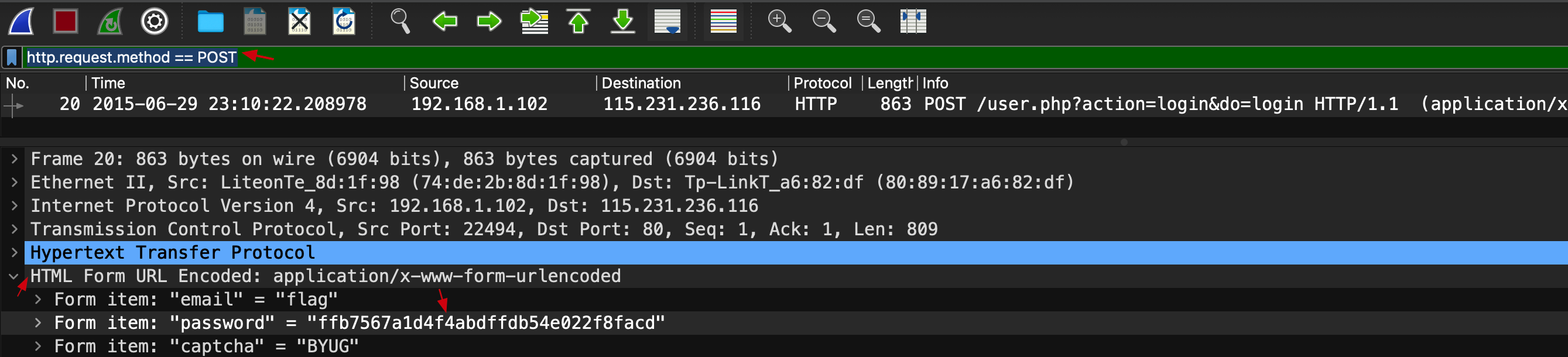

wireshark

题目描述如何:

黑客通过wireshark抓到管理员登陆网站的一段流量包(管理员的密码即是答案) 注意:得到的 flag 请包上 flag{} 提交

根据题目的提示,使用过滤规则直接过滤出 HTTP 协议的 POST 请求即可(因为现在几乎99%的网站,登陆页面使用的都是POST请求)。

1 | http.request.method == POST |

为 password 的值外面包裹 flag{} 提交即可。

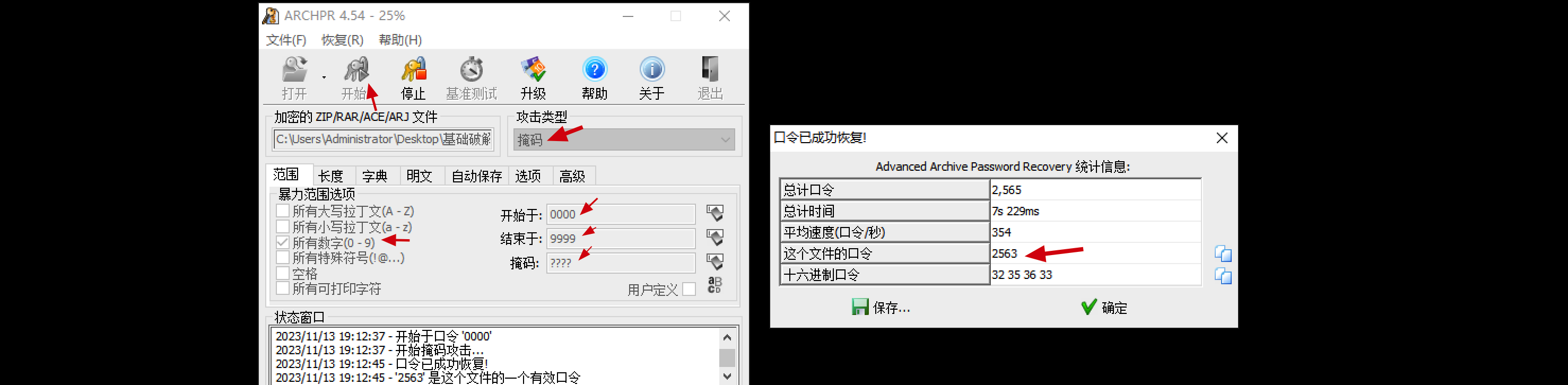

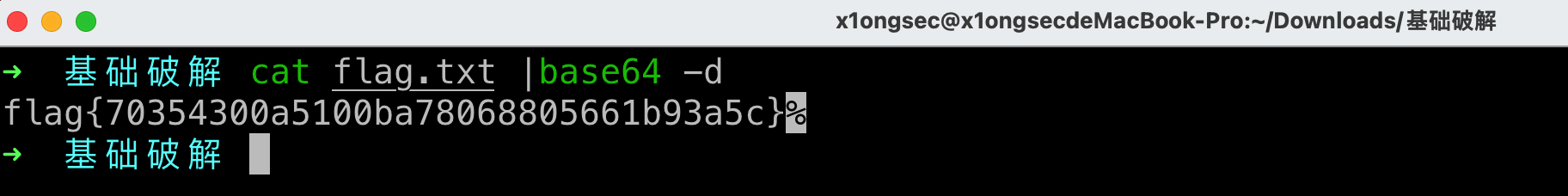

基础破解

题目描述:

给你一个压缩包,你并不能获得什么,因为他是四位数字加密的哈哈哈哈哈哈哈。。。不对= =我说了什么了不得的东西。。 注意:得到的 flag 请包上 flag{} 提交

下载附件解压之后得到 基础破解.rar 压缩包,使用压缩包解压工具进行解压发现需要密码。这里依旧使用压缩包破解工具进行爆破。根据题目的描述信息得知密码是四位数字。

得到密码 2563。解压之后得到 flag.txt 打开文件内容发现是 base 编码。使用 Linux 自带的 base64 工具的 -d 参数解码即可。

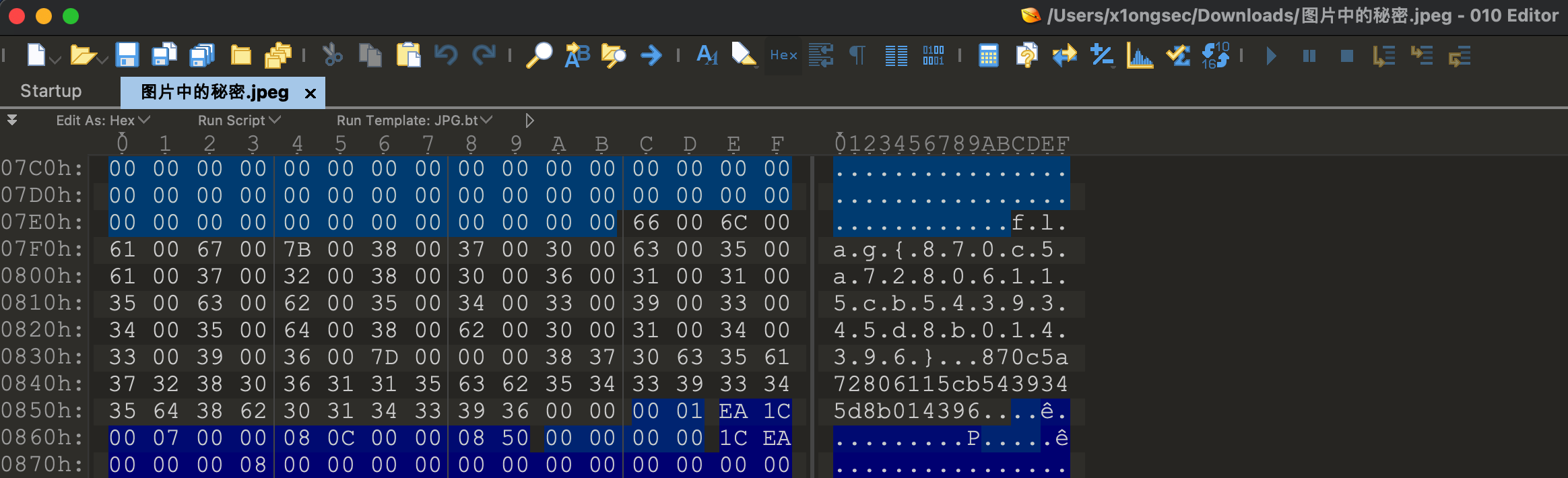

文件中的秘密

题目描述信息:

小明经常喜欢在文件中藏一些秘密。时间久了便忘记了,你能帮小明找到该文件中的秘密吗? 注意:得到的 flag 请包上 flag{} 提交

使用 010 edit 工具打开之后,在中间发现了 FLAG。

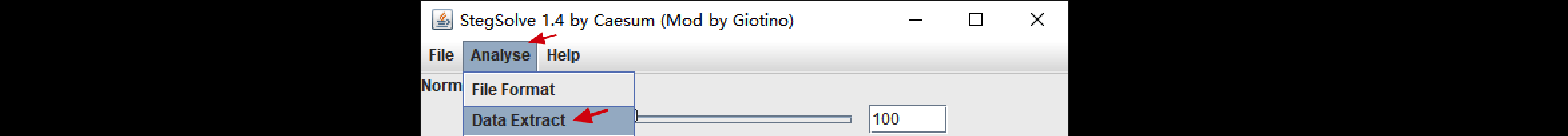

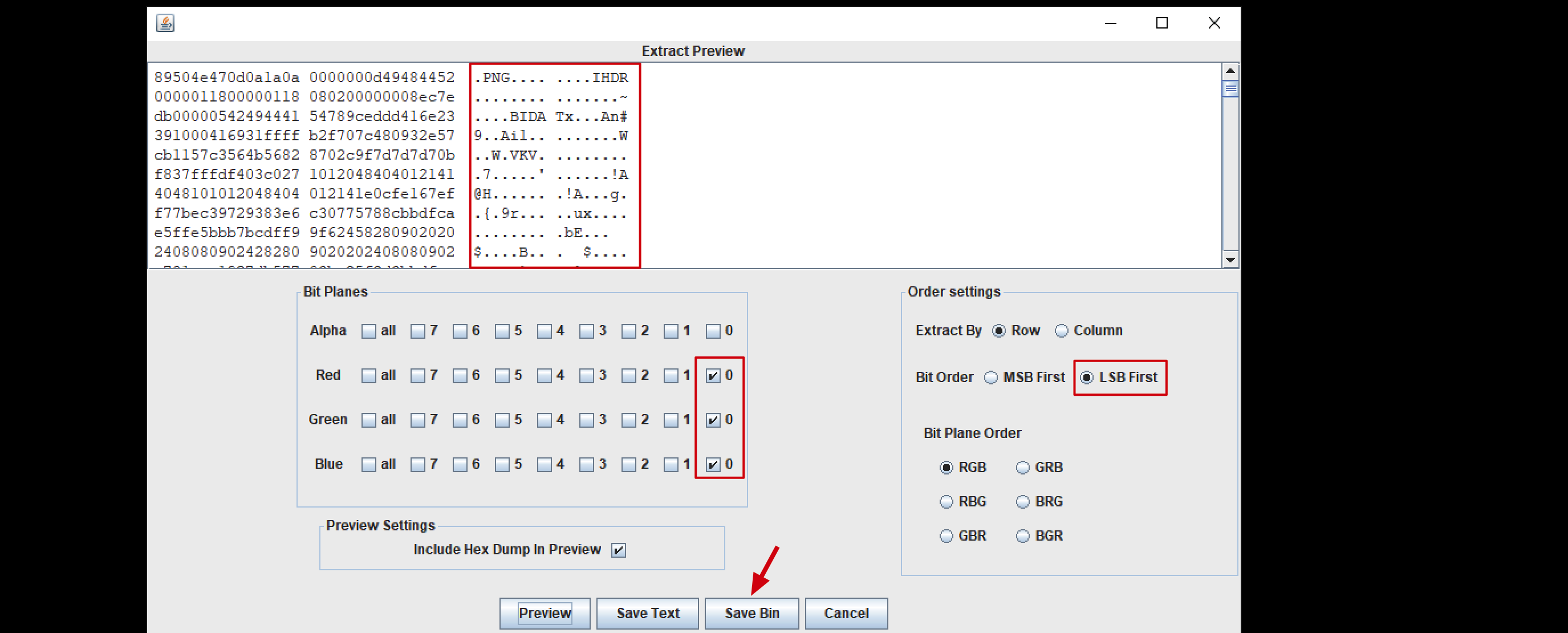

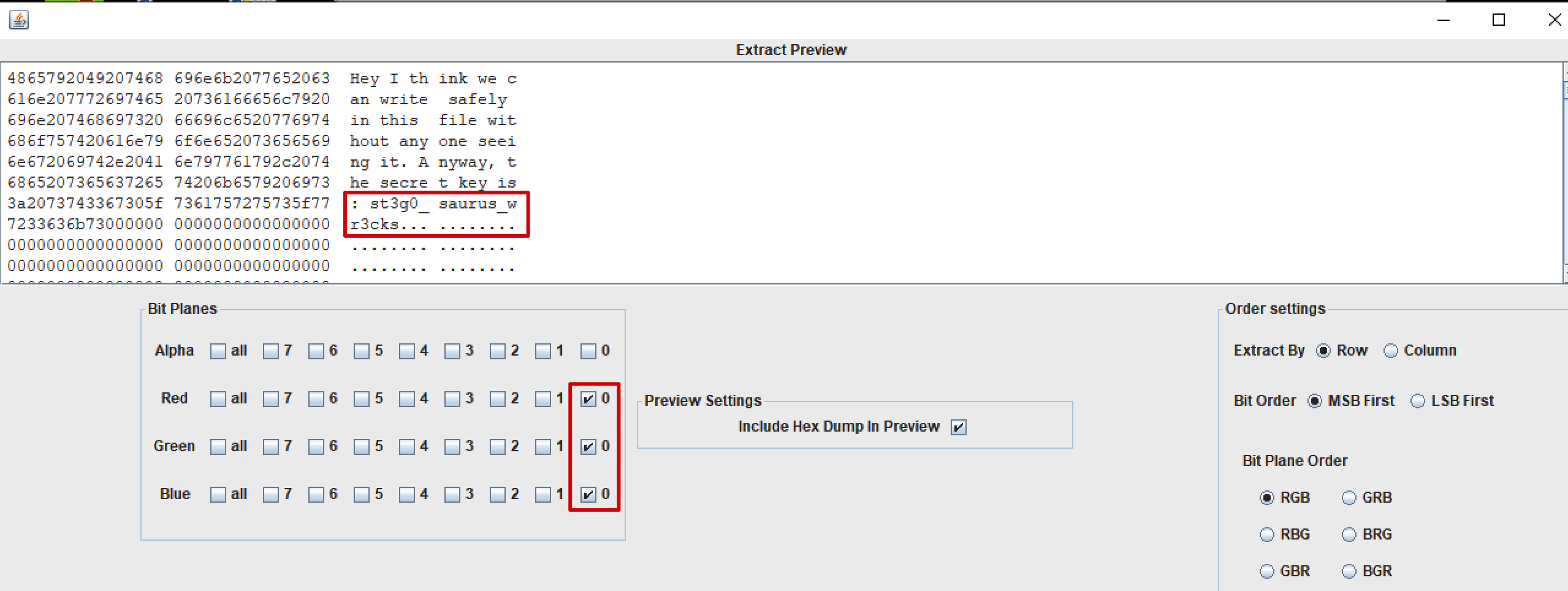

LSB

根据题目的名称提示LSB,因此这里可能是 LSB 隐写,故而这里我们使用 StegSolve 软件打开,在菜单栏中点击 Analyse->Data Extract。

三原色选择全0,接着选择 LSB First,最后点击 Preview 之后发现是一个 PNG 图片,最后点击 Save Bin 保存为 .png 结尾的文件即可。

保存打开之后发现是一个二维码,扫描之后即可得到 FLAG。

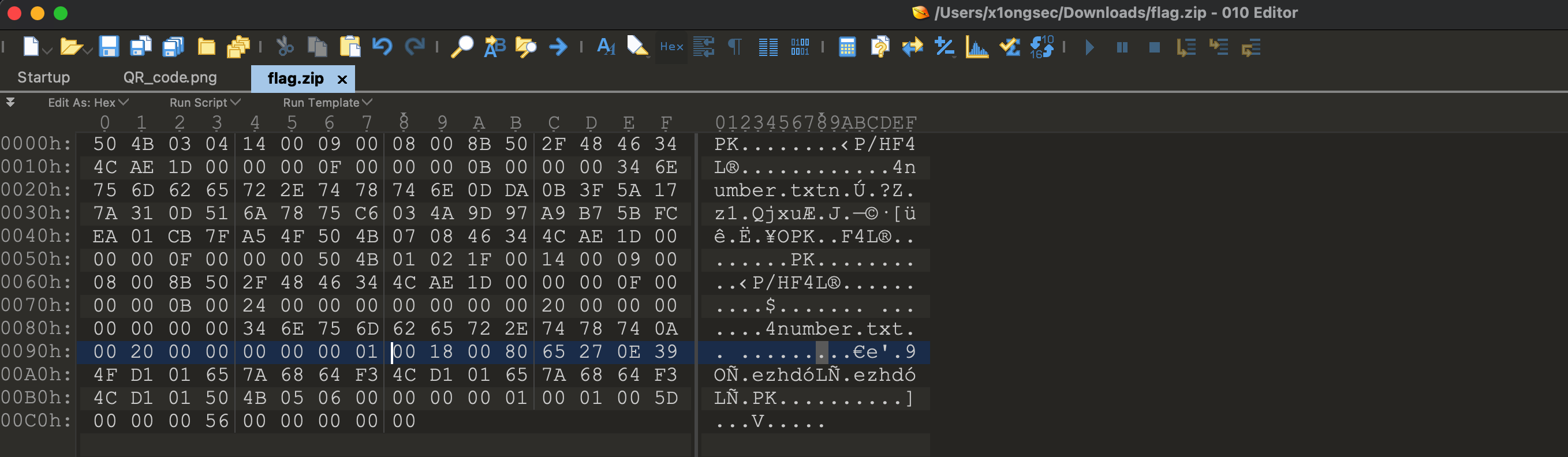

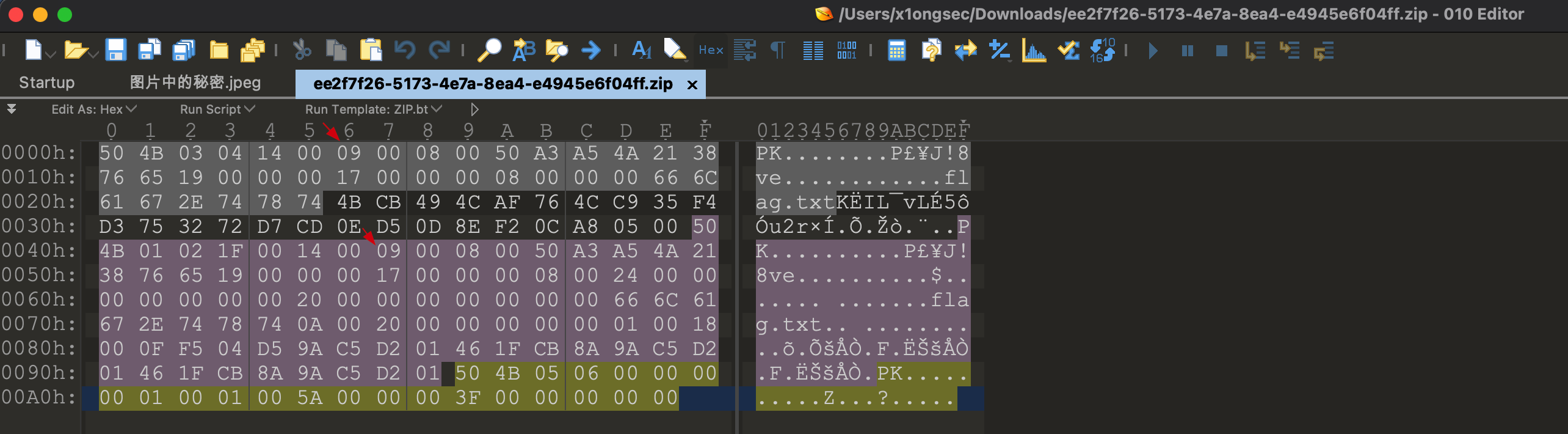

伪加密

根据题目的名称提示,这里是个伪加密,下载附件之后,尝试解压,发现需要密码,使用 010 edit 打开该压缩包。

将以下两处修改为 00 再次解压即可。

解压知识得到 FLAG。

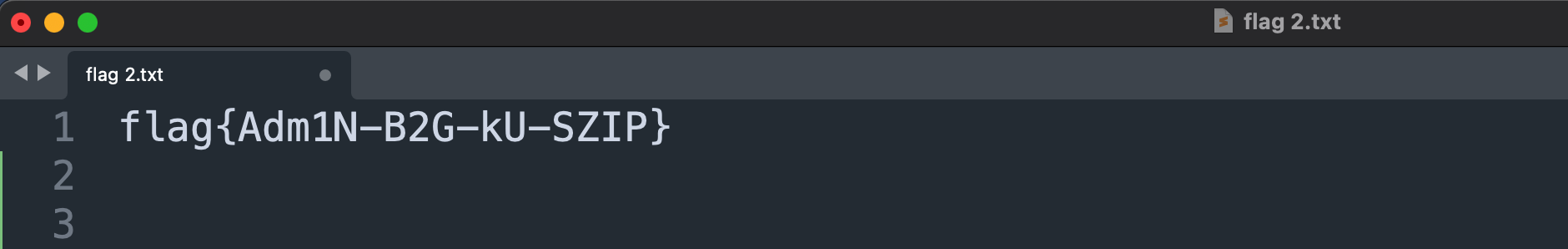

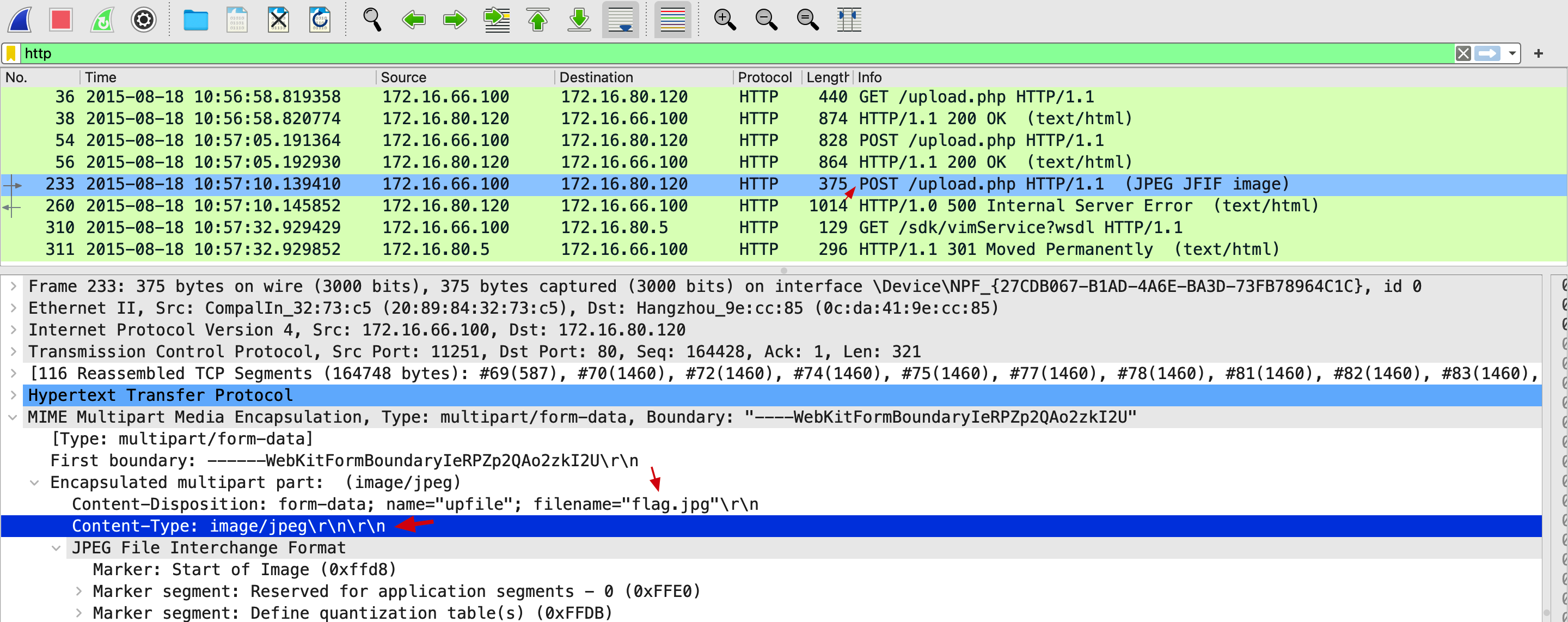

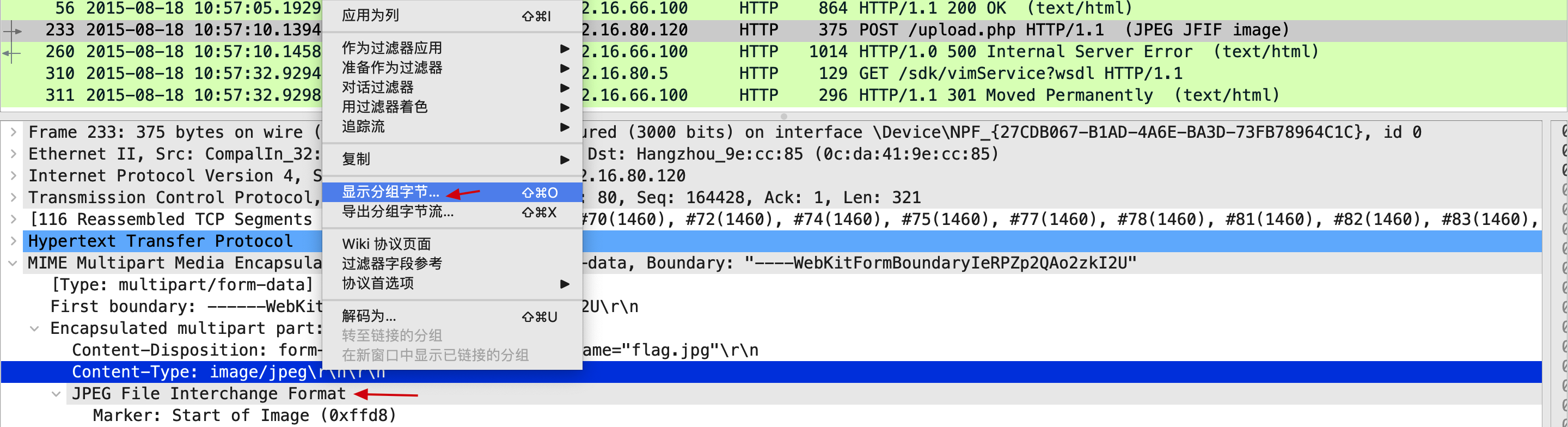

被嗅探的流量

题目描述:

某黑客潜入到某公司内网通过嗅探抓取了一段文件传输的数据,该数据也被该公司截获,你能帮该公司分析他抓取的到底是什么文件的数据吗? 注意:得到的 flag 请包上 flag{} 提交

使用 wireshark 打开数据包,点击协议分级,发现只有 HTTP 协议,通过过滤 HTTP 协议发现这里存在 upload.php 文件并且黑客通过该文件上传了一张 JPG 的图片。

我们使用 wireshark 将该图片导出。

将黑客上传的图片另存为即可。最后在上传图片的末尾发现了 FLAG。

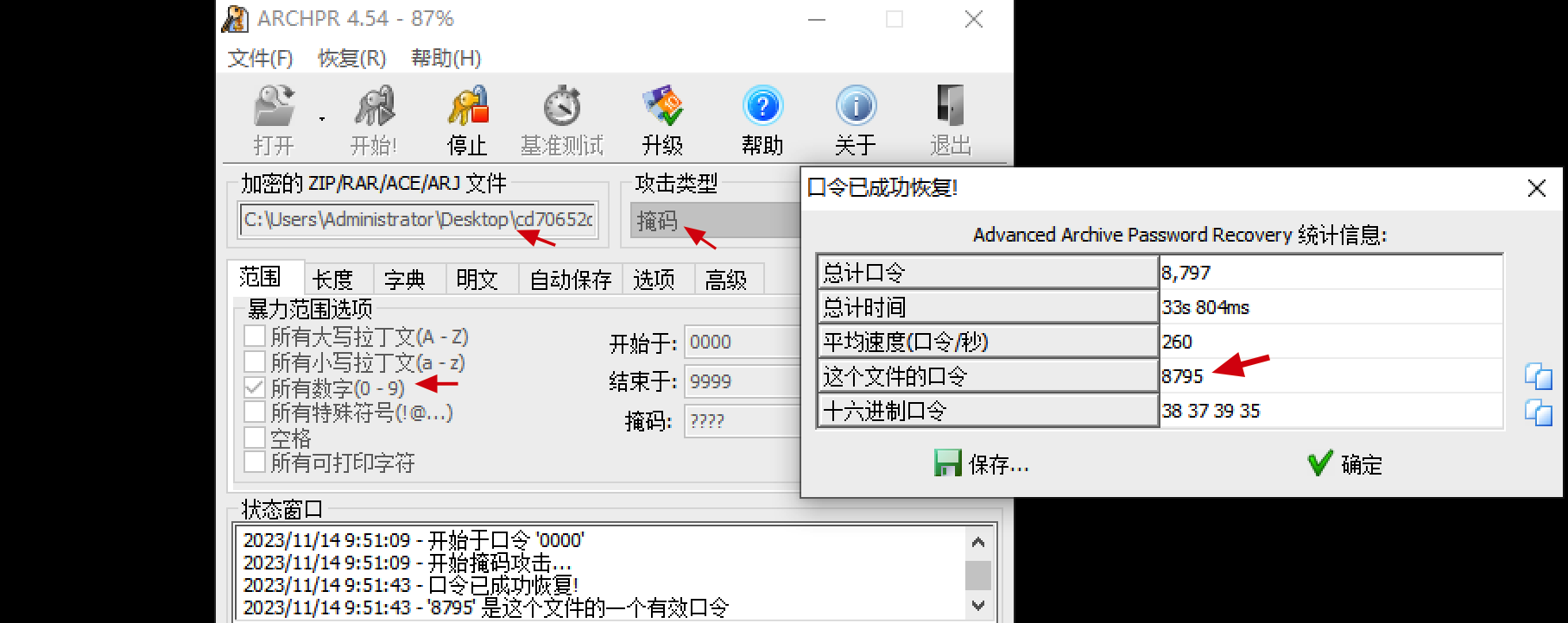

rar

题目描述信息:

这个是一个rar文件,里面好像隐藏着什么秘密,但是压缩包被加密了,毫无保留的告诉你,rar的密码是4位纯数字。 注意:得到的 flag 请包上 flag{} 提交

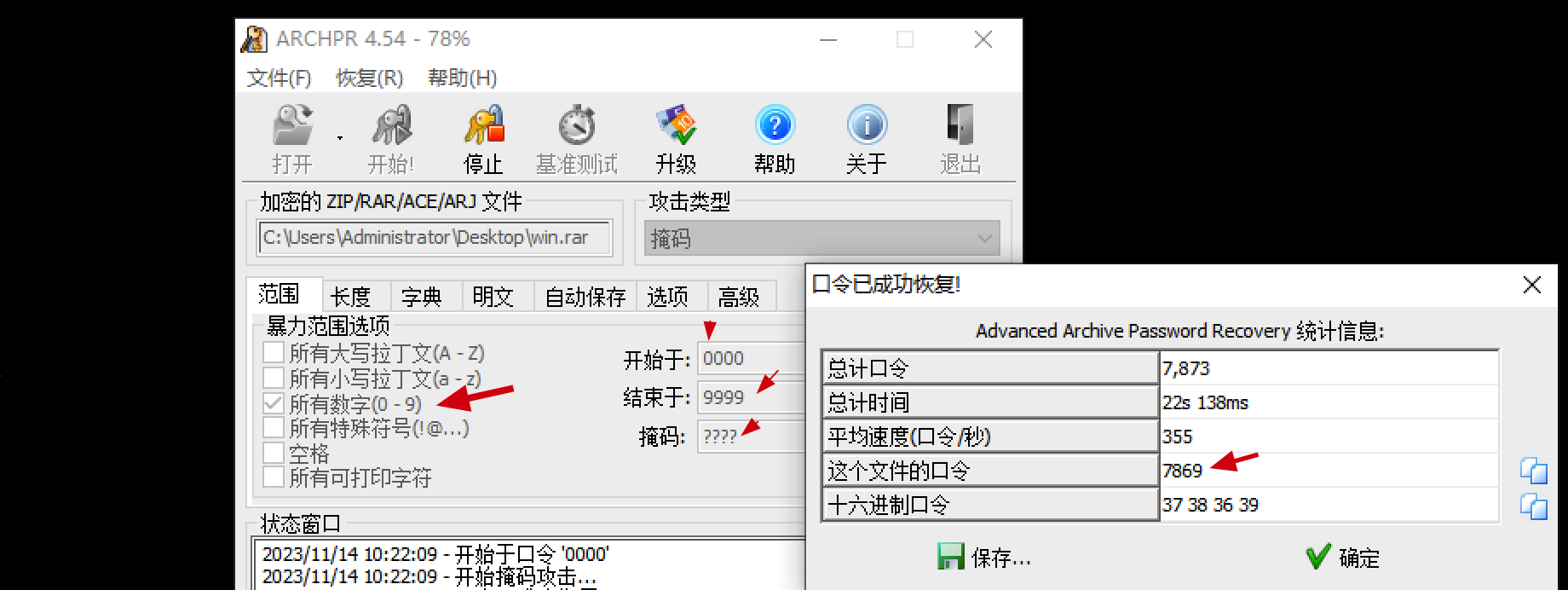

下载解压附件,根据题目描述可以得知,这里是一个加密的 rar 压缩包,并且密码为4位纯数字。这里使用 Advanced Archive Password Recovery 软件进行密码爆破即可。

qr

题目描述信息:

这是一个二维码,谁用谁知道! 注意:得到的 flag 请包上 flag{} 提交

使用在线网站扫描即可得到 FLAG。

镜子里的世界

使用 StegSovle 工具打开即可,使用 Data Extract 功能,将 RGB 设置为0,点击 Preview 即可。

将其使用 flag{} 包裹起来即可。

ningen

题目描述:

人类的科学日益发展,对自然的研究依然无法满足,传闻日本科学家秋明重组了基因序列,造出了名为ningen的超自然生物。某天特工小明偶然截获了日本与俄罗斯的秘密通信,文件就是一张ningen的特写,小明通过社工,知道了秋明特别讨厌中国的六位银行密码,喜欢四位数。你能找出黑暗科学家秋明的秘密么? 注意:得到的 flag 请包上 flag{} 提交

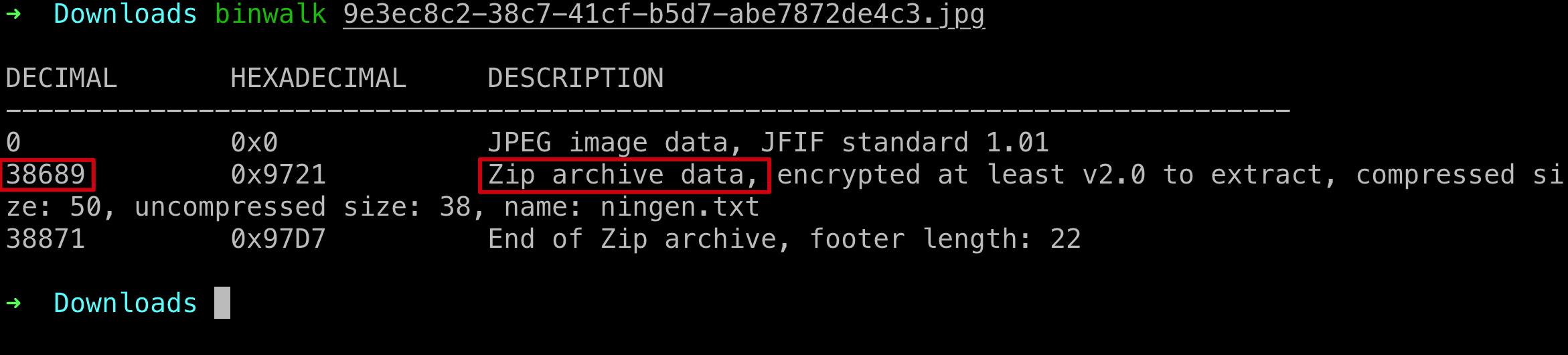

下载附件发现是一张图片,根据题目的描述信息,这里发现可能存在 zip 压缩包加密,但是这附件只有一张图片。故而使用 binwalk 工具进行分析。

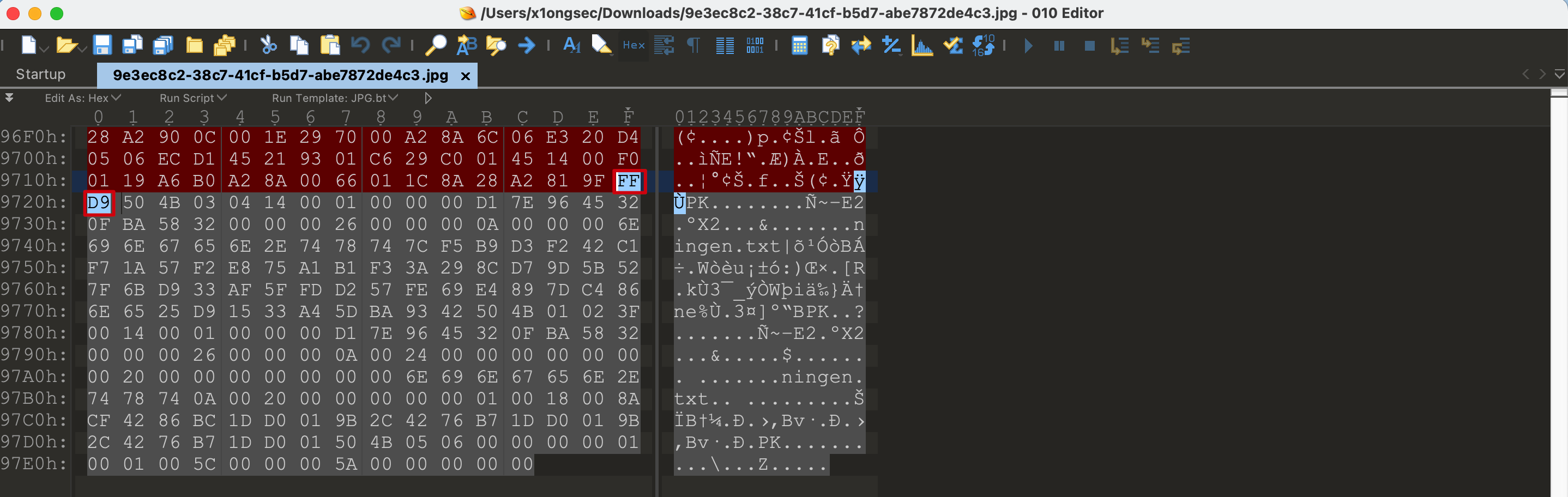

发现在图片的末尾插入了 zip 压缩包。 这里使用 010 edit 打开:

发现确实在 JPG 图片的结束标识 FF D9 后加入了 zip 压缩包,这里可以直接使用 010 edit 也可以使用 binwalk -e 进行分离。

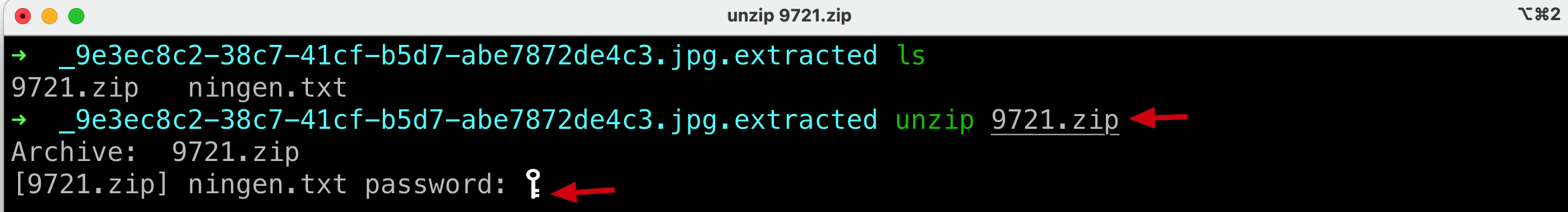

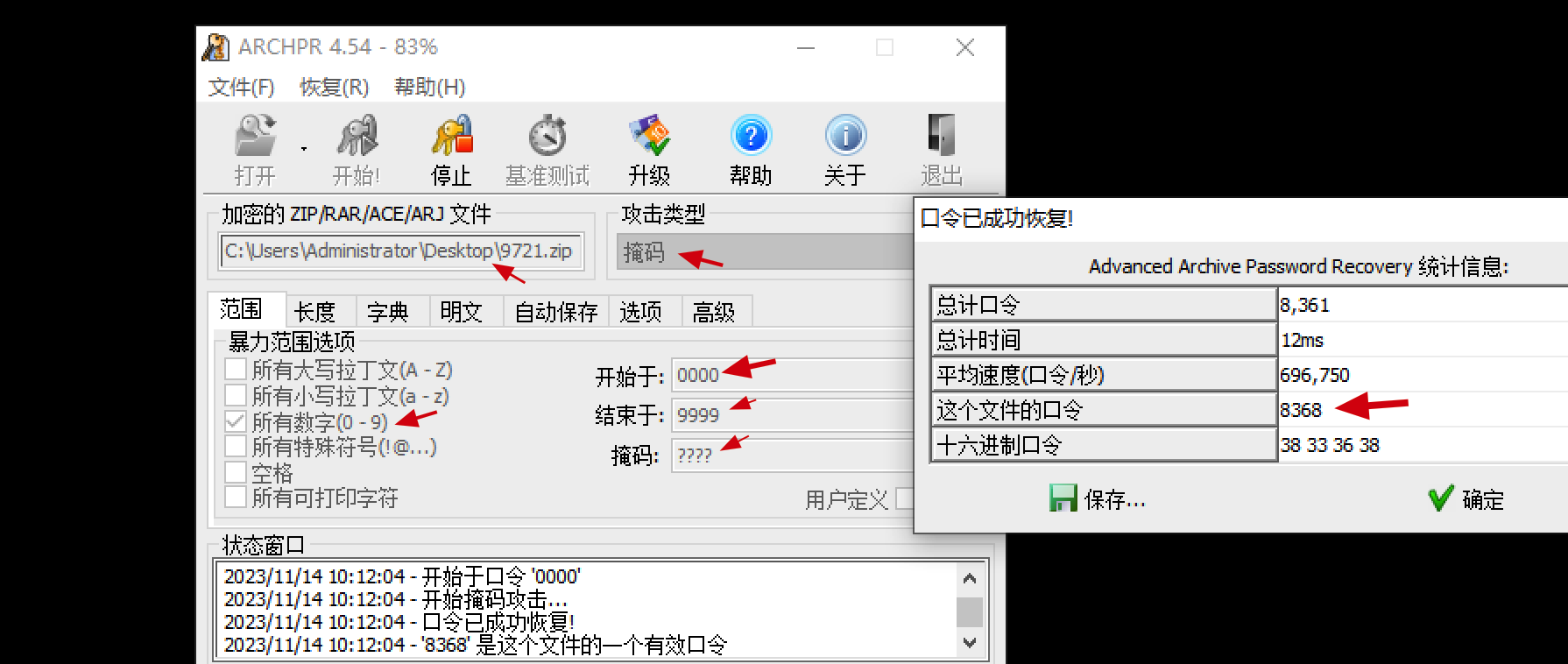

分离之后得到压缩包,但是有密码。使用工具根据提示爆破即可。

得到密码 8368。

解压之后得到 FLAG。

小明的保险箱

小明有一个保险箱,里面珍藏了小明的日记本,他记录了什么秘密呢?。。。告诉你,其实保险箱的密码四位纯数字密码。(答案格式:flag{答案},只需提交答案) 注意:得到的 flag 请包上 flag{} 提交

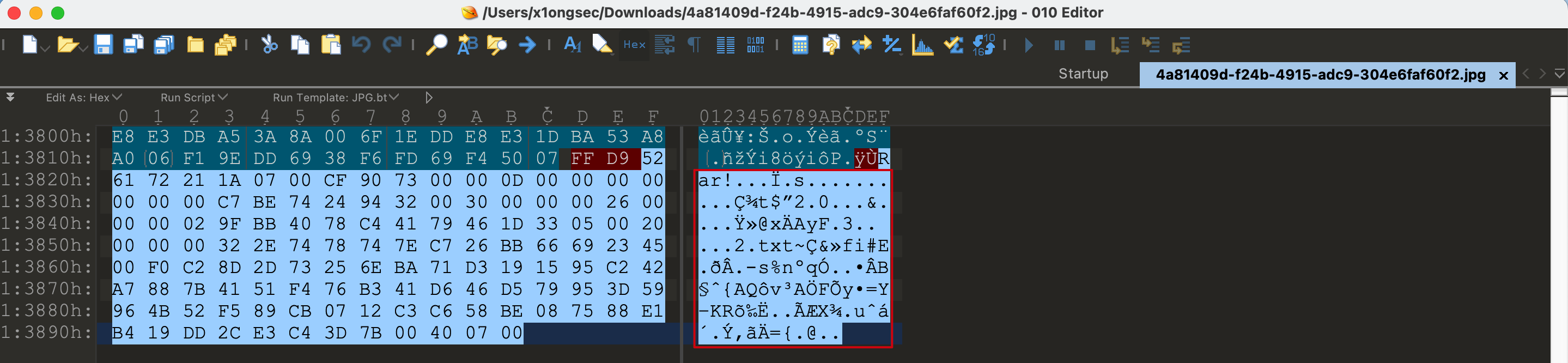

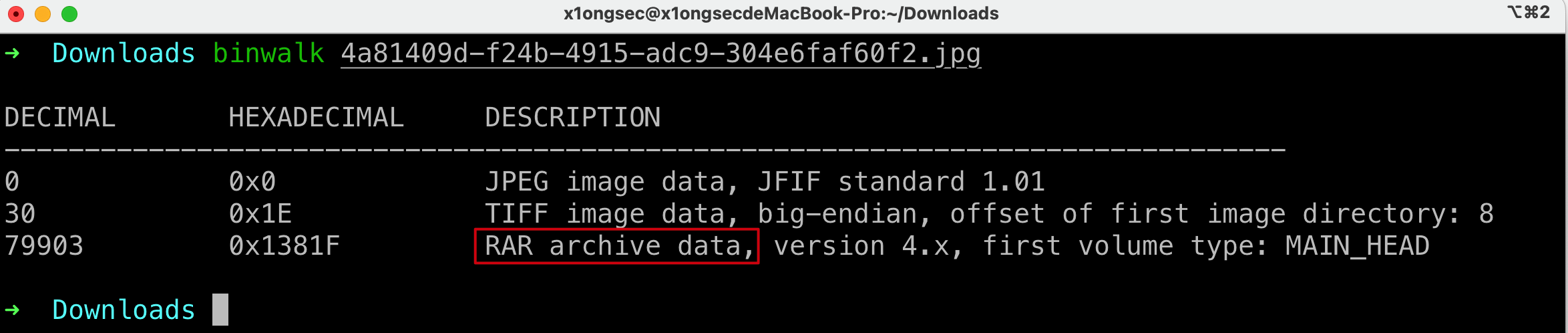

使用 010 edit 打开发现在 jpg 图片的结尾处穿插了一个 rar 压缩包。

同样使用 binwalk 工具也能分析到:

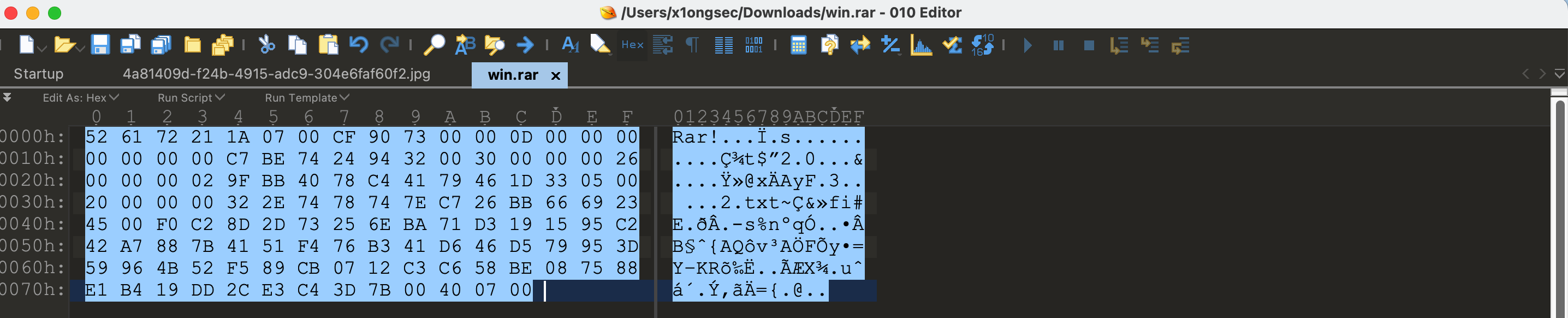

这里我们就使用 010 edit 工具手动分离了。

将 rar 压缩包的数据复制到一个新的 rar 压缩包中即可。压缩包需要密码,根据题目描述得知为四位纯数字。接下来使用工具暴破即可。

得到密码 7869。随后使用该密码解压即可得到FLAG。

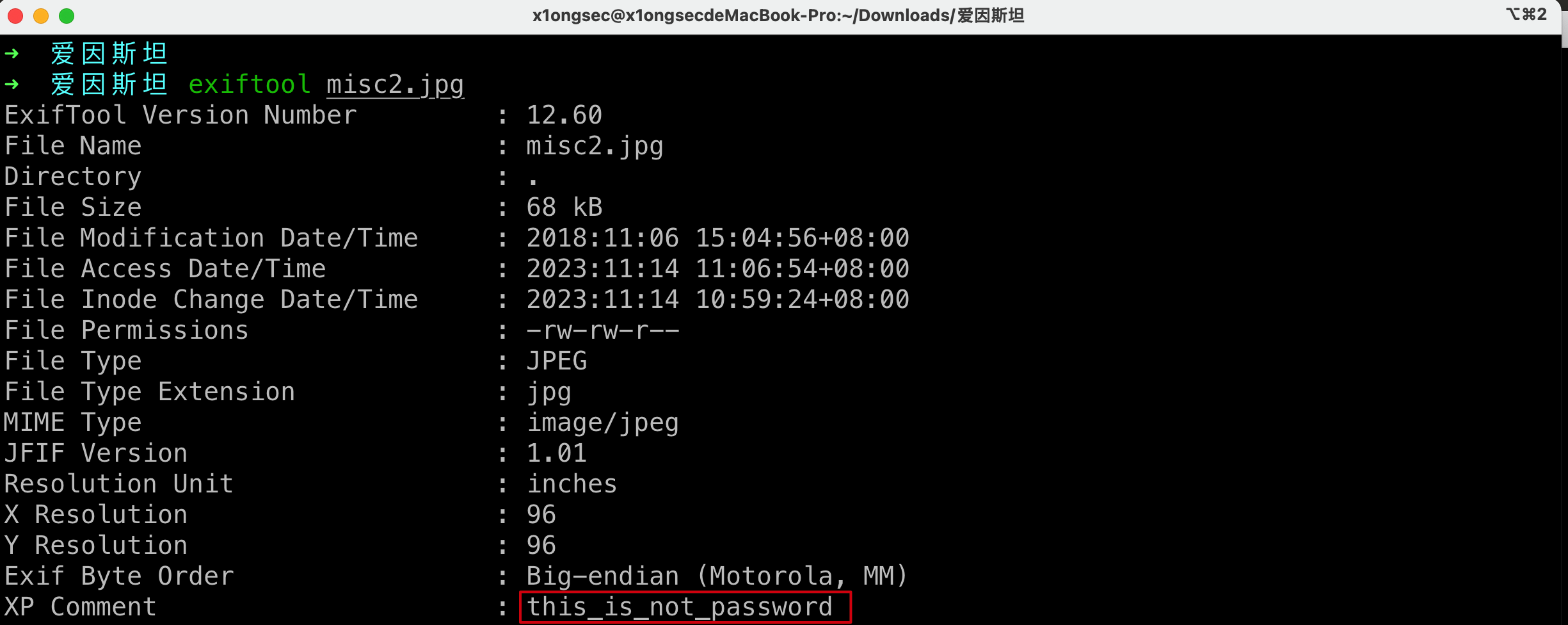

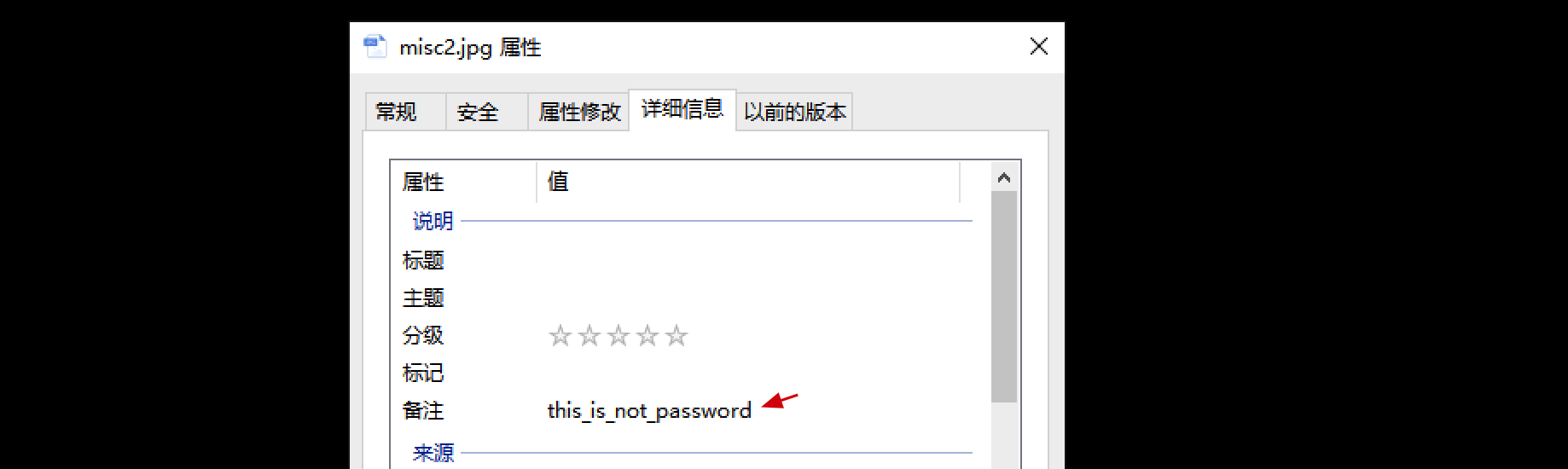

爱因斯坦

使用 exiftool 工具查看文件的信息,发现隐藏内容:this_is_not_password

当然以上信息也可以通过右键属性查看:

使用 010 edit 工具打开发现图片的结尾插入了一个 zip 压缩包,我们将其复制放到一个新的 hex 文件中,并将其重命名以 .zip 结尾的文件。

打开之后需要密码。这里尝试使用图片备注信息 this_is_not_password 进行解压,发现解压成功,最终得到 FLAG。

easycap

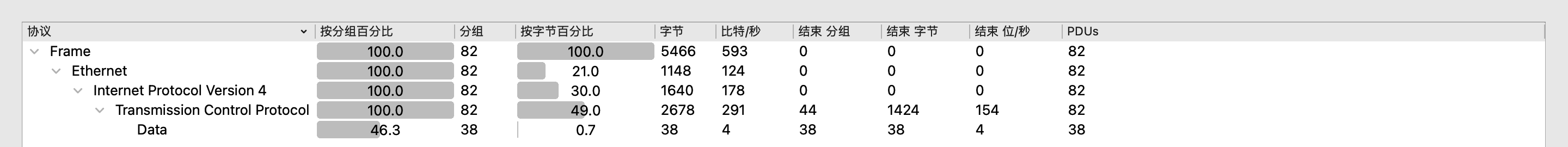

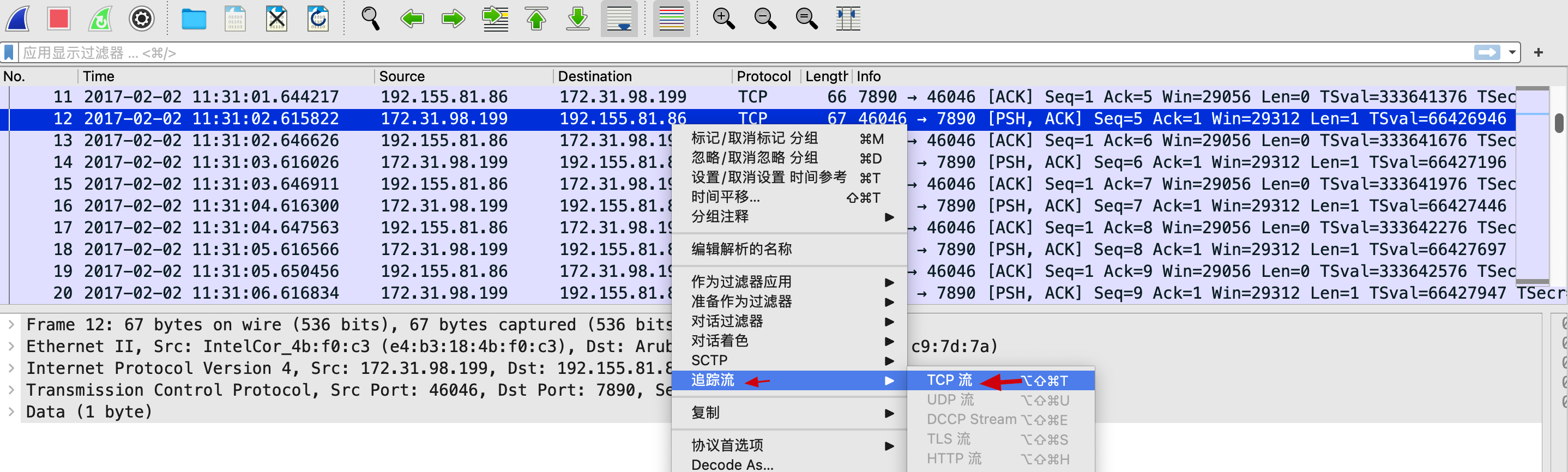

使用 wireshark 的协议分级功能,发现只有 TCP 协议。

这里右键 TCP 协议追踪流即可得到 FLAG。

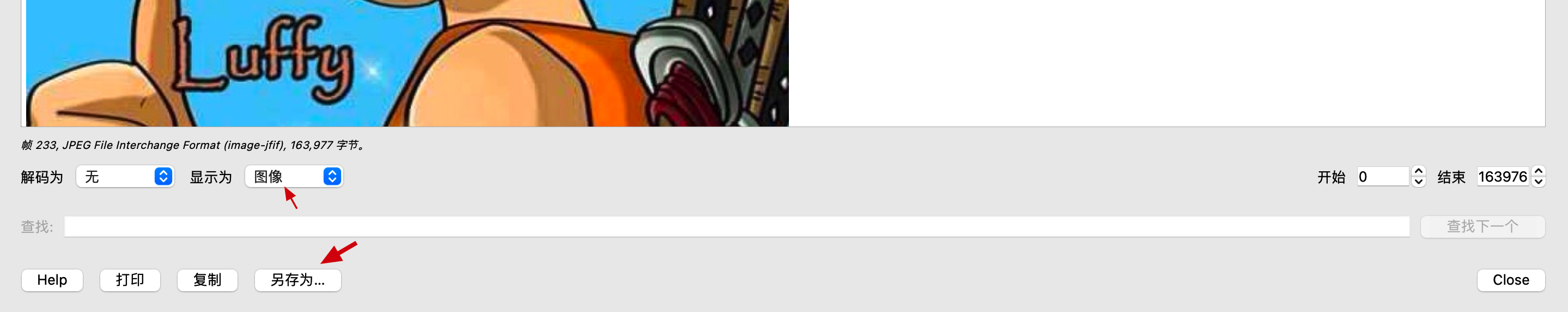

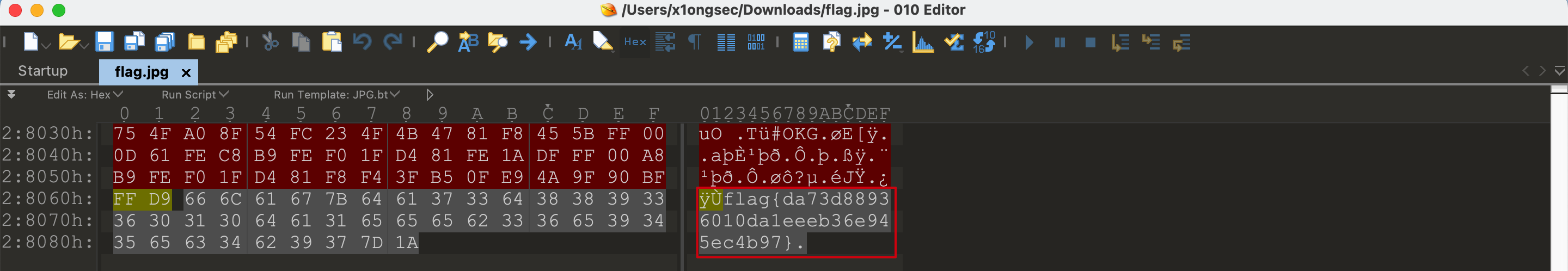

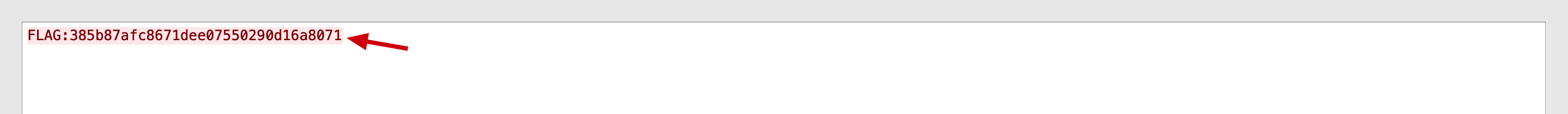

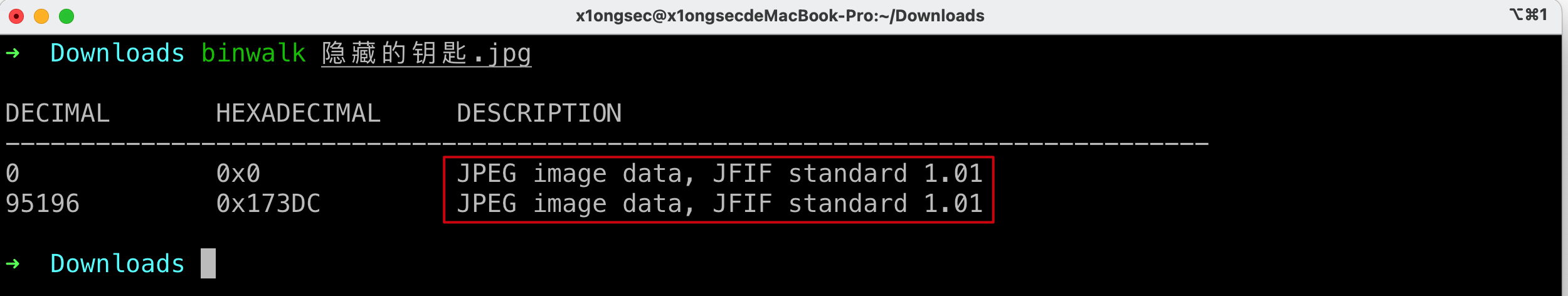

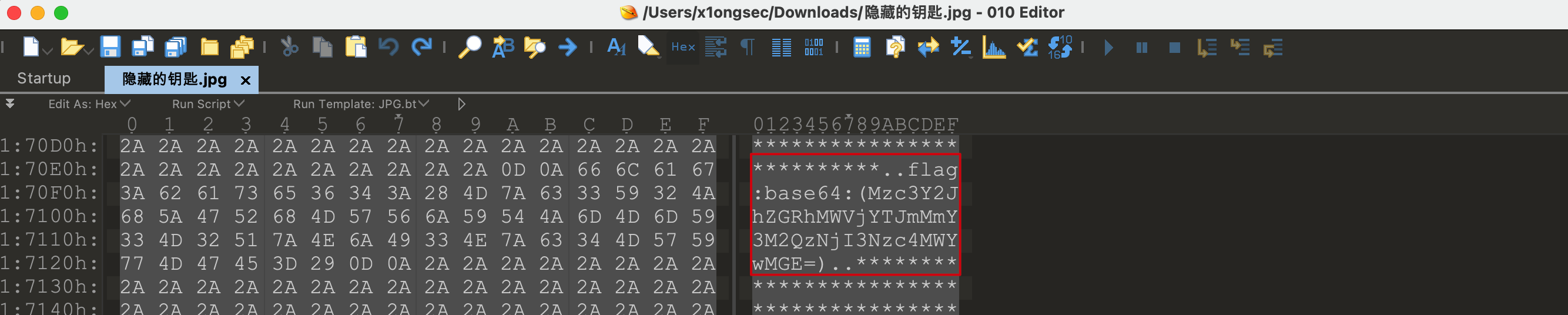

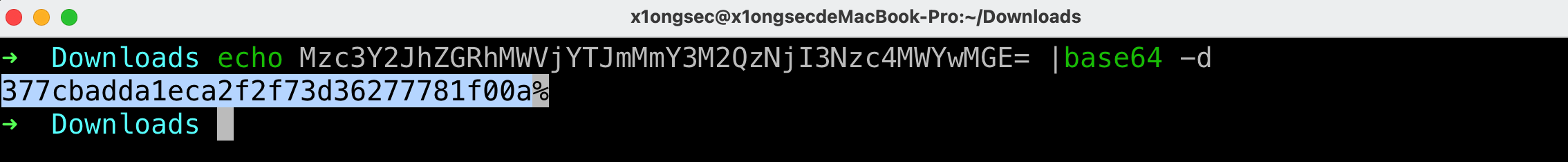

隐藏的钥匙

路飞一行人千辛万苦来到了伟大航道的终点,找到了传说中的One piece,但是需要钥匙才能打开One Piece大门,钥匙就隐藏在下面的图片中,聪明的你能帮路飞拿到钥匙,打开One Piece的大门吗? 注意:得到的 flag 请包上 flag{} 提交

下载附件之后解压,得到一张图片,使用 binwalk 分析发现该图片中还藏有另外一张 JPG 图片。

使用 010 edit 打开,在第一张 JPG 结尾标志符 FF D9 中发现了隐藏了 FLAG,将其进行 base64 解码即可。

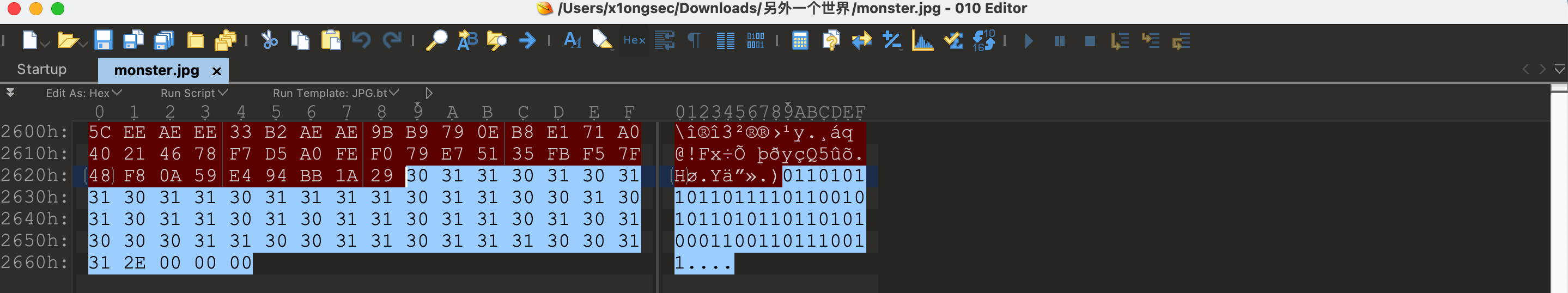

另外一个世界

将该二进制转为字符串,可以使用如下 Python 脚本:

1 | binary_value = "01101011 01101111 01100101 01101011 01101010 00110011 01110011" # 以空格分隔的二进制字符串 |

转换原理:将其每八位为一组,先转为十进制,再转为 ascii 对应的字符。

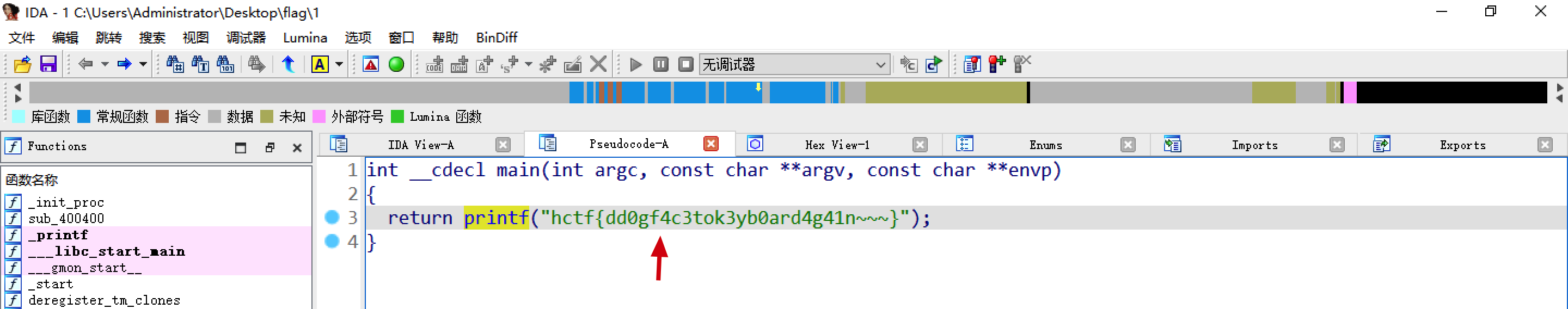

flag

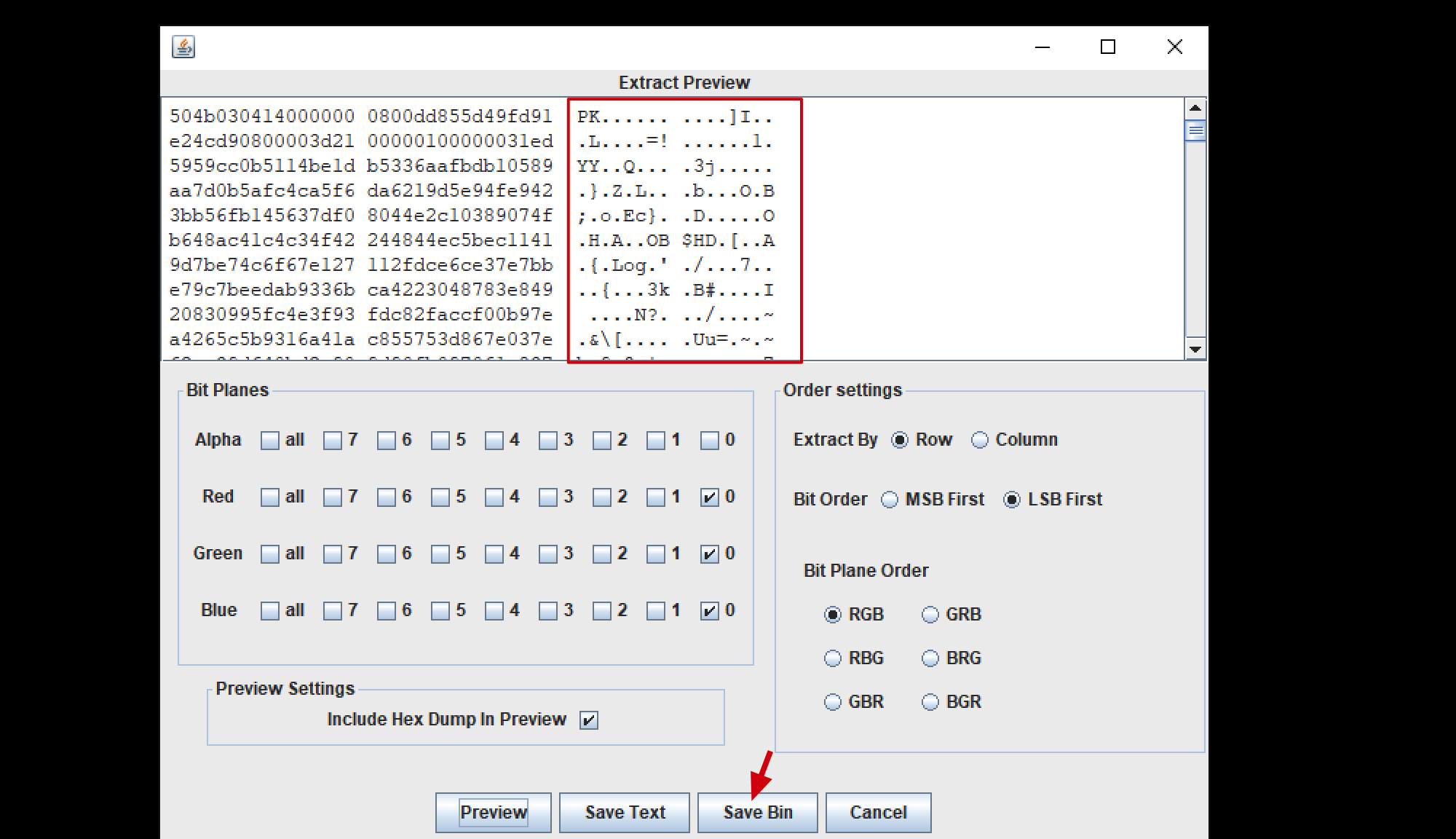

下载该附件,使用 StegSolve 工具打开,点击菜单栏中的 Analyse->Data Extract ,本道题其实考的就是 LSB隐写。

可以发现,里面藏了一个 PK 压缩包。文件头为 50 4B 03 04,点击 Save Bin 将其保存为 .zip 结尾的即可。

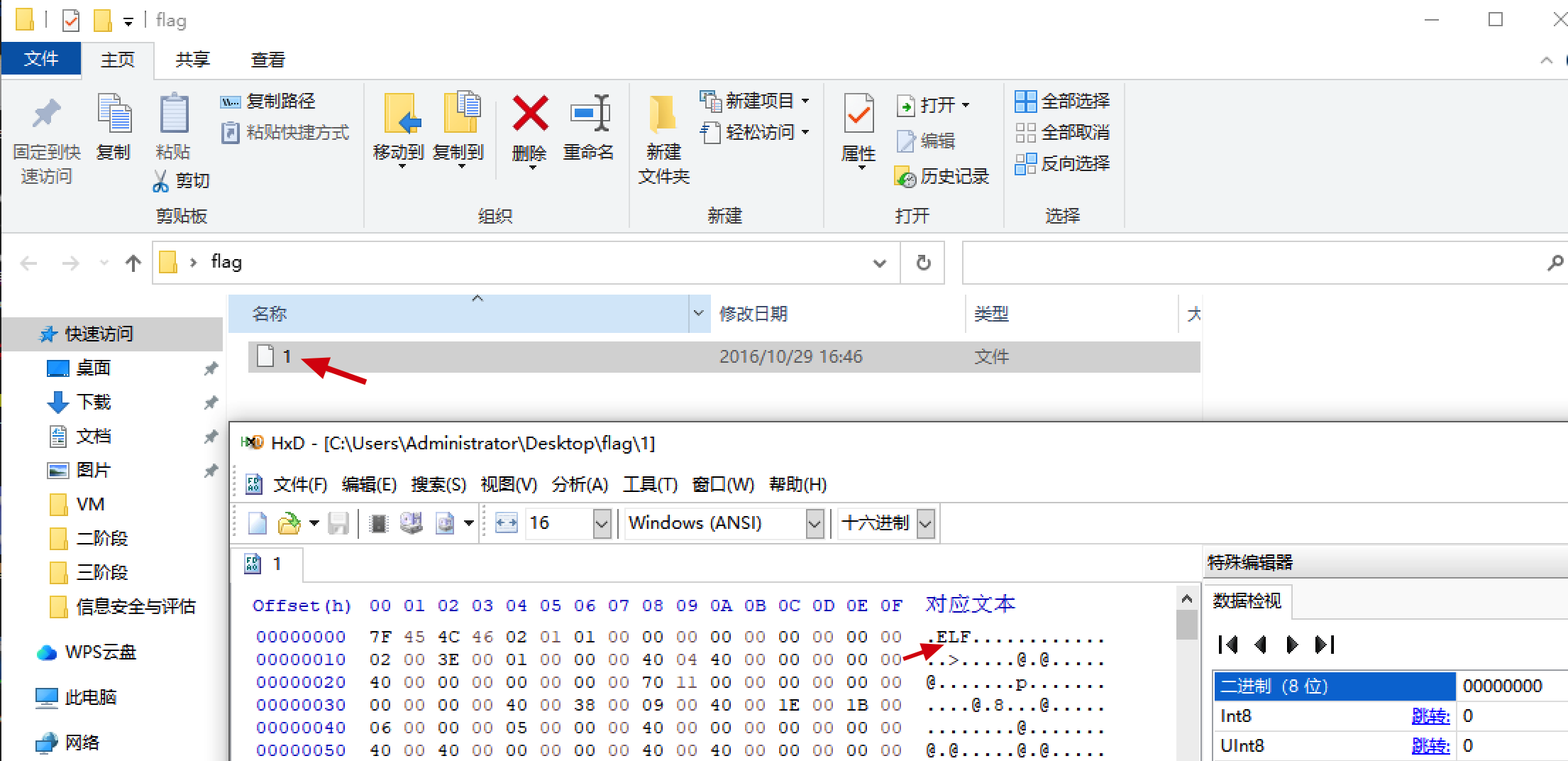

解压之后得到一个无后缀的文件,使用 HXD 十六进制编辑器打开,发现文件头为 ELF。

ELF格式的文件是 Linux 下的可执行文件,类似于 Windows 下的 EXE

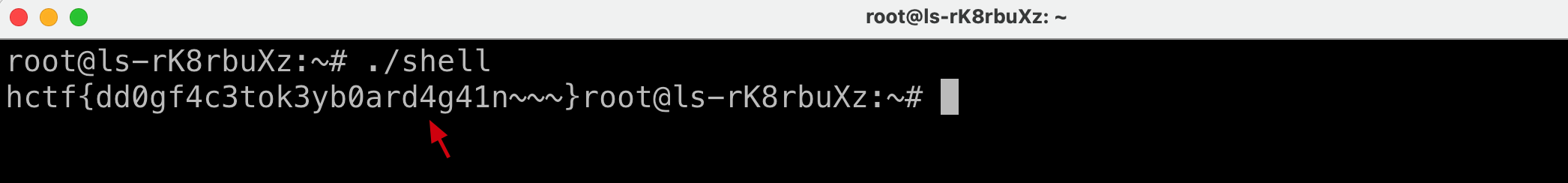

我们这边直接在 Linux 中执行即可。

当然 也可以使用 IDA 64 对该程序进行反编译,也能看到 FLAG。

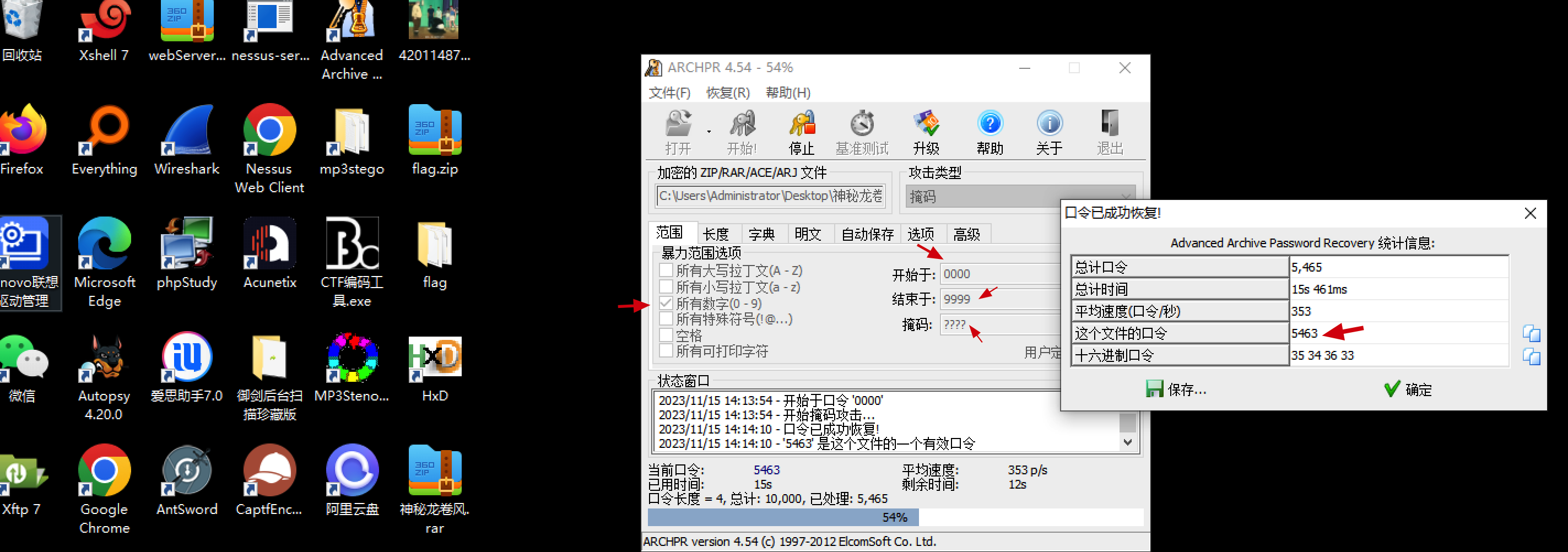

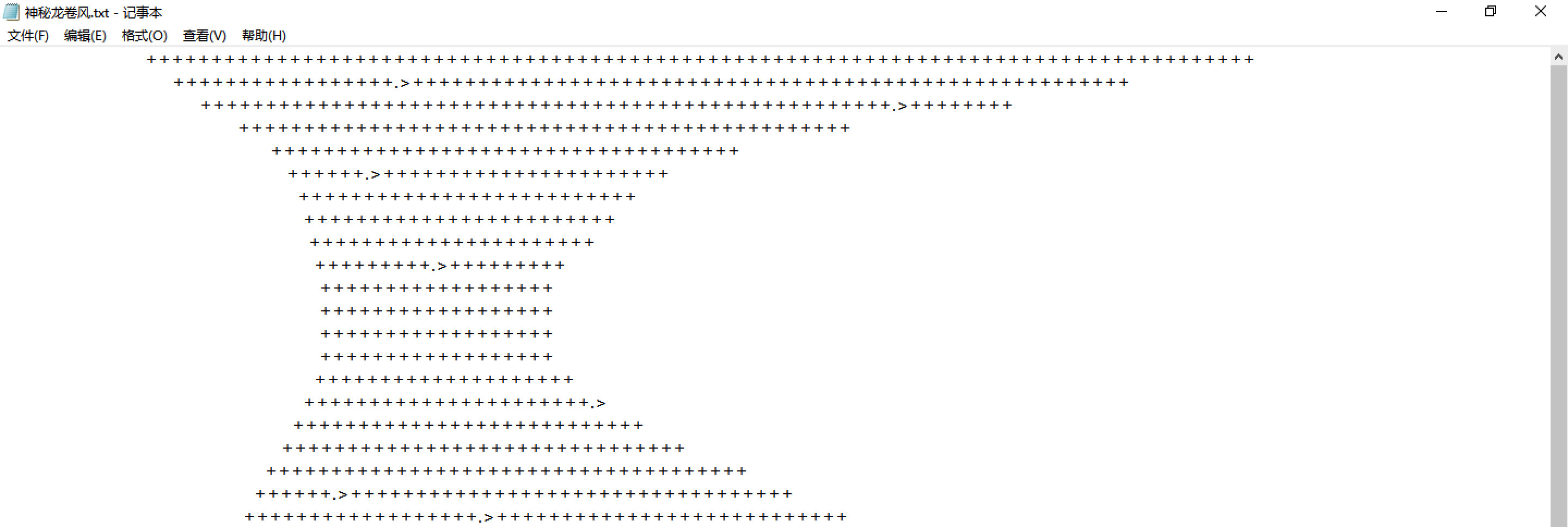

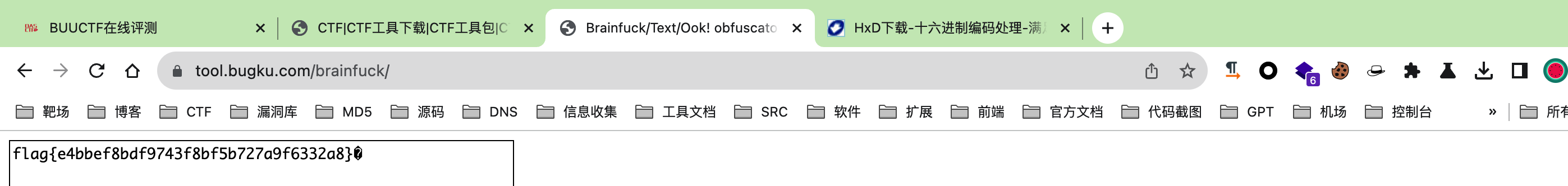

神秘的龙卷风

题目描述:

神秘龙卷风转转转,科学家用四位数字为它命名,但是发现解密后居然是一串外星人代码!!好可怕! 注意:得到的 flag 请包上 flag{} 提交

下载解压得到 RAR 压缩包,尝试解压该压缩包发现需要密码,根据题目的描述信息,这里得知是 四位 纯数字的密码。

使用压缩包密码爆破暴破即可。

得到密码 5463。解压之后得到 txt 文件,内容如下:

特征非常像 brainfuck 加密,于是使用在线网站进行解密:https://tool.bugku.com/brainfuck/

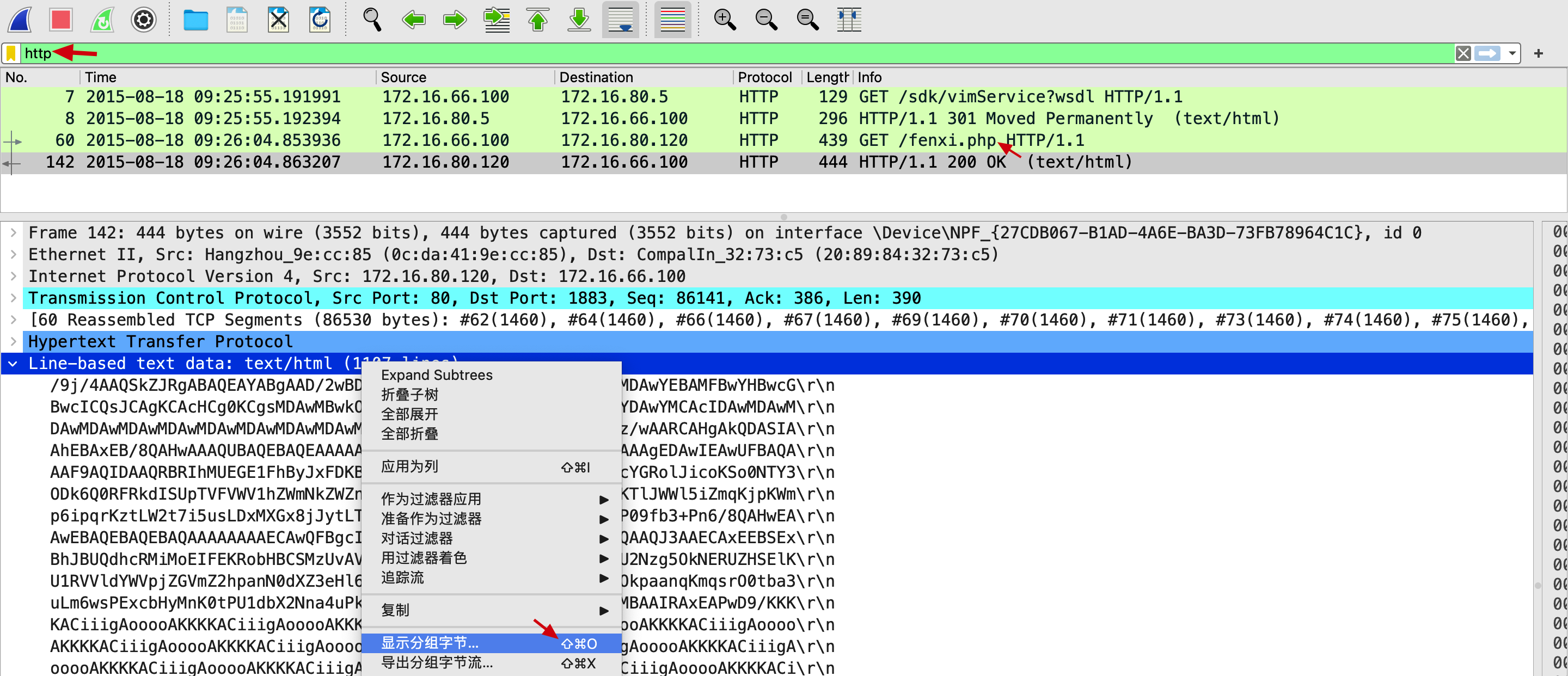

数据包中的线索

题目描述:

公安机关近期截获到某网络犯罪团伙在线交流的数据包,但无法分析出具体的交流内容,聪明的你能帮公安机关找到线索吗? 注意:得到的 flag 请包上 flag{} 提交

使用 wireshark 打开数据包,过滤 HTTP 协议,发现这里访问了 fenxi.php 文件。

我们发现 fenxi.php 的内容 为 base64 编码。一般情况下,那么长的 base64 编码,无疑就是图片的数据。

我们将其导出,保存为 data.txt

接着编写 Python 脚本:

1 | import base64 |

运行以上脚本,在生成的 flag.jpg 文件中即可看到 FLAG。

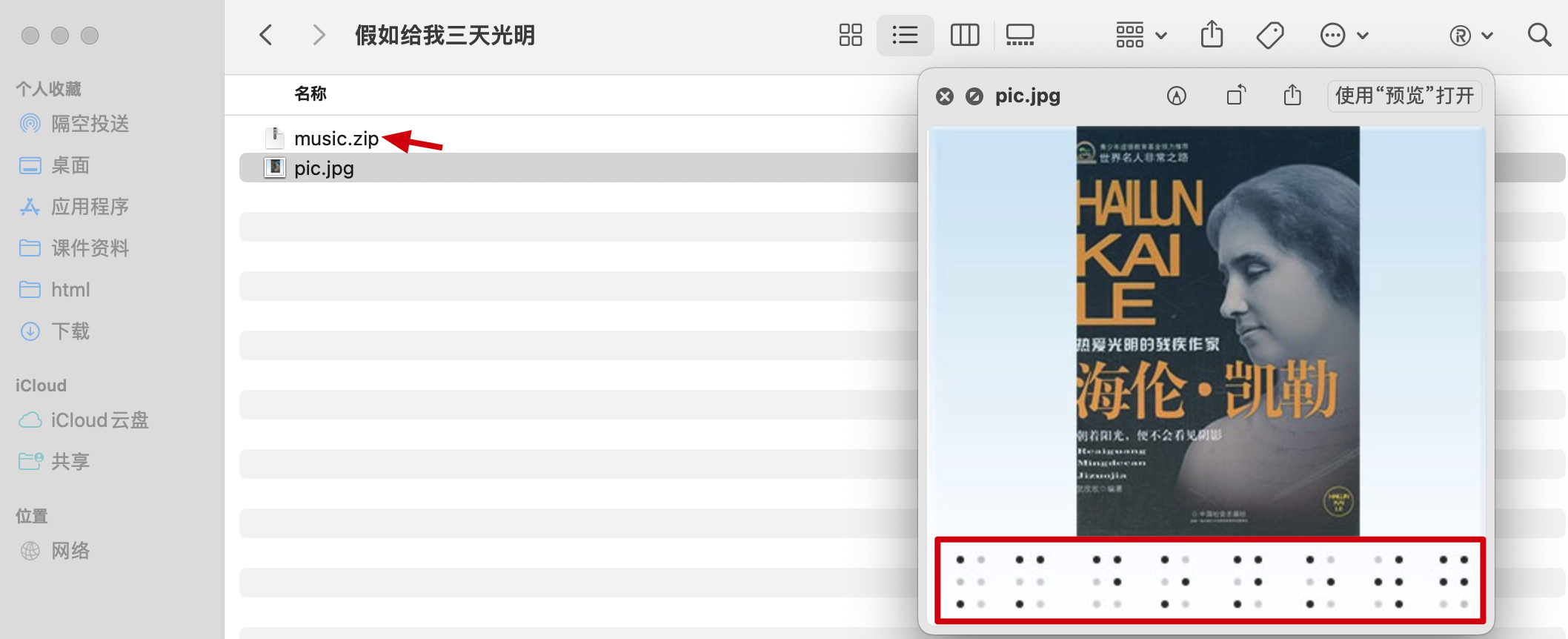

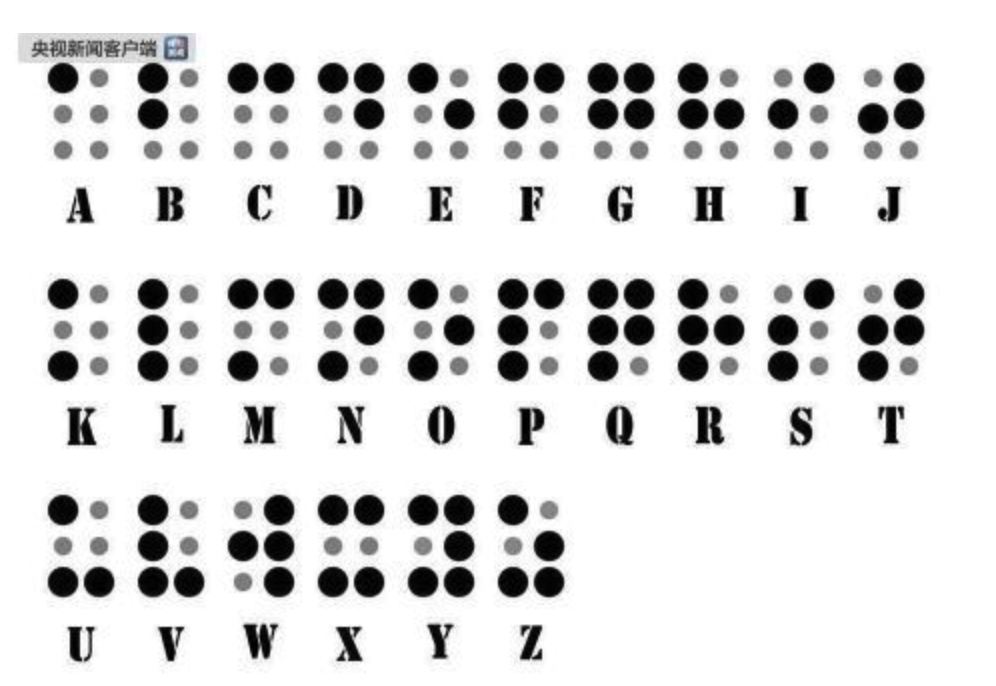

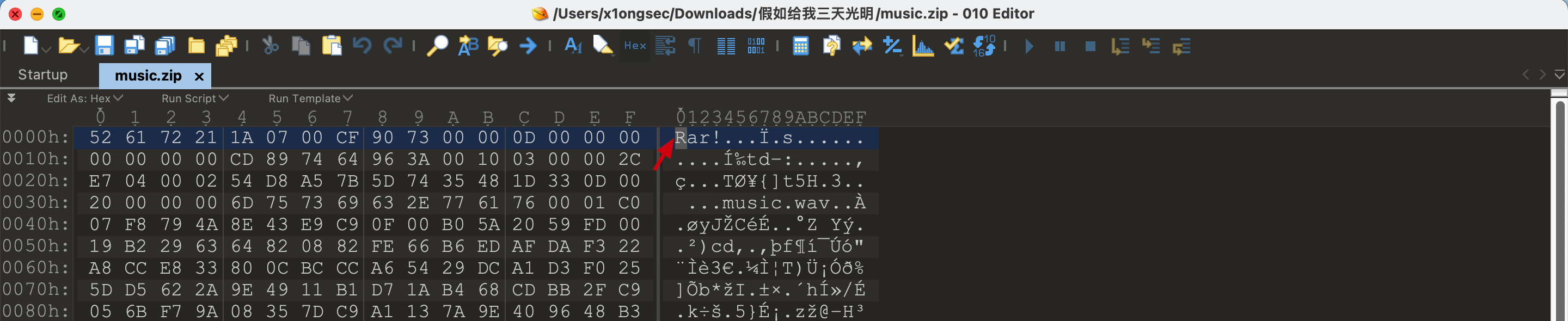

假如给我三天光明

下载题目附件并解压,在 pic.jpg 中发现盲文。

最终对照盲文表解出来的值为:kmdonowg。尝试解压题目给出 zip 压缩包,发现提示错误,使用 010 edit 工具打开。

发现是 rar 文件。将其后缀修改为 .rar 进行解压,发现需要密码,之类使用从盲文表中得到的 kmdonowg 解压即可。

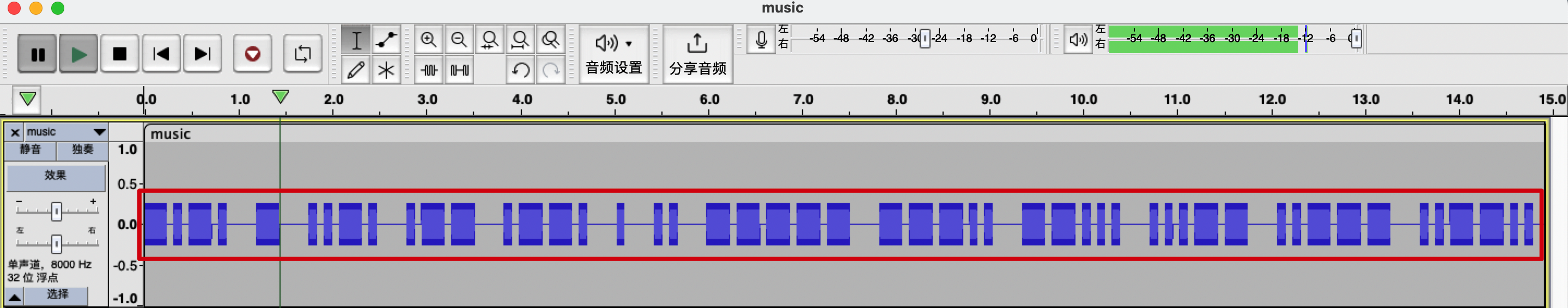

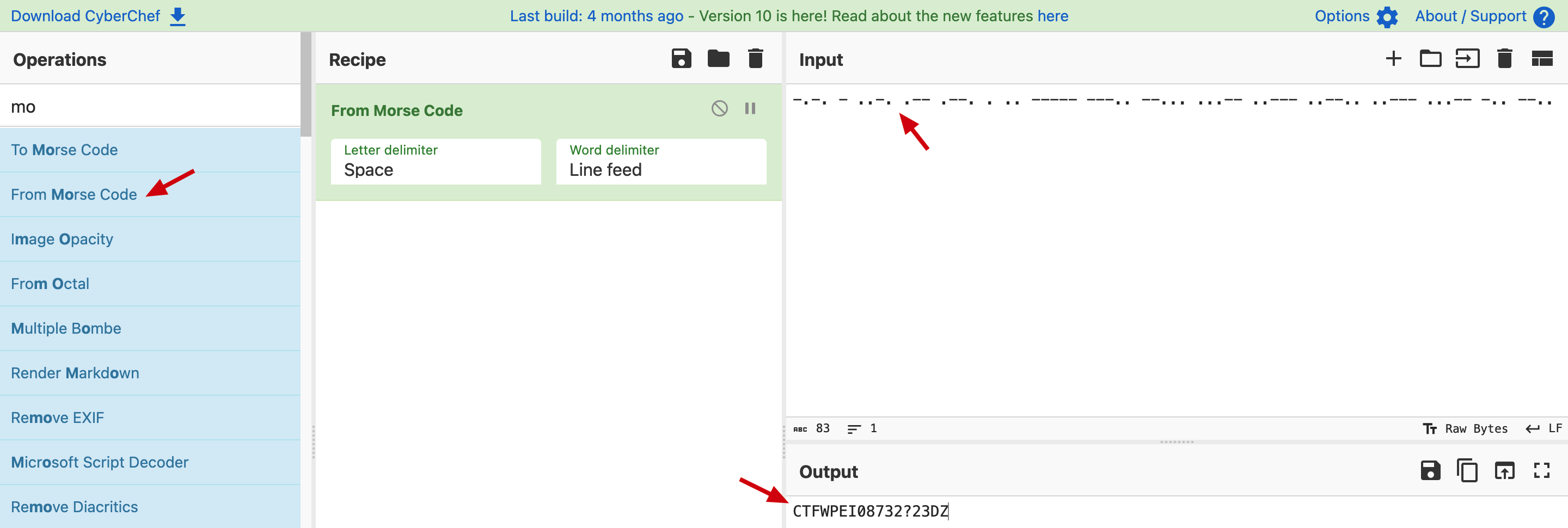

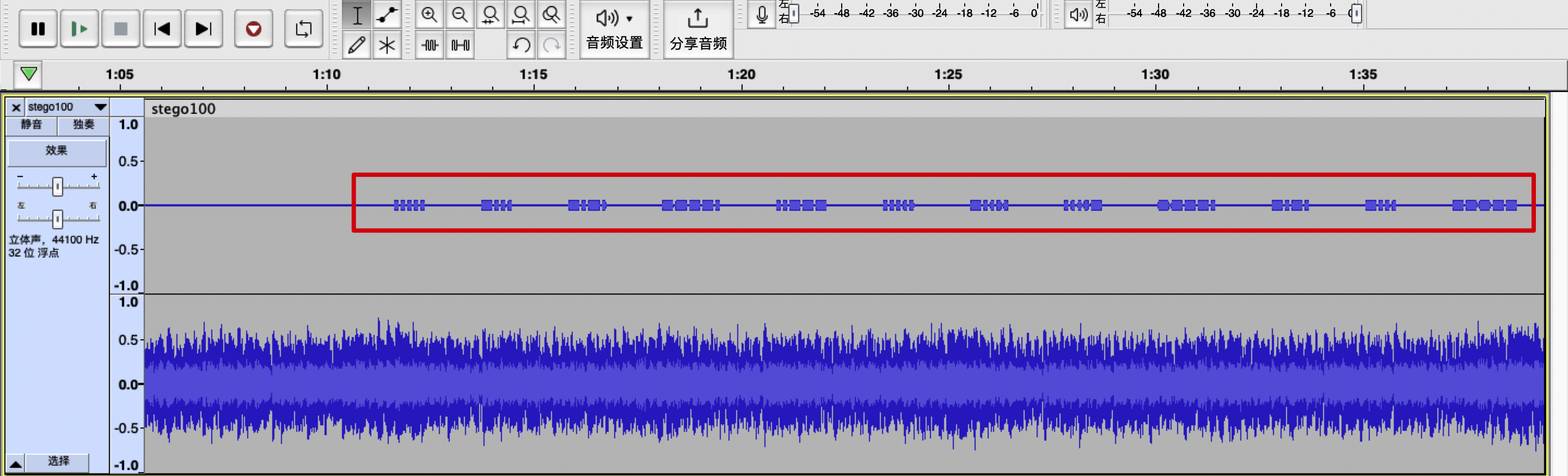

得到一个 music.wav 音频文件,打开之后,滴滴答答.. ,使用 Audacity 打开,通过观察波形与声音应该是摩斯电码。

长音是-,短音是 .,最终整理的摩斯电码如下:

1 | -.-. - ..-. .-- .--. . .. ----- ---.. --... ...-- ..--- ..--.. ..--- ...-- -.. --.. |

最后换成小写,使用 flag{} 包裹提交即可。

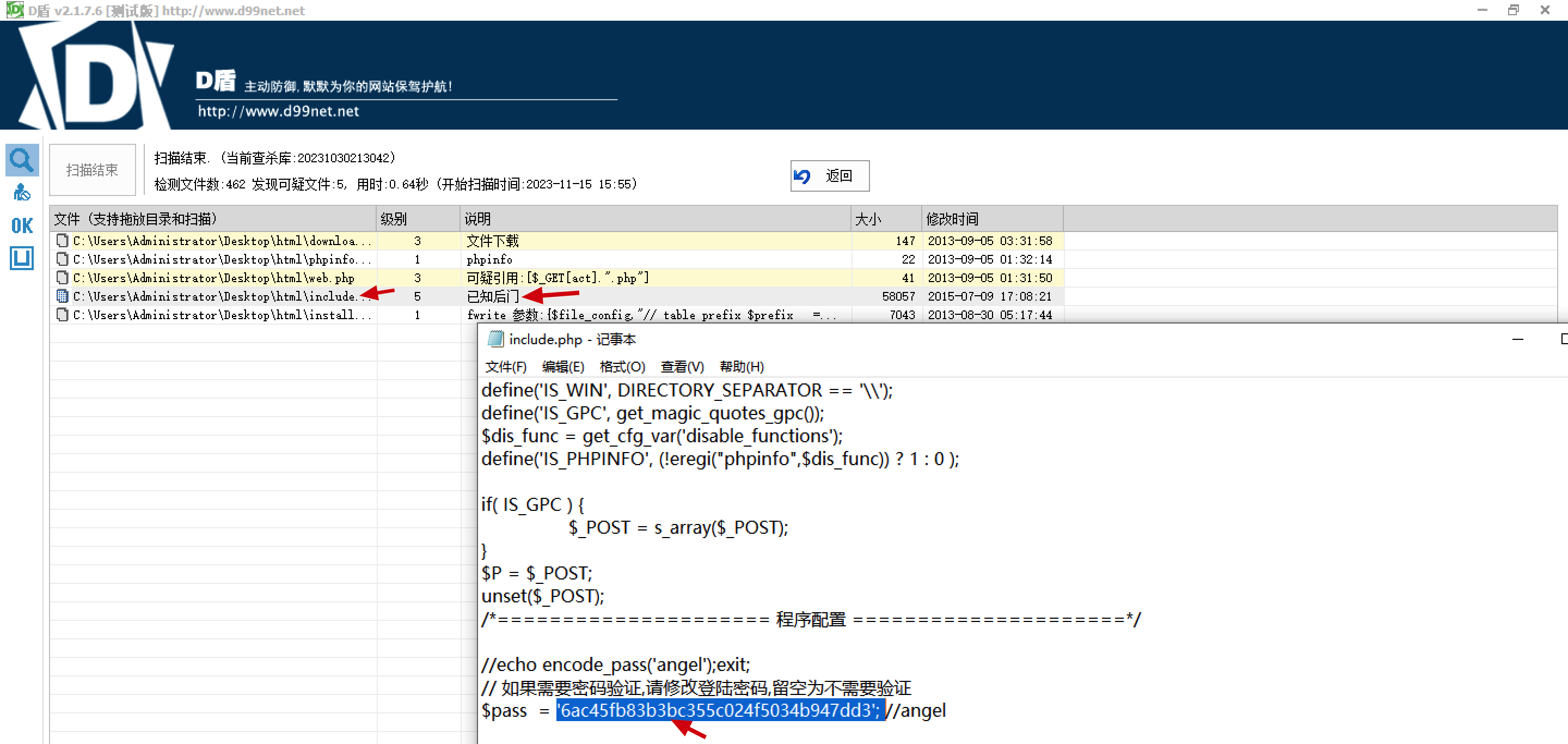

后门查杀

题目描述:

小白的网站被小黑攻击了,并且上传了Webshell,你能帮小白找到这个后门么?(Webshell中的密码(md5)即为答案)。 注意:得到的 flag 请包上 flag{} 提交

下载附件解压之后发现很多 PHP文件 ,逐个查看也不太现实,故而使用D盾进行扫描。

D盾下载地址:https://www.d99net.net/

将其使用 flag{} 包裹起来即可。

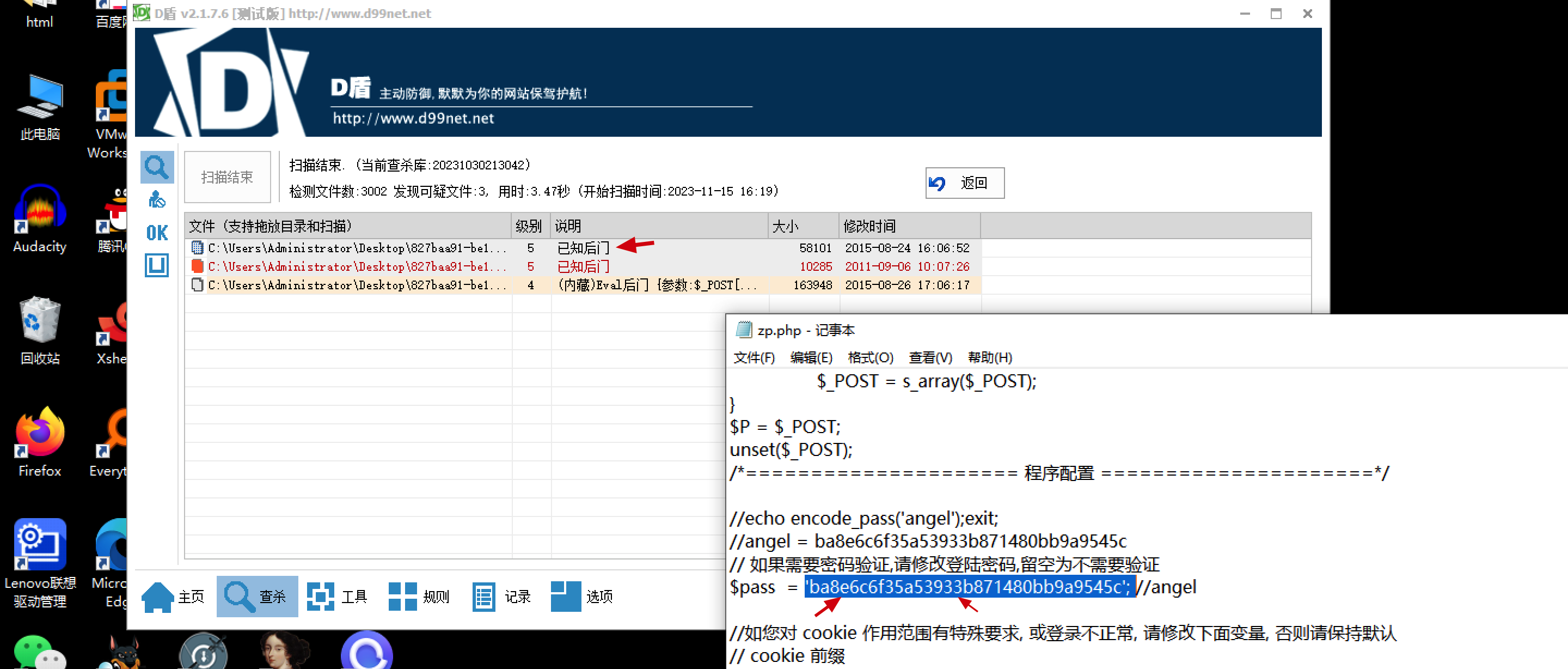

webshell后门

题目描述:

朋友的网站被黑客上传了webshell后门,他把网站打包备份了,你能帮忙找到黑客的webshell在哪吗?(Webshell中的密码(md5)即为答案)。 注意:得到的 flag 请包上 flag{} 提交

附件解压之后为网站的源码,同样使用 D盾扫描。

将其使用 flag{} 包裹即可。

来首歌吧

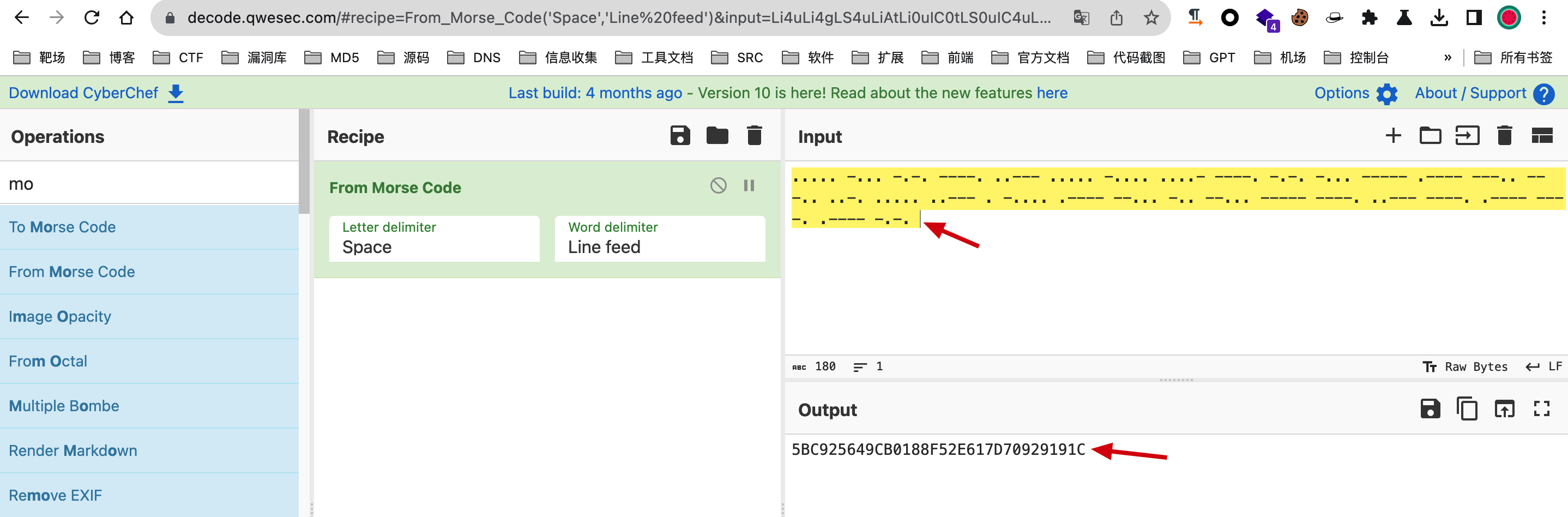

使用 Audacity 打开附件,在波形中发现疑似摩斯电码内容。

转码之后:

1 | ..... -... -.-. ----. ..--- ..... -.... ....- ----. -.-. -... ----- .---- ---.. ---.. ..-. ..... ..--- . -.... .---- --... -.. --... ----- ----. ..--- ----. .---- ----. .---- -.-. |

使用摩斯电码解密网站进行解密:

最后,使用 flag{} 包裹起来即可。

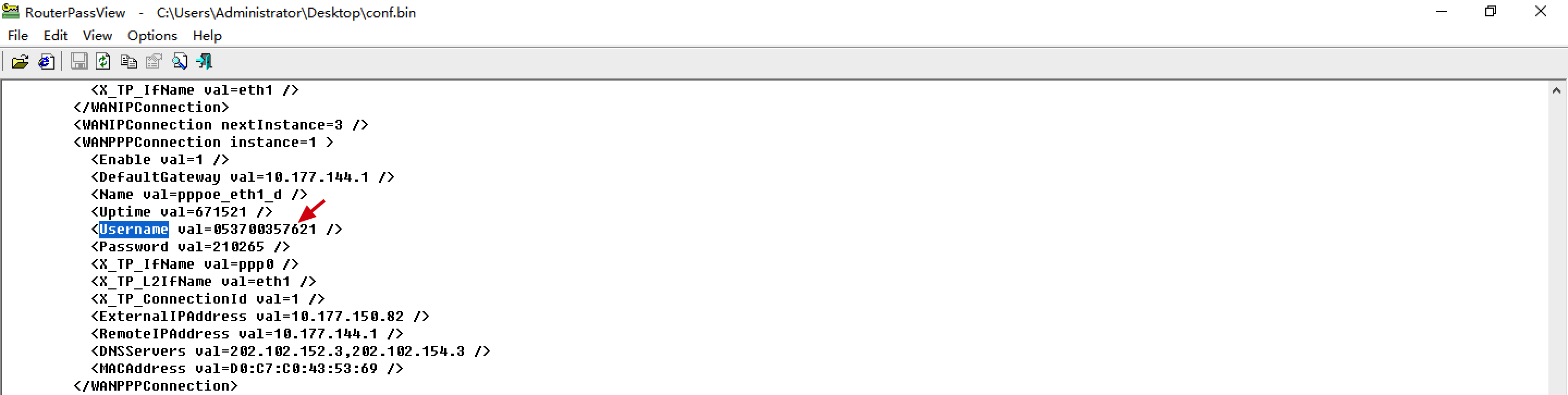

荷兰宽带数据泄露

题目说是宽带数据泄露,附件中又是 conf.bin 文件,取证工具 routerpassview打开附件。

发现存在 username 和 password,其中 username 的值即为 FLAG,将其使用 flag{} 包裹即可。

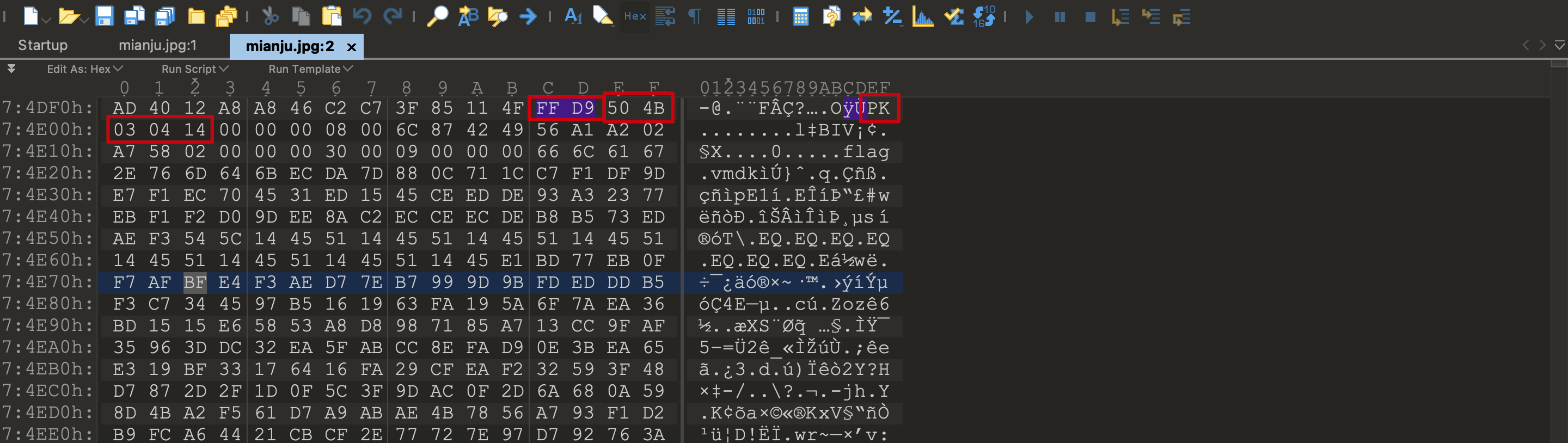

面具下的FLAG

使用 010 edit 工具打开附件,在 JPG 图片的结束标志 FF D9 后发现了插入了 zip 压缩包。

我们将该压缩包数据提取到一个 hex 文件中,保存为以 .zip 结尾的文件。

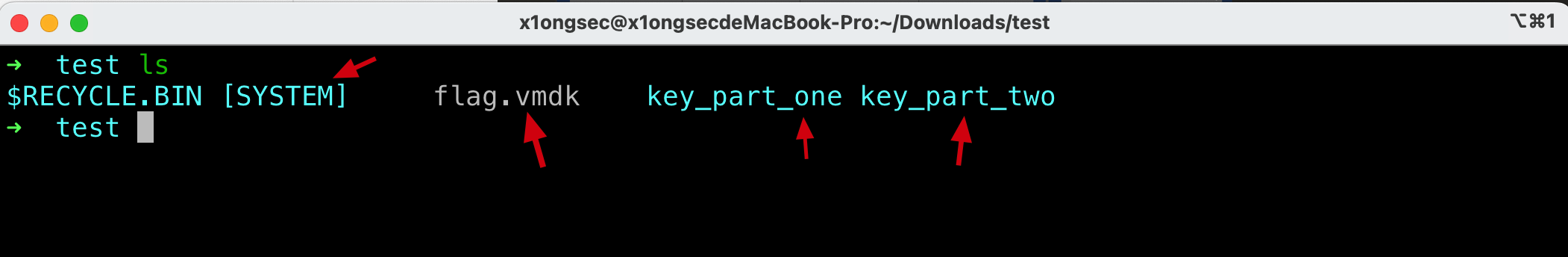

解压该压缩包得到 flag.vmdk ,使用 7zip 软件对其进行解压。

1 | 7z x flag.vmdk |

解压之后得到如下文件夹:

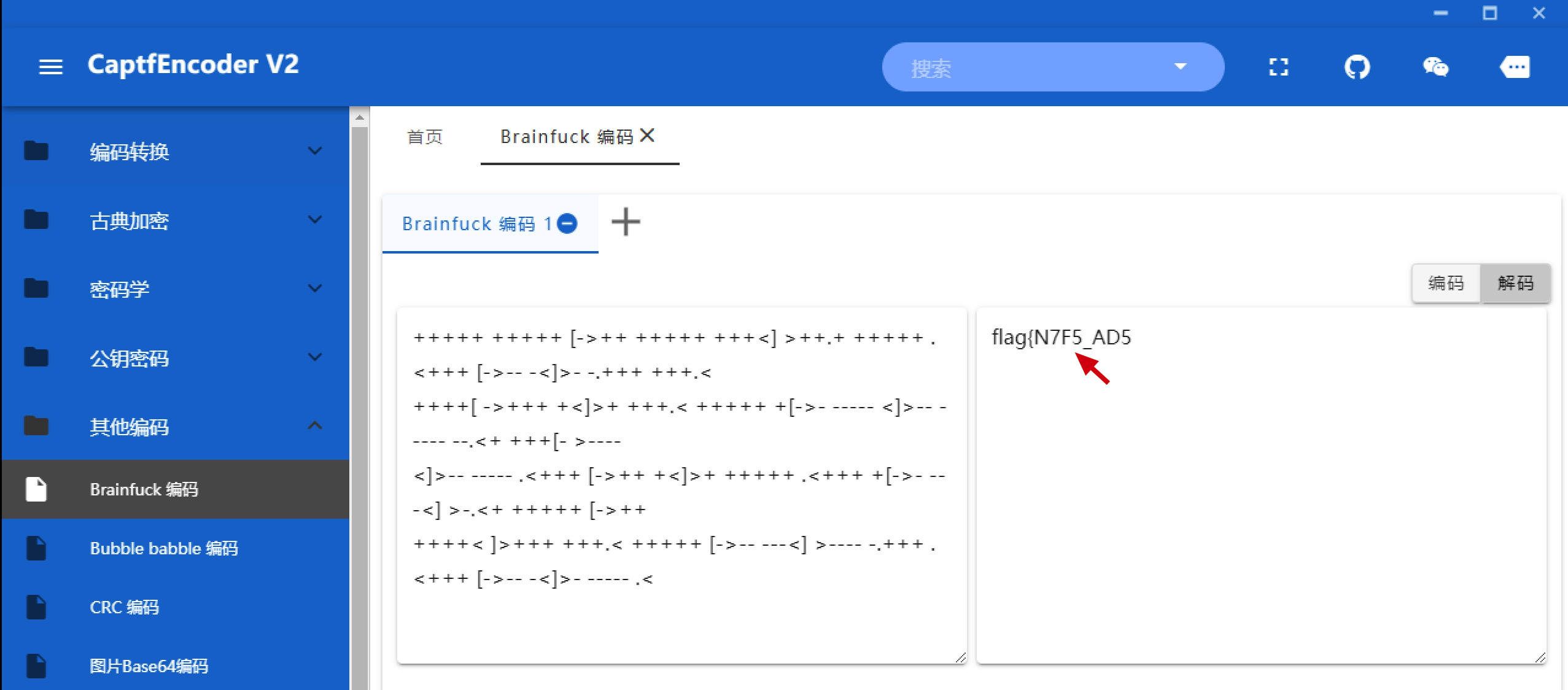

在 key_part_one 目录下 发现文件 Nul,其文件内容为 Brainfuck 编码。

1 | +++++ +++++ [->++ +++++ +++<] >++.+ +++++ .<+++ [->-- -<]>- -.+++ +++.< |

这里使用 ctfEncode 工具解码即可:

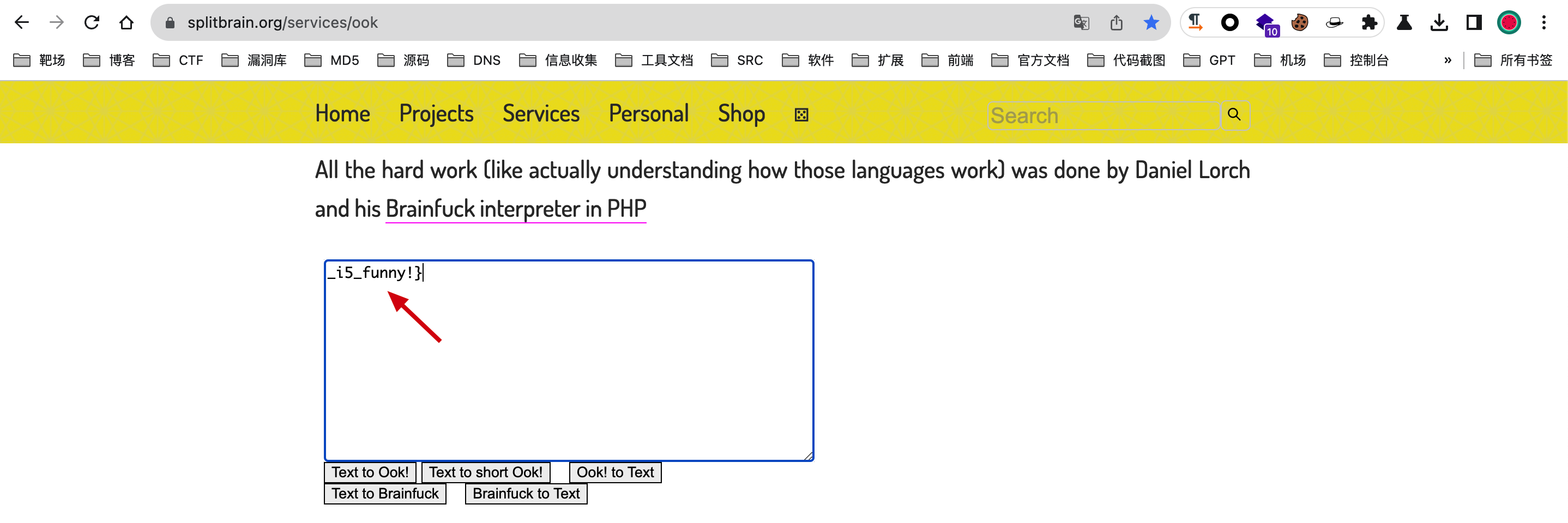

接着在 key_part_two 文件夹中的 where_is_flag_part_two.txt:flag_part_two_is_here.txt 文件发现 ook编码。

使用在线网站对其进行解码:https://www.splitbrain.org/services/ook

合成即可得到完整的 FLAG。

九连环

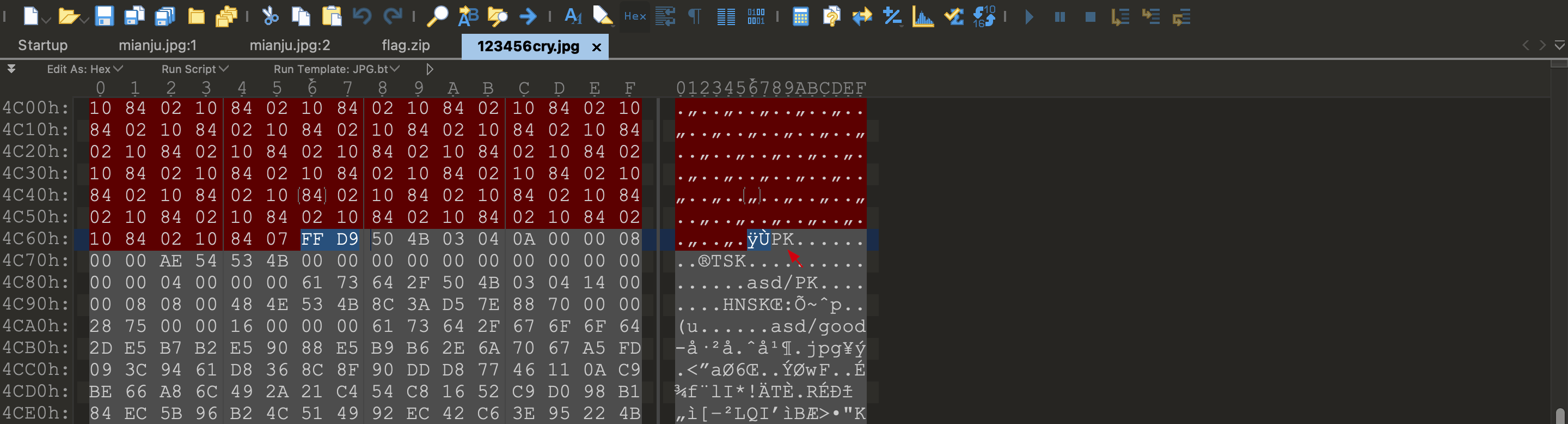

使用 010 edit 工具打开下载的附件:123456cry.jpg

在图片的结尾处发现插入的 PK 压缩包,我们将后续的提取出来,保存为 .zip 即可。

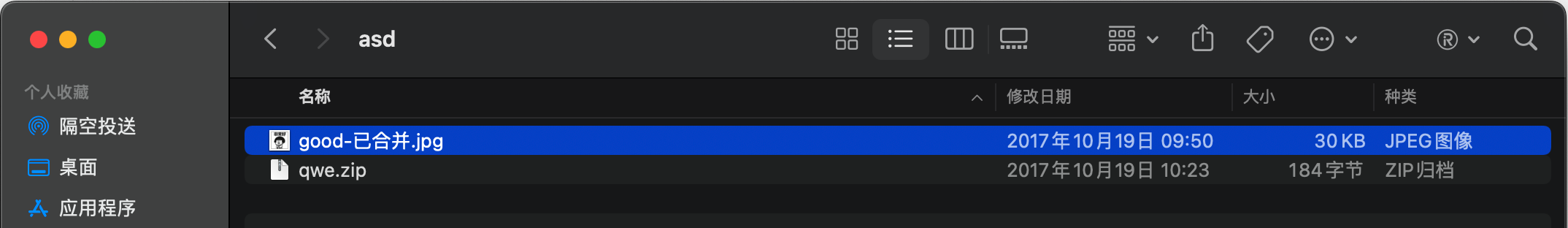

解压压缩包内容如下:

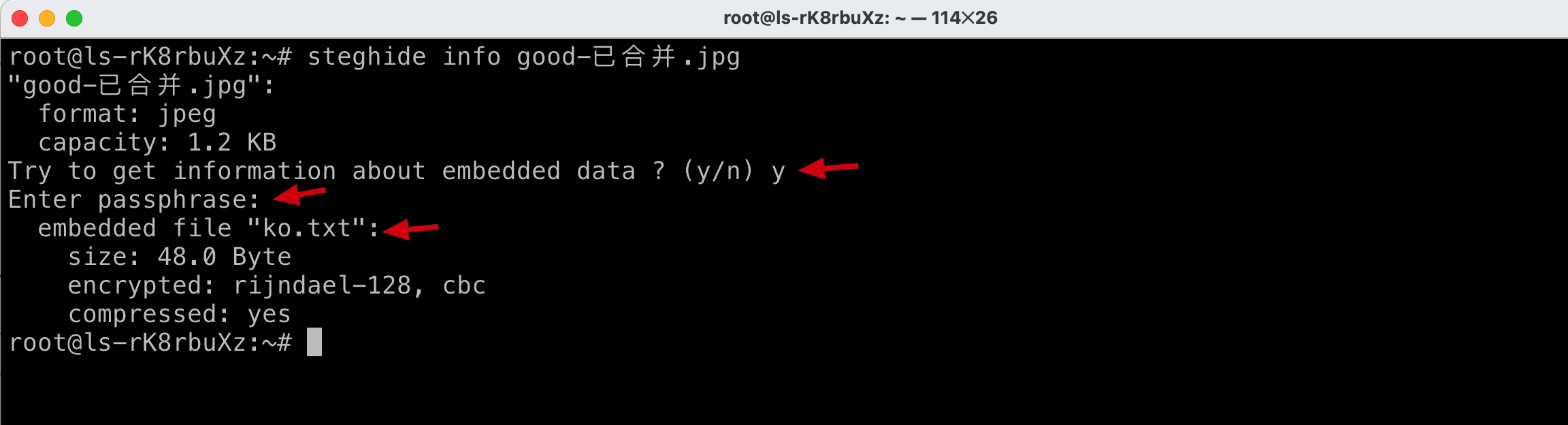

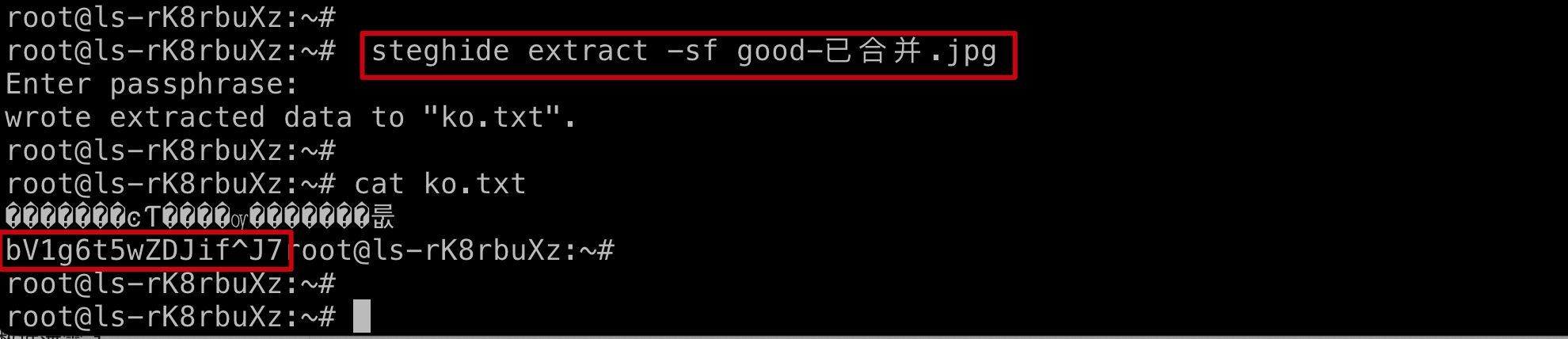

其中 qwe.zip 需要密码,而 good-已合并.jpg 给了我们提示,使用 010 edit打开发现并无异常。尝试使用 steghide 工具查看是否有隐藏的文件。

1 | steghide info good-已合并.jpg |

这里的密码直接回车即可,发现隐藏了 ok.txt 文件。

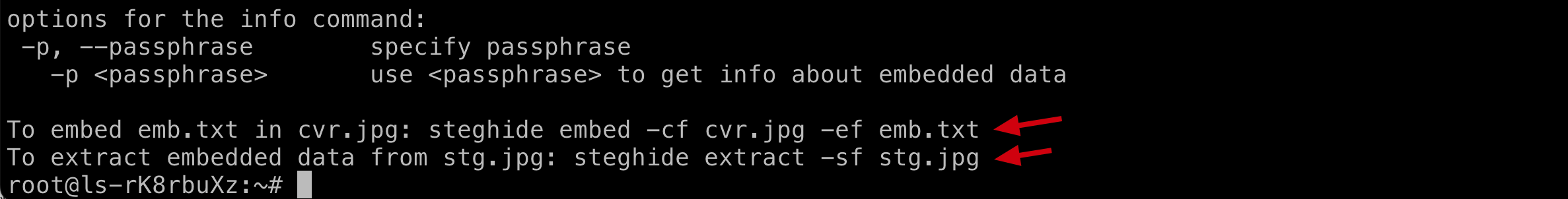

使用 steghide --help 可以查看该命令的帮助:

提取文件所使用的命令为:

1 | steghide extract -sf good-已合并.jpg |

ko.txt 文件的内容即为 qwe.zip 压缩包的密码,使用该密码解压即可得到 FLAG。