CTF 中的 XXE 那些事儿

XML 基础什么是 XML

XML 指可扩展标记语言(Extensible Markup Language)

XML 是一种标记语言,很类似 HTML

XML 的设计宗旨是传输数据,而非显示数据

XML 标签没有被预定义。您需要自行定义标签。

XML 被设计为具有自我描述性。

XML 是 W3C 的推荐标准

特点:

仅仅是纯文本,他不会做任何事情,XML可以自己发明标签(允许定义自己的标签和文档结构),他常被用于数据的传输格式。

XML文件格式如下:

XML 构成

DTDDTD(文档类型定义)的作用是定义 XML 文档的合法构建模块。

DTD 可以在 XML 文档内声明,也可以外部引用。

内部声明:

外部声明:

实体根据类型划分,实体一般分为 一般实体 和 参数实体

一般实体一般实体(通用实体)的声明语法: <!ENTITY 实体名 "实体内容">

引用实体的方式: &实体名;

在 DTD 中定义实体,在 XML 文档中引用:

参数实体参数实体只能在 DTD 中使用,参数实体的声明格式: <!ENTITY % 实体名 &q ...

CTF 中的反序列化考点总结

PHP 类和对象基础基础概念类是对一个类别的抽象概念,而具体的则是对象,比如汽车就是一个类

而对象则是我的宝马,而不是宝马,宝马也是一个类,对象是一个具体到每个事物

PHP官方解释: 类是对象的抽象,对象是类的具像(具体对象)

如何创建一个类:

使用class关键字进行创建,Class ClassName{}

12345<?php class Car { // 这里是类的内容}>

类名的命名规范: 类名通常使用大驼峰命名法。例如: persontest 的大驼峰命名法就是PersonTest 小驼峰命名法就是personTest。

类中的成员

成员属性 (在类中定义的变量称之为属性)

方法 (在类中定义的函数称之为方法)

成员常量

创建一个类12345678910111213<?php class Demo { public $username = 'x1ong'; public $password = "admin@123"; public func ...

CTF中的命令执行总结

前言最近在复习总结关于CTFWEB 方向的考点,因为之前虽然学过,但是一直并没有成体系的笔记或者文章发布。于是最近趁着在系统的学习 CTFWEB 方向的考点。对 CTF 中的命令执行做一次总结。

PHP中的命令执行函数systemsystem — 执行外部程序,并且显示输出

参数

说明

command

要执行的命令

返回值: 成功则返回命令输出的最后一行,失败则返回 false。

passthrupassthru — 执行外部程序并且显示原始输出

参数

说明

command

要执行的命令

返回值: 成功时返回 null, 或者在失败时返回 false。

execexec — 执行一个外部程序,并返回执行结果的最后一行内容。

参数

说明

command

要执行的命令

output

如果设置该参数则使用命令执行的结果填充该数组。

返回值: 命令执行结果的最后一行内容,失败时返回 false。

shell_execshell_exec — 通过 shell 执行命令并将完整的输出以字符串的方式返回。

参数

说明

comm ...

无字母数字 RCE 的总结

前言最近正在复习关于 无参RCE 以及 无字母RCE 相关的 CTF 题目, 之前也有做过类似的题目,但是都没有做总结,于是最近准备系统的对 CTFWeb 的知识点进行总结。

主要参考资料为 P神 2017 年发布的文章:

https://www.leavesongs.com/PENETRATION/webshell-without-alphanum.html

问题11234<?phpif(!preg_match('/[a-z0-9]/is',$_GET['shell'])) { eval($_GET['shell']);}

如果把数字和字母都 ban 了我们该如何进行 RCE 呢?下面是 P神 的思考,x1ong 只是进行学习并做记录。

思路首先我们明确思路,我们的核心目的就是不使用字母、数字,去构造诸如 assert、system 函数的字符串,然后利用动态执行的方法进行调用。

动态调用:

12345<?php $a = 'assert';$a('phpin ...

GXYCTF2019 禁止套娃

信息收集使用目录扫描工具 dirsearch 对其进行扫描,发现存在 .git 目录。

猜测可能是 git 泄露,使用 GitHacker 工具尝试获取其源码信息。

分析得到源码,如下:

123456789101112131415161718192021222324<?phpinclude "flag.php";echo "flag在哪里呢?<br>";if(isset($_GET['exp'])){ if (!preg_match('/data:\/\/|filter:\/\/|php:\/\/|phar:\/\//i', $_GET['exp'])) { if(';' === preg_replace('/[a-z,_]+\((?R)?\)/', NULL, $_GET['exp'])) { if (!preg_match( ...

Python 的 HackerRequest 模块学习记录

模块简介HackRequests 是基于Python3.x的一个给黑客们使用的 http 底层网络库。如果你需要一个不那么臃肿而且像 requests 一样优雅的设计,并且提供底层请求包/返回包原文来方便你进行下一步分析,如果你使用Burp Suite,可以将原始报文直接复制重放,对于大量的 HTTP 请求,hack-requests 线程池也能帮你实现最快速的响应。

像 requests 一样好用的设计

提供接口获得底层请求包、返回包原文,方便下一步分析

支持发送 HTTP 原始报文,支持从 Burp Suite 等抓包软件中重放

hack-requests 是单文件模块,可方便移植到其他项目中。

模块安装1pip install HackRequests

仅支持 Python3.x

特征不需要关注参数类型在requests模块中,为了方便使用,header、cookie、post等信息都是以字典形式传参,但对于黑客来说,常常截获到的是一个文本,手动转换成字典费时费力。但在HackRequests中,这些参数你既可以传入一个字典,也可以传入一个文本,程序会自动识别并转 ...

CTF 中的随机数问题

随机数问题前言在 CTF 比赛中,有些时候可能会考一些关于 随机数的问题,其实考察的是两个函数,即 mt_rand() 和 mt_srand()。

前者用于生成随机数,后者则用于给随机数发生器播种。

函数的认识mt_rand()mt_rand — 通过梅森旋转(Mersenne Twister)随机数生成器生成随机值

参数

作用

min

可选的、返回的最小值(默认:0)

max

可选的、返回的最大值(默认:mt_getrandmax())

具体参考:https://www.php.net/manual/zh/function.mt-rand.php

示例:

1234567<?php echo mt_rand() . " ";echo mt_rand() . " ";echo mt_rand() . " ";echo mt_rand() . " ";echo mt_rand() . " ";?>

程序运行结果:

可以看到,每次程序运行得到的结果都不一样, ...

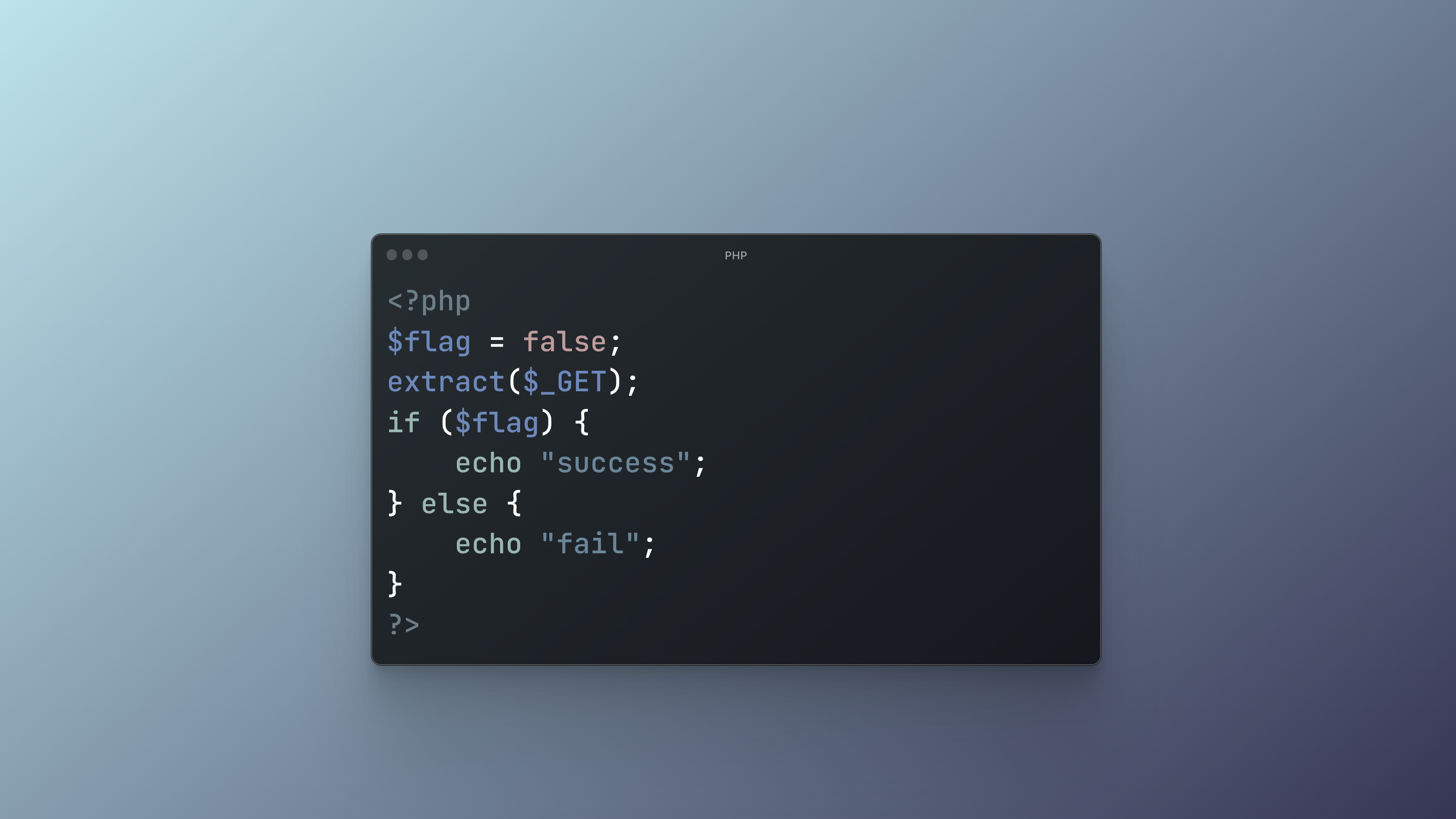

CTF 中的变量覆盖考点

变量覆盖定义变量覆盖指的是可以用我们的传参值替换程序原有的变量值。

变量覆盖的场景能造成变量覆盖的相关函数:

extract()

parse_str()

$$

mb_parse_str()

import_request_variables() deprecated in >= PHP 5.4.0

array_merge()

register_globals

相关函数的认识extractextract — 从数组中将变量导入到当前的符号表

参数

作用

array

一个关联数组,此函数会将数组的键名作为变量名,相应的值作为变量的值。 对每个键/值对都会在当前的符号表中建立变量

other

其他参数请参考官方文档

详细请参考:https://www.php.net/manual/zh/function.extract.php

示例:

123456789<?php $arr = array('name' => 'x1ong', 'age' => '20' ...

CTF 中的弱类型比较和 MD5 绕过

PHP 中的弱类型比较

=== 在进行比较的时候,会先判断两边的数据类型是否相等,再进行比较。

== 在进行比较的时候,会先将字符串类型转换成相同,再比较。

如果比较一个数字和字符串或者比较涉及到数字内容的字符串,则字符串会被转换数值并且比较按照数值来进行。

12345678<?php var_dump("admin" == 0); // true var_dump("1admin" == 1); // true var_dump("admin1" == 1); // falsevar_dump("admin1" == 0); // truevar_dump("0e123456" == "0e4456789");?>// 以上代码可自行测试

当一个字符串被当做一个数值来取值,其结果和类型如下:

如果该字符串没有包含". ", "e", "E" 并且其数值在整型的范围之内,该 ...

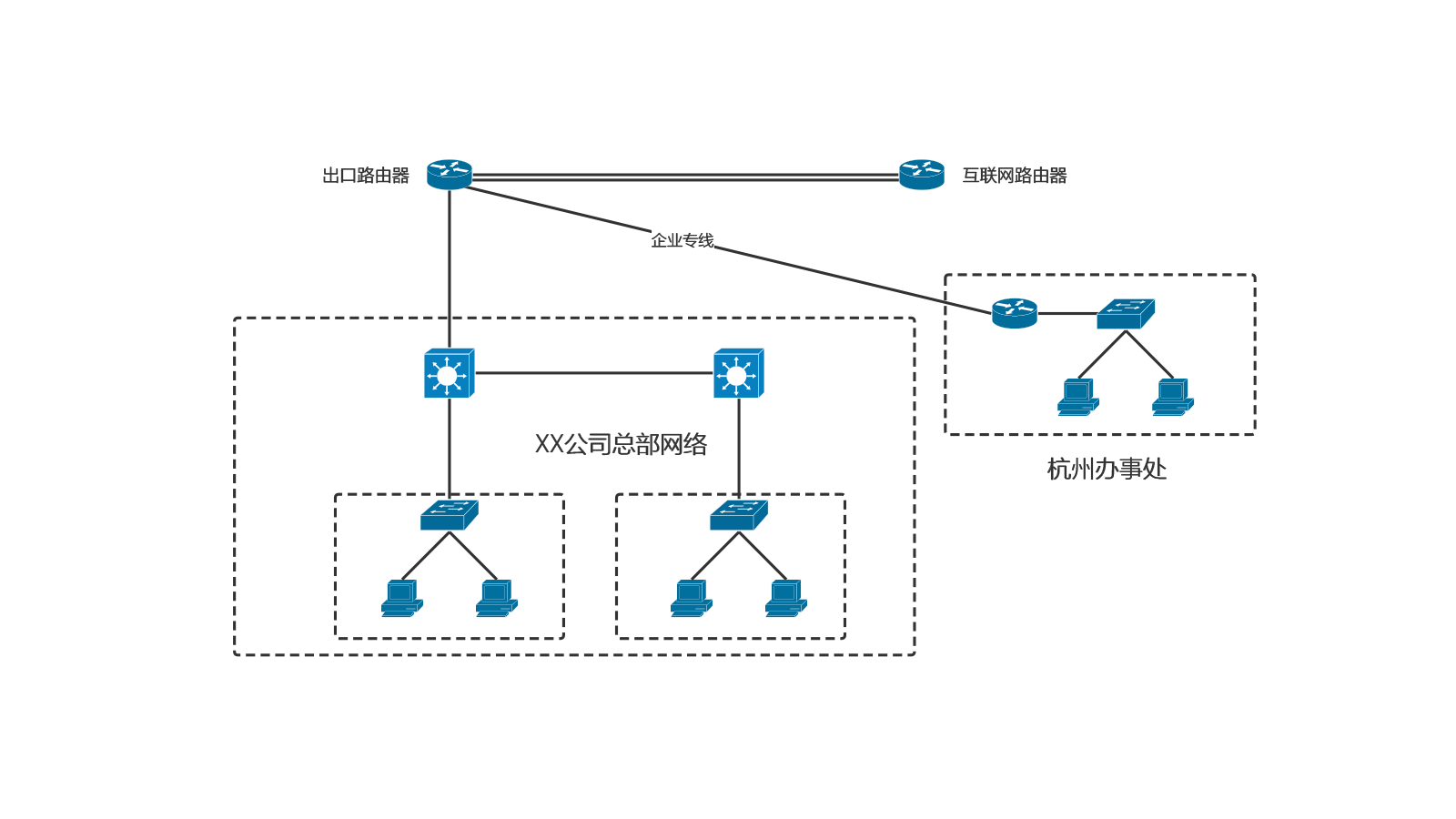

CCNA 学习记录 - 结课综合实验

距离寒假结束还有不到16天,如今,CCNA 的课程全部结束了,对于自己来说,收获很大,个人认为,学习网安还是需要了解一些交换路由基础的。明天继续学习 安全相关的内容 加油 X1ong 。

网络拓扑

网络需求

总部网络和杭州办事处网络都通过 o_route 做 NAT 转换实现上网。

出口路由器 o_route 与互联网路由器做主备路由

总部网关部署在核心交换机上、杭州办事处网关部署在出口路由上。

其他需求请根据拓扑实现。

需求实现设置主机名JR-1123456Switch>enSwitch#conf tEnter configuration commands, one per line. End with CNTL/Z.Switch(config)# Switch(config)#hostname 1-JR1-JR(config)#

JR-21234567Switch>Switch>enSwitch#conf tEnter configuration commands, one per line. End with CNTL/Z.Switch(conf ...