CCNA 学习记录-命令行基础

管理设备的方式

console 线

远程(telnet、ssh)

模拟器的介绍

GNS3

EVE-ng

Cisco Packet Tracer

基础命令界面视图用户视图 用户视图以 > 为前缀,通常是刚登录进来的视图。

特权视图 特权视图以 # 为前缀,通常使用 enable 命令从用户视图切换到特权视图。

全局视图全局视图也叫做配置视图以 (config)# 为前缀,通常使用configure terminal 命令从特权视图切换到全局视图。

视图切换:

123exit # 返回上一层视图end # 返回特权视图Ctrl + Z # 返回特权视图

设置主机名配置模式下执行:

1Router(config)#hostname XXXX

示例:

设置特权密码配置模式下执行:

12R1(config)#enable password XXX # 非加密R1(config)#enable secret XXX # 加密

非加密的形式可以在列出配置信息的时候查看其明文密码,而加密形式则看不到明文密码。

示例:

当我们退出到 ...

MYSQL 漏洞利用与提权

权限提升获取数据库操作权限

MySQL 3306 端口弱口令爆破

sqlmap 注入的 --sql-shell 模式

网站的数据库配置文件中拿到明文密码信息

CVE-2012-2122 等这类漏洞直接拿下 MySQL 权限

CVE-2012-2122 简单的讲就是 当一个正确的用户名多次输入错误的密码会有几率可以直接成功登陆进数据库。

获取webshell权限into outfile 写 shell

知道网站物理路径

高权限数据库用户

load_file () 开启 即 secure_file_priv 无限制

mysql对网站路径有写入权限

首先基础语法查询是否 secure_file_priv 没有限制

1234567mysql> show variables like "secure_file_priv";+------------------+-------+| Variable_name | Value |+------------------+-------+| secure_file_priv | |+--------- ...

Wireshark 工具的学习记录

Wireshark工具的使用Wireshark工具简介WireShark(前身: Ethereal) 是当前非常流行和厉害的网络封包分析工具,可以截取各种网络数据包,并显示数据包详细信息,不仅常用于测试过程中定位问题,更在网络故障定位,Web渗透中随处可见。

Wireshark抓包原理Wireshark使用的环境大致分为两种,一种是电脑直连互联网的单机环境,另外一种就是应用比较多的互联网环境,也就是连接交换机的情况。

「单机情况」下,Wireshark直接抓取本机网卡的网络流量。

「交换机情况」下,Wireshark通过端口镜像、ARP欺骗等方式获取局域网中的网络流量。

端口镜像:利用交换机的接口,将局域网的网络流量转发到指定电脑的网卡上。

ARP欺骗:交换机根据MAC地址转发数据,伪装其他终端的MAC地址,从而获取局域网的网络流量。

Wireshark工具的安装工具的安装请百度一下,你就知道。

官网下载地址:https://www.wireshark.org/

国内下载地址:https://pc.qq.com/search.html#!keyword=wireshark

Wire ...

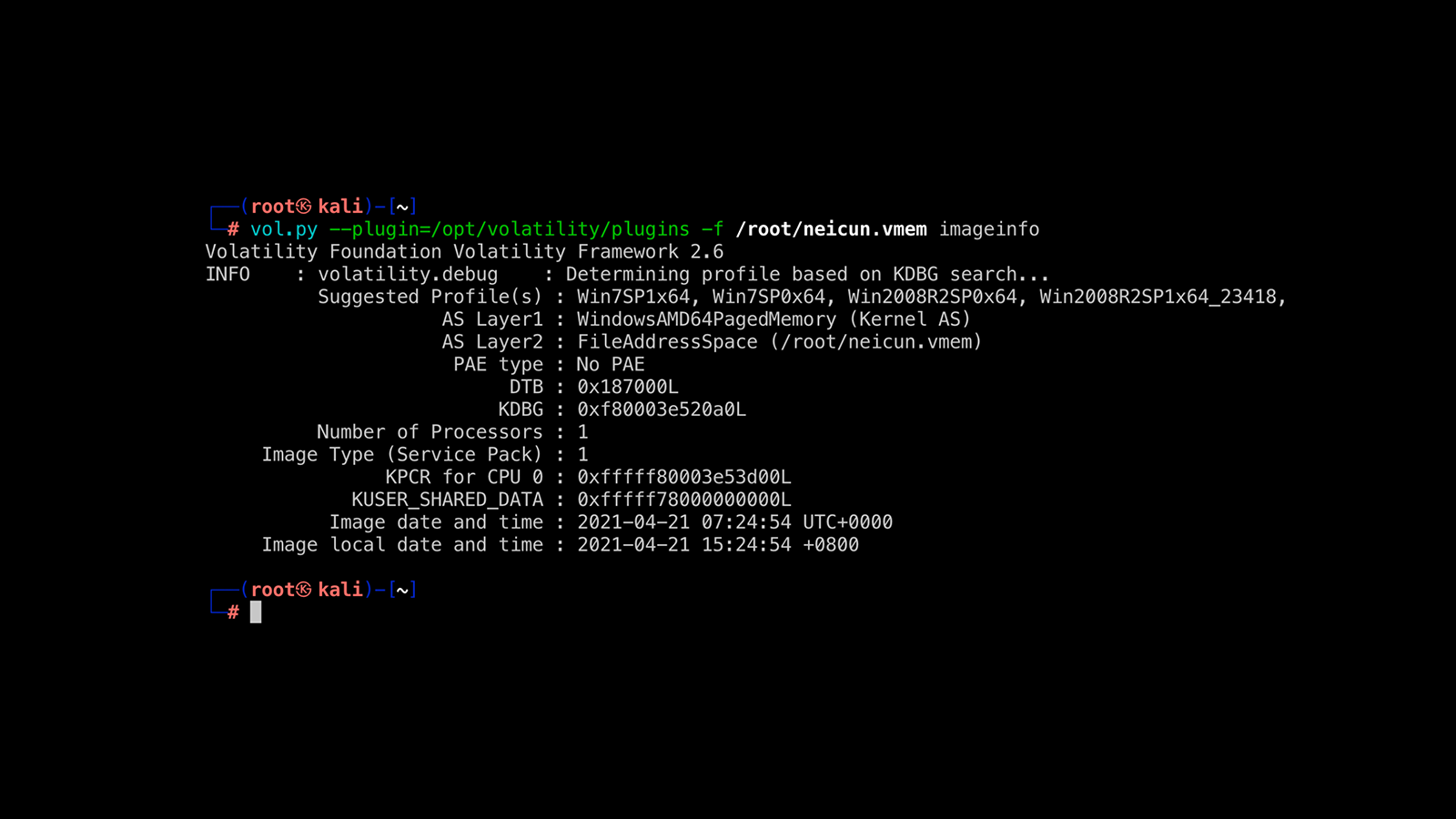

volatility 取证工具的安装与配置

前言最近在准备信息安全与评估比赛,在第二阶段需要做内存取证相关的赛题,比赛提供的是 volatility 软件作为内存镜像的取证工具。

volatility 官网的 Linux 可执行文件对第三方插件和内置插件 iehistory 还是很不友好的。

于是建议安装 py 版本的 volatility,但是比赛提供的是上方版本。不过我们学习的话,还是 py 版本比较好。

环境准备配置环境

Kali Linux 2023

Python2

源码下载基于github:https://github.com/volatilityfoundation/volatility

基于 volatility 官网:http://downloads.volatilityfoundation.org/releases/2.6/volatility-2.6.zip

依赖安装安装 pip2在安装 volatility 之前,我们需要安装 pip,kali 自带的 pip 则都是基于 python3.10 的版本。因此我们需要手动安装基于 python2 的pip。

1234# 下载 get-pip.pycurl ...

web手要懂得的Linux知识

前言Linux 操作系统可以说是网络安全学习、从业人员必不可少的操作系统基础,因此 X1ong 在这里记录一下 Linux 的常用命令和常用操作。

Linux 常用命令目录/文件操作cd

更改当前工作目录

1234567891011121314# 转到指定目录cd /var/# 转到当前用户的家目录cd # 转到上一层目录cd ..# 转到刚才选择的目录cd -# 转到当前目录下的var目录cd var

ls

显示目录内容列表

补充说明:

ls命令 用来显示目标列表,在Linux中是使用率较高的命令。ls命令的输出信息可以进行彩色加亮显示,以分区不同类型的文件。

语法:

1ls [选项] [文件名...]

1234567891011121314151617# 显示文件的详细信息ls -l# 显示隐藏文件ls -a # 逆序显示目录内容ls -r# 按时间排序ls -t # 递归显示ls -R # 以易读的形式显示文件大小ls -lh

tree

树状图列出目录的内容。

该命令在Linux系统下一般不默认安装,需要使用apt或者yum安装。

语法:

1tree [选项 ...

Docker 常用镜像整理

前言使用 docker 搭建靶场很方便,之前有一部分是通过 VMware Workstation 搭建靶场,基本上都是从一个原生的 Centos Base 镜像搭建起来。从没有 apache、mysql、php 的 Centos 到搭建好了的 LAMP;从没有 nginx、mysql、php 的 Centos 到搭建好了的 LNMP。

每次搭建做了很多的重复工作,于是干脆直接将 LAMP 和 LNMP 架构的 Linux 系统封装为虚拟机,用的时候直接用 LAMP 或 LNMP 环境即可。

以上都是线下模拟的靶机。

但是如果放到了线上模拟,VMware Workstation 搭建的靶机自然不能使用了。最好不过的是使用 docker 搭建,然后采用端口映射技术。

但是在通过 docker 搭建的过程中,难免会出现找 LAMP 或者 LNMP 镜像的时间,故而今天做一下整理。

PHPPHP5.2

PHP 版本

系统版本

Apache 版本

Web 路径

COMMAND

5.2.17

Ubuntu 16.04.5

2.2.22

/var/www/h ...

phpMyadmin4.8.1文件包含漏洞审计分析

前期准备以下示例来源于phpMyAdmin-4.8.1版本,版本下载地址:

https://x1ong.lanzoue.com/iziIc0jtg20h

代码审计工具:Seay源代码审计系统

https://gitee.com/p1stol/cnseay.git

审计首先打开seay源代码审计系统中新建一个项目,具体文件夹选择下载的phpmyadmin,接着在菜单栏中选择全局搜索,搜索文件包含关键字include,出现如下结果:

在出现的结果中,前几个所包含的文件较为固定,因此不考虑,在结果集中发现index.php文件中使用include语句引入了由$_REQUEST传入的target参数

我们双击该代码,来到具体的代码文件中,发现如果想要让程序执行到包含文件的代码,则必须满足这几个条件:

条件1:首先要满足target参数的值不为空

1! empty($_REQUEST['target'])

条件2:其次要满足target的值是一个字符串

1is_string($_REQUEST['target'])

条件3:target参数的值不 ...

端口转发AND内网隧道搭建

reGeorg 工具前置知识reGeorg 的好处是通过 HTTP 协议建立 socks5 隧道,当我们能通过外网访问服务器A,但是我们并不能与位于内网的主机交互,这时 reGeorg 就派上了用场,假设此时我们拿到了服务器 A 的 webshell,但是该内网主机的 icmp、DNS 、tcp 和 udp 协议等都不能出网,唯一的数据通道是 webshell 搭建正向代理。

reGeorg 的下载下载地址:https://github.com/sensepost/reGeorg

reGeorg 的利用reGeorg提供了PHP、ASPX、JSP脚本,直接访问显示 Georg says, 'All seems fine',表示脚本运行正常

首先将 reGeorg 服务端脚本利用上传漏洞或者其他方法上传到服务器中,脚本运行正常如下:

如果网页出现PHP如下的 waring 警告,也不用着急,只要出现 All seems fine 即可。

访问成功之后,使用 python2 版本启动 reGeorgSocksProxy.py,如果提示如下错误,需要安装 urllib3 ...

网鼎杯2020青龙组AreUSerialz

前言本道题是在BUUCTF平台刷题的过程中复现的,业界都说网鼎杯比赛是神仙打架,时隔三年之后来看网鼎杯的题目,发现还是非常有意思的。于是将本题的WP单独发出来了,后续也会继续做最新的网鼎杯题目。

源码如下:

123456789101112131415161718192021222324252627282930313233343536373839404142434445464748495051525354555657585960616263646566676869707172737475767778798081<?phpinclude("flag.php");highlight_file(__FILE__);class FileHandler { protected $op; protected $filename; protected $content; function __construct() { $op = "1"; $filename = "/t ...

Vscode 配置PHP代码调试环境

基于macos平台搭建vscode调试环境搭建环境

集成开发环境:MxSrvs

代码编辑器:Visual Studio Code (Vscode)

操作系统类型:Macos

集成开发环境下载地址:https://pan.baidu.com/s/1xZI65zE5hppgobjiRtHTJA?pwd=aejb

代码编辑器下载地址:https://code.visualstudio.com/

vscode安装相应插件插件名称:PHP Debug

vscode配置点击 vscode 左侧的运行和调试,接着点击 创建launch.json文件

调试器选择 PHP

以下配置保持默认即可:

launch.json 配置文件内容如下:

123456789101112131415161718192021222324252627282930313233343536373839404142434445464748{ // 使用 IntelliSense 了解相关属性。 // 悬停以查看现有属性的描述。 // 欲了解更多信息,请访问: https://go.micr ...