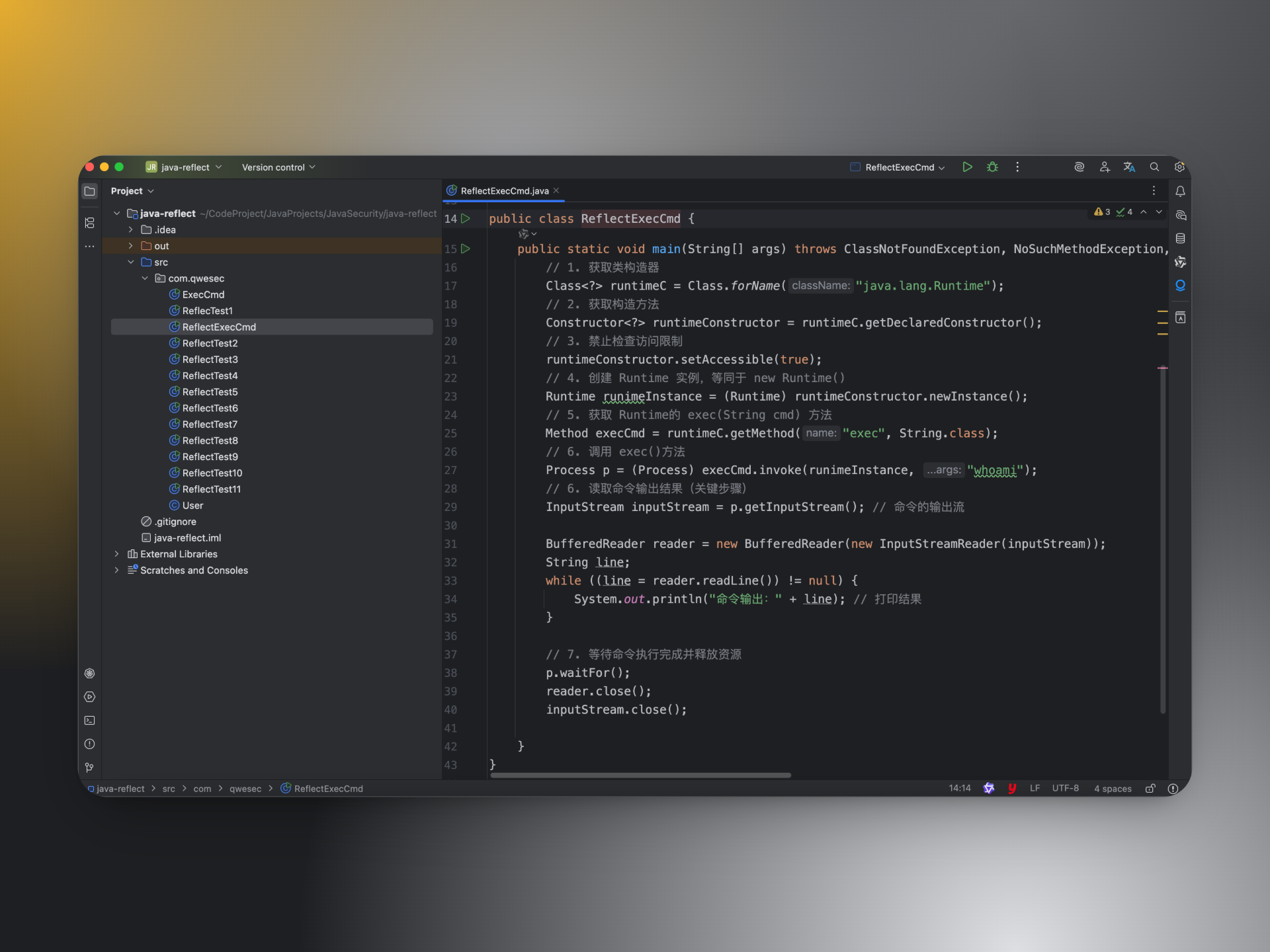

Shiro 历史漏洞复现

前言Apache Shiro是一款开源安全框架,提供身份验证、授权、密码学和会话管理。Shiro 框架直观、易用,同时也能提供健壮的安全性。

环境搭建采用 vulhub 项目的 Shiro 系列:https://github.com/vulhub/vulhub

指纹信息登录返回的响应包中 set-Cookie 包含 rememberME=deleteMe 字段可判断该网站使用 Apache Shiro 框架。

当然该值只是默认值,研发是可以修改的。

CVE-2020-1957(认证绕过)漏洞描述在 Apache Shiro 1.5.2 以前的版本中,在使用 Spring 动态控制器时,攻击者通过构造..;这样的跳转,可以绕过 Shiro 中对目录的权限限制。利用 Shiro 和 Spring 对 URL 的处理的差异化,越权并成功访问。

漏洞原理

客户端请求URL: /xxxx/..;/admin/

Shrio 内部处理得到校验URL为 /xxxx/.. 校验通过

Springboot 处理 /xxxx/..;/admin/index , 最终请求 /admin/index ...

一文搞懂前端加密和js逆向

学习的必要性在如今科技飞速发展的时代,传统的明文传输已经慢慢退出历史的舞台。更多的是对用户传入的参数进行加密。

甚至有些时候,对用户的响应内容也是加密的。

那么,当我们测试越权、弱口令和 sql 注入的时候,就必须要对传入的参数进行加密。否则大多时都是无功而返。同时针对于前端加密还有一个天然的优势。由于内容都是经过加密的。 自然不会被 WAF 所拦截。

常见的 JS 加密在线解密工具:https://www.ssleye.com/ssltool/

对称加密比如 AES、DES 使用的加密和解密的密钥都是同一个。所以叫做对称加密。

非对称加密比如 RSA 和 ECBSA 使用非对称加密,也就是说,加密和解密使用的是两个密钥,公钥一般在前端,私钥放在后端用于解密。

JS 逆向快速定位到加密处代码示例靶场地址:https://github.com/outlaws-bai/GalaxyDemo

通过字段关键字虽然这里传入的值是经过加密处理的,但是它的 key 是明文的。

因此我们可以直接进行搜索 data:或 data=以及 data =。进行定位。

当然这里我更推荐在 netw ...

春秋云境仿真场景 - Hospital

靶标介绍在这个场景中,你将扮演一名渗透测试工程师,被派遣去测试某家医院的网络安全性。你的目标是成功获取所有服务器的权限,以评估公司的网络安全状况。该靶场共有 4 个flag,分布于不同的靶机。

内网渗透

Nacos

Shiro

Fastjson

Decrypt

web01信息收集环境开启之后,拿到公网的 IP 地址,使用 fscan 对目标进行基本的信息收集

1234567891011121314151617181920212223242526272829303132 x1ongsec ~ fscan -h 39.99.141.64┌──────────────────────────────────────────────┐│ ___ _ ││ / _ \ ___ ___ _ __ __ _ ___| | __ ││ / /_\/____/ __|/ __| '__/ _` |/ __| |/ / ││ / /_\\_____\__ \ (__| | | ...

Thymeleaf SSTI 模版注入

前言Thymeleaf 是一个服务器端 Java 模板引擎,能够处理 HTML、XML、CSS、JAVASCRIPT 等模板文件。Thymeleaf 模板可以直接当作静态原型来使用,它主要目标是为开发者的开发工作流程带来优雅的自然模板,也是 Java 服务器端 HTML5 开发的理想选择。在 Thymeleaf 3.0.0 - 3.0.11 之间的特定场景下存在模版注入3.0.12 版本也存在 bypass 执行命令的方法。

SpringBoot 引入 Thymeleaf导入依赖1234<dependency> <groupId>org.springframework.boot</groupId> <artifactId>spring-boot-starter-thymeleaf</artifactId></dependency>

配置在 /src/main/resources/目录下创建 templates目录用于存放模版文件,接着在 application.properties文件中添加或修改如下 ...

SpringBoot 框架学习记录

SpringBoot 介绍

Spring Boot是由Pivotal团队提供的基于Spring的全新框架,旨在简化Spring应用的初始搭建和开发过程。

Spring Boot是所有基于Spring开发项目的起点。

Spring Boot就是尽可能地简化应用开发的门槛,让应用开发、测试、部署变得更加简单。

SpringBoot 特点

遵循“约定优于配置”的原则,只需要很少的配置或使用默认的配置。

能够使用内嵌的Tomcat、Jetty服务器,不需要部署war文件。

提供定制化的启动器Starters,简化Maven配置,开箱即用。

纯Java配置,没有代码生成,也不需要XML配置。

提供了生产级的服务监控方案,如安全监控、应用监控、健康检测等。

Spring Boot 与 SSM

SSM是由三个独立的框架组合而成的,分别是Spring、Spring MVC和MyBatis的缩写。这三个框架经常结合使用,构建Java Web应用程序:

Spring:用于依赖注入和事务管理。

Spring MVC:用于Web层,处理HTTP请求。

MyBatis:是一个持久层框架,用于与数据库交 ...

第十八届全国大学生信息安全竞赛暨第二届长城杯初赛hello_web题解

题解题目名称为:hello_web 访问界面如下:

在 URL 传入的 file 参数可以猜测出可能考察的是文件包含,同时页面存在 base64 编码,进行解码,内容如下:

1echo -n SSd2ZSBsZXQgeW91IGlnbm9yZSB0aGlzIHBhcmFncmFwaC4= |base64 -d

即 “我让你忽略这一段”

接着查看页面源代码:

提示两个文件,让那个是进行包含:

发现显示之后就进行了 302 跳转,于是使用 burpsuite 进行抓包查看:

发现什么都没有,接着查看第二个文件:

发现提示依旧,这里我们访问主页,即包含的 hello.php 文件:

发现存在提示,不过进行了 HTML 实体编码,我们进行解码:

发现为 include.php,我们直接访问查看:

发现提示 404,尝试在 index.php 中使用文件包含伪协议:

php://input 和 data://、file://、http:// 都不可以,但是可以使用 zip:// 和 phar:// 发现可以使用,但是该题目并没有上传文件的入口,故而无法使用。

尝试包含 ...

从无回显SSRF到任意文件写入

前言今年5月份参加了第十七届全国大学生信息安全竞赛创新实践能力赛初赛,有有一道 迅睿CMS 的题目。题目考察的是通过 SSRF 漏洞获取本机仅允许 127.0.0.1 访问的 flag.php 文件。

当时还写了关于这道题的解题思路,请移步: https://www.qwesec.com/2024/05/ciscn2024.html#easycms-revenge

后面跟师傅讨论,发现都是通过 qrcode() 方法进行 SSRF 漏洞的利用,但是不同点是触发点不同。

其他师傅的触发点:

查看该 CMS 的漏洞公司,发现在早期该方法就存在 SSRF 漏洞。

后来可能被修复了,今天,笔者又在该方法发现了无回显的 SSRF 漏洞。

我的触发点:

可以发现,qrcode 方法接收了 GET 传入的 text 和 thumb 以及 level,其中 thumb 的值如果是 URL 则会带入到 getimagesize 函数中,从而触发 SSRF 漏洞。

SSRF 触发点构造如下参数执行 qrcode方法 并进行传参:

1?s=api&c=api&m=qrcode& ...

Flask 的模版注入漏洞

前言前期学习主要以 Python 的 Flask 框架使用的 Jinja2 模版为主,同时 x1ong 也借此机会学习一下 Python 的 Flask 模块。

Flask 基础模块的安装安装方法比较简单,直接使用 pip 安装即可:

1pip3 install flask

最小的应用12345678from flask import Flaskapp = Flask(__name__)@app.route('/')def hello(): return "Hello Flask!"app.run()

以上代码解释如下:

首先我们导入了 Flask 类。该类的实例将会成为我们的 WSGI 应用。

接着我们创建一个该类的实例。第一个参数是应用模块或者包的名称。 __name__ 是一个适用于大多数情况的快捷方式。有了这个参数, Flask 才能知道在哪里可以找到模板和静态文件等东西。

然后我们使用 route() 装饰器来告诉 Flask 触发函数的 PATH 。

函数返回需要在用户浏览器中显示的信息。默认的内容类型是 HTML ,因此 ...

第一届"长城杯"信息安全铁人三项半决赛AWD题解

前言2024年4月经过初赛选拔,成功进入到线下半决赛,在西安邮电大学承办,设备使用的是某盟的网络安全方针平台。真的被虐爆了,开局统一 ssh 密码(强密码),让我们误以为是随机生成的密码,没想到全场都是这个密码,开局基本上全场都被某只队伍跑脚本修改密码了。

所以 awd 比赛上来第一件事就是修改靶机的密码。。。

靶机1: funadmin靶机简介该靶机是由 funadmin CMS 搭建,采用 PHP + mysql 的架构,所以说就是 PHP 的网站喽。

漏洞一 后门代码第一步就是先备份网站源码,然后将源码脱下来 (这里推荐使用 xshell + xftp一体化工具),然后放入到 D盾 webshell 扫描工具中扫描:

发现存在已知后门,位于: app/api/controller/v1/Token.php 后门如下:

12345678910111213141516171819202122232425262728293031323334353637383940414243444546<?phpnamespace app\api\co ...

第十七届全国大学生信息安全竞赛创新实践能力赛初赛WEB

前言最近参加了第十七届全国大学生信息安全竞赛 CISCN 的初赛,身为 web 手的我,做出来两道 web 题目,最终队伍也成功进入半决赛。

感觉题目还是很有含金量的,故而进行记录。

其中 easycms 这个题目考了两次,第一天的没做出来,第二天又考了一次,说是加固了安全漏洞。

Simple_PHP源码如下:

12345678910111213<?phpini_set('open_basedir', '/var/www/html/');error_reporting(0);if(isset($_POST['cmd'])){ $cmd = escapeshellcmd($_POST['cmd']); if (!preg_match('/ls|dir|nl|nc|cat|tail|more|flag|sh|cut|awk|strings|od|curl|ping|\*|sort|ch|zip|mod|sl|find|sed|cp|mv|ty|grep|fd|df|s ...