CCNA 学习记录 - 交换基础

引言常见的以太网设备包括Hub、交换机等。交换机工作在数据链路层,它有效地隔离了以太网中的冲突域,极大地提升了以太网的性能。

日前,Hub(集线器)设备很少见,它可能出现在小型办公室当中。

小型交换网络

交换机工作在 OSI 七层模型中的数据链路层,用来转发数据帧。因此交换机,也被称为二层设备。

交换机的转发原理转发行为

交换机的转发行为涉及到泛洪(Flooding)、转发(Forwarding)和丢弃(Discarding)这三个主要方面,

泛洪(Flooding): 当交换机收到某个接口发送的一个数据帧,但它的 MAC地址表 中没有目标 MAC地址 的对应记录时,交换机会执行泛洪操作。这意味着它将数据帧发送到所有连接的端口,除了接收到该数据帧的端口之外的所有端口。这样确保了目标设备能够接收到数据帧,同时也用于学习新的MAC地址。

转发(Forwarding): 当交换机在 MAC地址表 中找到了 目标MAC地址 的对应记录时,它会直接将数据帧转发到与目标地址相关联的端口。这是一种精确的目标转发,可以大大减少网络中的冗余流量,提高网络效率。

丢弃(Discarding): 有时候 ...

CCNA 学习记录 - 静态路由和动态路由

引言 以太网交换机工作在数据链路层,用于在网络内进行数据转发。而企业网络的拓扑结构一般会比较复杂,不同的部门,或者总部和分支可能处在不同的网络中,此时就需要使用路由器来连接不同的网络,实现网络之间的数据转发。而数据转发就需要涉及到路由和路由器。

路由相关概念局域网和广播域以下拓扑中分别存在局域网 LAN1 和 局域网 LAN2 以及 局域网 LAN3(路由器相连的一个网段,也是一个局域网),交换机的每个局域网都是一个广播域,广播报文是无法经过路由器的,也就是说,路由器不转发广播报文,故而该拓扑中是两个广播域。

路由选路

假设 RA 路由器要去往 RD 路由,那么通过 RB 和 RC 都可以去往 RD,作为源路由器的 RA 就需要进行 选路,通过 带宽、延迟、管理距离等因素进行综合判断。选择最优的一条路线,这就是路由器的选路。

IP 路由表既然路由器的作用是用来进行转发数据的,那么就需要知道将数据转发给哪个路由器,而存储这个路由表项的就是路由表。路由表中包含了路由器可以到达的网络(网段),如果到达的目的网络不在路由表当中,则该数据会被路由器丢弃。并返回 目标不可达。

在路由器设备 ...

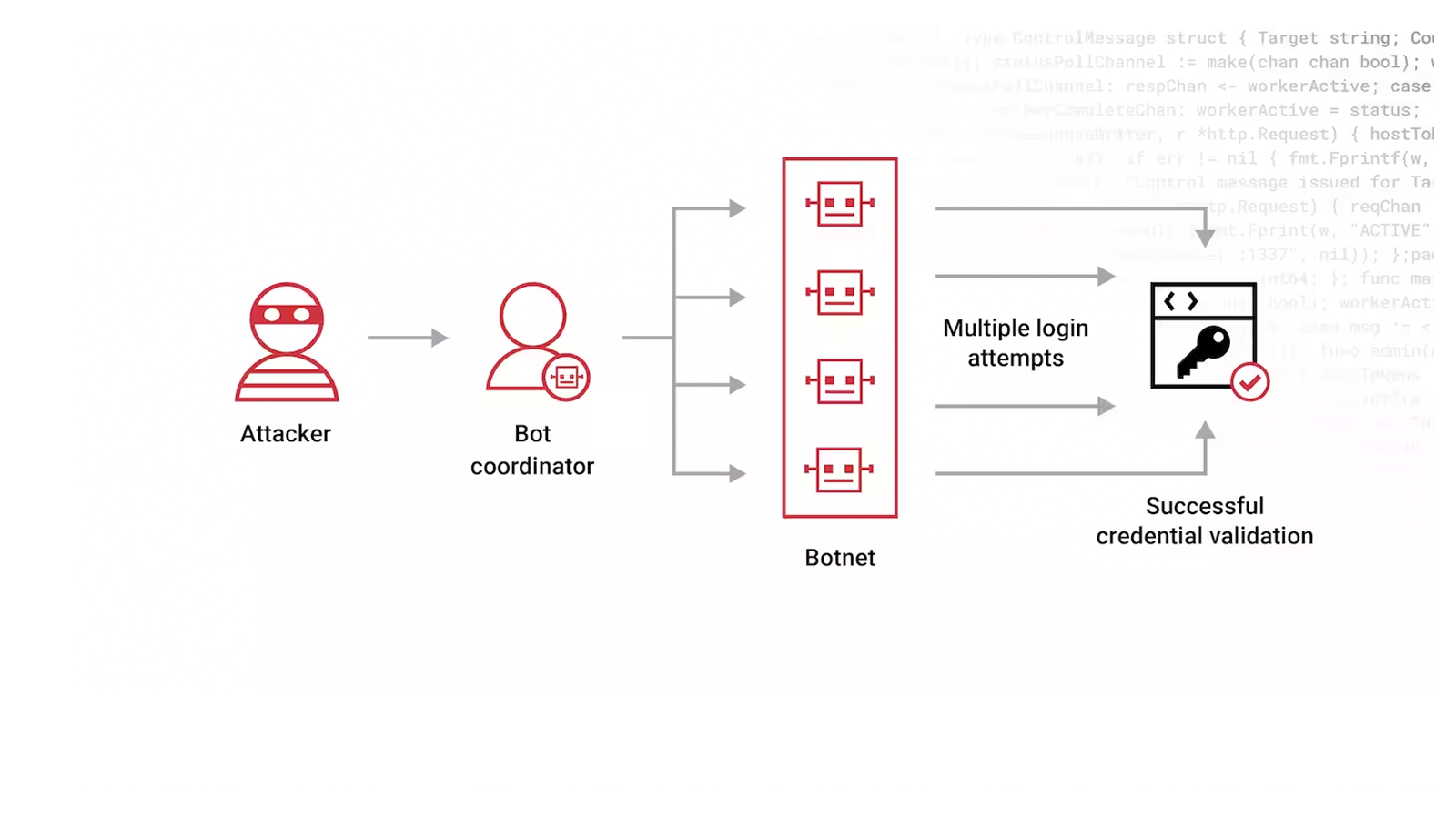

web安全靶场之暴力破解篇

简单的四位数字访问靶场,页面提示用户名是admin,密码是四位纯数字。

接着输入用户名 admin ,密码随便输入,使用 burp 抓包即可,右击空白处,选择 Send to intruder

接着来到 Intruder 模块,由于这里我们知道用户名为 admin,但是不知道密码,故而攻击模式选择 Sniper 模块即可。

然后选中密码的值,点击 Add 设置为变量。

将密码的值设置为变量之后,我们点击 Payloads 设置密码字典。由于密码是某个范围的纯数字,因此 Payload Type 选择 Numbers。

最后点击 Start attack 即可。

最后等待暴破即可,由于登陆成功和登陆失败返回的内容长度是不一样的,故而可以通过长度值排序,定位到登陆成功的那条。

Top100访问靶场,提示用户名是 admin 密码是弱口令,我们这里可以加载弱口令字典进行暴破。具体字典可以通过 github 自行收集,我这里使用我特意制作的字典。

同上一关一样,先进行抓包,然后将其发送到 Intruder 模块。然后依旧将密码处设置为变量。

点击 Payloads 设置密码字 ...

web安全靶场之SQL注入篇

前言自己也有过讲师经历,发现别人的靶场不是很适合自己教学,即时他们写的很优秀,之前用过国光师傅的web靶场,使用的是 docker 搭建,很是方便。

还记得自己在做讲师的时候,心里就萌生了一种想法:”一个好的讲师,需要有自己足够的知识功底,自己写的课件和自己写的优秀靶场”。

所以这个想法在我心里很久了,一直没有实施,趁着寒假之际,在家里学习 CCNA 学的有点乏味了,于是就想着先学学其他的。不过时至今日,CCNA 的学习也快结束了。

于是就写了这个基于 docker 搭建,使用 docker-compose.yam 文件一键启动的靶场。

不管是以后工作,还是专职培训,都或多或少会接触到培训,于是靶场就应运而生。

目前就写了 sql 注入和暴破破解两个系列,后续有时间再补充让其成体系。

靶场暂时属于闭源。

简单的INT型注入12345678<?php$id = $_GET['id'];if (isset($id) && isset($_GET['submit']) && $id !== '' ...

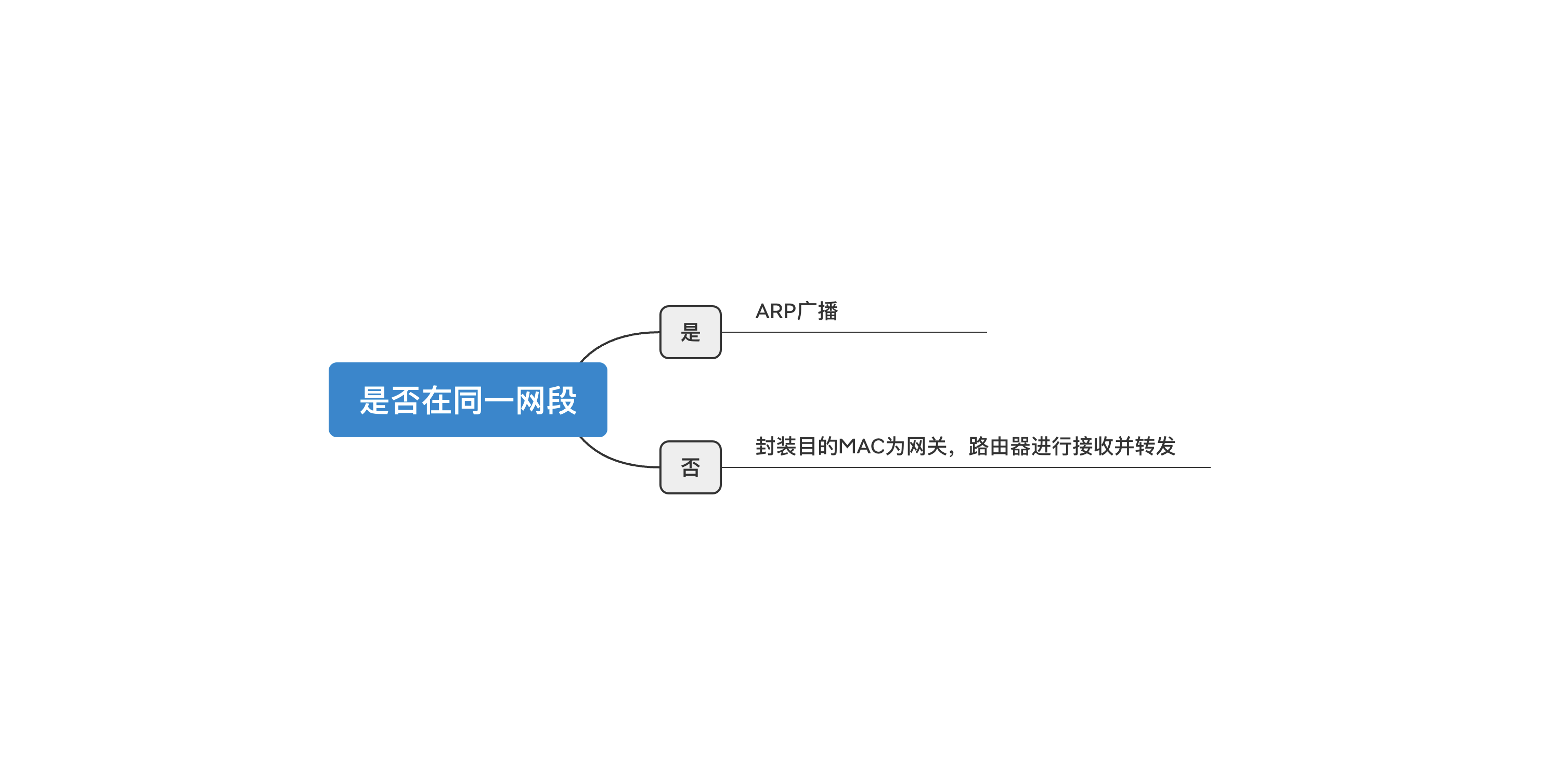

CCNA 学习记录-ARP协议和数据转发

引言 当网络设备有数据要发送给另一台网络设备时,必须要知道对方的网络层地址(即IP地址)。IP地址由网络层来提供,但是仅有IP地址是不够的,IP数据报文必须封装成帧才能通过数据链路进行发送。数据帧必须要包含目的MAC地址,因此发送端还必须获取到目的MAC地址。通过目的IP地址来获取目的MAC地址的过程是由ARP(Address Resolution Protocol)协议来实现的。

ARP 协议ARP的概念ARP 地址解析(Address Resolution Protocol)协议用于将IP地址映射到对应的MAC地址,实现在网络中定位和通信设备的地址解析。

ARP 数据包格式

ARP报文不能被路由器所转发,只能在当前广播域

ARP 的作用当主机A向数据B进行他通信的时候,数据链路层在进行数据封装的时候,需要主机B的MAC地址,此时主机A并不知道主机B的MAC地址,只知道主机B的IP地址为192.168.1.200,则会进行ARP广播,ARP请求是一个广播消息,会被发送到本地网络的所有设备。这个广播消息包含了主机A正在寻找的目标IP地址。

在这种情况下,泛洪(Floodin ...

CCNA 学习记录-IP地址和子网掩码

引言 网络层位于数据链路层与传输层之间。网络层中包含了许多协议,其中最为重要的协议就是IP协议。网络层提供了IP路由功能。理解IP路由除了要熟悉IP协议的工作机制之外,还必须理解IP编址以及如何合理地使用IP地址来设计网络。

IP地址IP地址的概念 IP地址称为互网协议地址(英语:Internet Protocol address,又译为网际协议地址),缩写为IP地址(英语:IP address)它用于在计算机网络中唯一标识和定位设备的数字标签(当然也分为公有地址和私有地址),它标识了我们计算机在互联网中所处的位置,就类似于我们收发快递时的收货地址和寄件地址,这也对应着网络层中的来源IP和目的IP。

IP地址的组成IP地址由 32个二进制数 组成,为了方便好记,我们将其转为十进制,并使用点分十进制的形式表示。

例如:

123# 例如IP地址 192.168.1.1 的二进制表示形式为: 11000000.10101000.00000001.0000001# 转为点分十进制表示就为 192.168.1.1

IP地址分为 网络部分和主机部分

IP地址的分类范围分类IP地址分为A、B、 ...

CCNA 学习记录-网络基础和OSI

网络基础网络的概念网络是指将多个计算机、设备或系统通过通信链路互相连接,以便彼此之间进行数据交换和资源共享的互联结构。

简单的网络

两个终端,用一条能承载数据传输的物理介质(也称为传输介质)连接起来,就组成了一个最简单的网络。

网络常见的物理组件

路由器(Router)

交换机(Switch)

计算机(PC)

网线

网卡

…

网络拓扑结构星型拓扑

优点:

易于安装和维护。

故障检测和隔离相对简单。

单个设备故障不会影响其他设备。

缺点:

中心节点(集线器、交换机)故障可能导致整个网络中断。

高度依赖中心节点,中心节点性能成为瓶颈。

总线拓扑

优点:

简单,易于实施和理解。

成本相对较低。

缺点:

故障或断电可能影响整个网络。

网络流量过大可能导致性能下降。

添加或移除设备可能会干扰整个网络。

环形拓扑

优点:

数据传输效率较高。

管理相对容易。

缺点:

故障某个节点可能导致整个环路中断。

添加或移除设备可能需要重新调整整个环路。

网状拓扑

优点:

提供了冗余路径,增加了网络的可靠性。

故障时有备用路径可用。

缺点:

铺设成本 ...

CCNA 学习记录-命令行基础

管理设备的方式

console 线

远程(telnet、ssh)

模拟器的介绍

GNS3

EVE-ng

Cisco Packet Tracer

基础命令界面视图用户视图 用户视图以 > 为前缀,通常是刚登录进来的视图。

特权视图 特权视图以 # 为前缀,通常使用 enable 命令从用户视图切换到特权视图。

全局视图全局视图也叫做配置视图以 (config)# 为前缀,通常使用configure terminal 命令从特权视图切换到全局视图。

视图切换:

123exit # 返回上一层视图end # 返回特权视图Ctrl + Z # 返回特权视图

设置主机名配置模式下执行:

1Router(config)#hostname XXXX

示例:

设置特权密码配置模式下执行:

12R1(config)#enable password XXX # 非加密R1(config)#enable secret XXX # 加密

非加密的形式可以在列出配置信息的时候查看其明文密码,而加密形式则看不到明文密码。

示例:

当我们退出到 ...

MYSQL 漏洞利用与提权

权限提升获取数据库操作权限

MySQL 3306 端口弱口令爆破

sqlmap 注入的 --sql-shell 模式

网站的数据库配置文件中拿到明文密码信息

CVE-2012-2122 等这类漏洞直接拿下 MySQL 权限

CVE-2012-2122 简单的讲就是 当一个正确的用户名多次输入错误的密码会有几率可以直接成功登陆进数据库。

获取webshell权限into outfile 写 shell

知道网站物理路径

高权限数据库用户

load_file () 开启 即 secure_file_priv 无限制

mysql对网站路径有写入权限

首先基础语法查询是否 secure_file_priv 没有限制

1234567mysql> show variables like "secure_file_priv";+------------------+-------+| Variable_name | Value |+------------------+-------+| secure_file_priv | |+--------- ...

Wireshark 工具的学习记录

Wireshark工具的使用Wireshark工具简介WireShark(前身: Ethereal) 是当前非常流行和厉害的网络封包分析工具,可以截取各种网络数据包,并显示数据包详细信息,不仅常用于测试过程中定位问题,更在网络故障定位,Web渗透中随处可见。

Wireshark抓包原理Wireshark使用的环境大致分为两种,一种是电脑直连互联网的单机环境,另外一种就是应用比较多的互联网环境,也就是连接交换机的情况。

「单机情况」下,Wireshark直接抓取本机网卡的网络流量。

「交换机情况」下,Wireshark通过端口镜像、ARP欺骗等方式获取局域网中的网络流量。

端口镜像:利用交换机的接口,将局域网的网络流量转发到指定电脑的网卡上。

ARP欺骗:交换机根据MAC地址转发数据,伪装其他终端的MAC地址,从而获取局域网的网络流量。

Wireshark工具的安装工具的安装请百度一下,你就知道。

官网下载地址:https://www.wireshark.org/

国内下载地址:https://pc.qq.com/search.html#!keyword=wireshark

Wire ...